El troyano TrickBot ha recibido una actualización que agrega un bypass UAC dirigido al sistema operativo Windows 10 para que infecte a los usuarios sin mostrar ningún aviso visible.

Una omisión de UAC permite que los programas se inicien sin mostrar una solicitud de Control de cuenta de usuario que le pide a los usuarios que permitan que un programa se ejecute con privilegios administrativos.

En una nueva muestra de TrickBot, el director de SentinelLabs, Vitali Kremez, descubrió que el troyano ahora está utilizando el bypass Fodhelper de Windows 10.

Uso de Windows 10 UAC bypass

Cuando se ejecuta, TrickBot verificará si el sistema operativo es Windows 7 o Windows 10.

Si es Windows 7, TrickBot utilizará el bypass CMSTPLUA UAC y, si es Windows 10, ahora usará el bypass Fodhelper UAC .

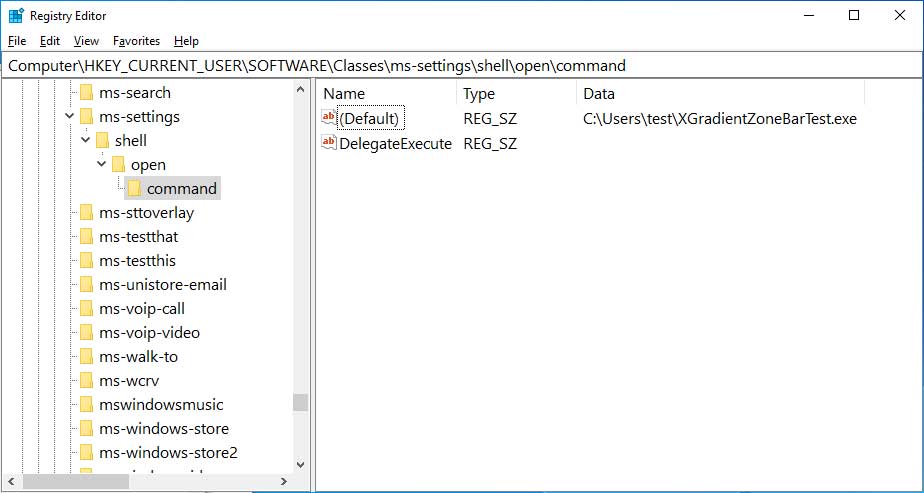

El bypass de Fodhelper se descubrió en 2017 y utiliza el ejecutable legítimo Microsoft C: \ Windows \ system32 \ fodhelper.exe para ejecutar otros programas con privilegios administrativos.

«Fodhelper.exe es un binario de confianza en Windows 10 que TrickBot utiliza para ejecutar la etapa de malware sin pasar por UAC a través del método de registro», dijo Kremez a BleepingComputer en una conversación.

Cuando se configura correctamente, cuando se ejecuta Fodhelper también iniciará cualquier comando almacenado en el valor predeterminado de la clave HKCU \ Software \ Classes \ ms-settings \ shell \ open \ command.

Como Fodhelper es un ejecutable confiable de Windows, permite la elevación automática sin mostrar un aviso de UAC. Cualquier programa que ejecute también se ejecutará sin mostrar un aviso de UAC.

TrickBot utiliza este bypass para iniciarse sin avisar al usuario y así evadir la detección por parte del usuario.

A medida que más usuarios se mueven a Windows 10 y a medida que Windows Defender madura, más malware ha comenzado a apuntar al sistema operativo y sus características de seguridad.

En septiembre de 2019, informamos cómo el troyano bancario GootKit también agregó el bypass Fodhelper en 2019 para ejecutar un comando que incluye en la lista blanca la ruta del ejecutable de malware en Windows Defender.

En julio de 2019, TrickBot también apuntó a Windows Defender al intentar deshabilitar varias opciones de escaneo . Con la inclusión de Fodhelper, seguimos viendo que los desarrolladores de malware intentan reducir las características de seguridad que se encuentran en Windows 10.

Fuente: bleepingcomputer.com