QNAP advierte a sus clientes de ataques en curso dirigidos a los dispositivos NAS de QNAP (almacenamiento conectado a la red) y los insta a instalar actualizaciones de seguridad lo antes posible.

En estos ataques, los actores de amenazas utilizan herramientas automatizadas para iniciar sesión en dispositivos NAS expuestos a Internet utilizando contraseñas y credenciales previamente comprometidas.

«Recientemente, QNAP ha recibido varios informes de usuarios sobre delincuentes que intentan iniciar sesión en dispositivos QNAP mediante ataques de fuerza bruta», advirtió la compañía. «Si se usa una contraseña simple, débil o predecible (como ‘contraseña’ o ‘12345’), los delincuentes informáticos pueden acceder fácilmente al dispositivo, violando la seguridad, la privacidad y la confidencialidad».

Después de adivinar la combinación correcta, obtienen acceso completo al dispositivo de destino, lo que les permite obtener acceso y robar documentos confidenciales o instalar malware.

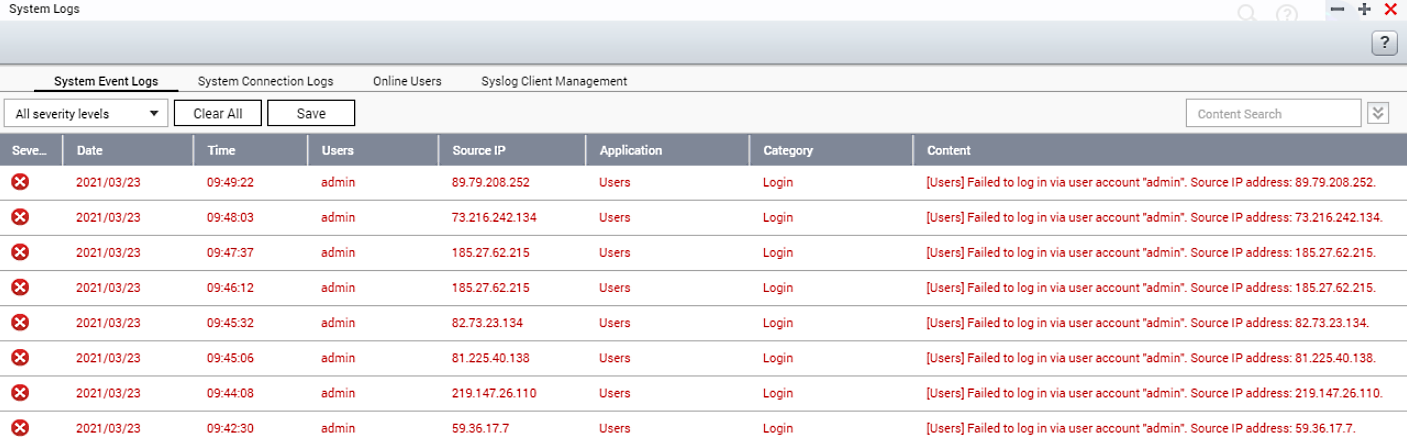

Si los atacantes no logran entrar por la fuerza bruta, los registros del sistema de los dispositivos NAS registrarán los intentos y los registrarán con mensajes de advertencia «No se pudo iniciar sesión».

Cómo prevenirlo

QNAP aconseja a los clientes que protejan sus dispositivos NAS cambiando el número de puerto de acceso predeterminado, usando contraseñas seguras para sus cuentas, habilitando políticas de contraseñas y deshabilitando la cuenta de administrador destinada a estos ataques en curso.

Antes de deshabilitar la cuenta de administrador (admin), primero se debe crear una nueva cuenta de administrador del sistema en el Panel de control > Usuarios. Luego se puede deshabilitar la cuenta de administrador ‘admin’ predeterminada en los dispositivos.

Además, también se puede configurar el dispositivo NAS para que bloquee automáticamente las direcciones IP tras varios intentos fallidos de inicio de sesión, configurando la seguridad del dispositivo desde el Panel de control NAS > Sistema > Seguridad > pestaña IP ‘Protección de acceso’.

Los propietarios de NAS de QNAP también deben seguir la siguiente lista de verificación para proteger sus dispositivos NAS y verificar si hay malware:

Cambiar todas las contraseñas de todas las cuentas del dispositivo.

Eliminar cuentas de usuarios desconocidos del dispositivo.

Actualizar el firmware del dispositivo y sus aplicaciones.

Eliminar aplicaciones desconocidas o no utilizadas del dispositivo.

Instalar la aplicación QNAP MalwareRemover a través de la funcionalidad del App Center

Configurar una lista de control de acceso para el dispositivo (Panel de control > Seguridad > Nivel de seguridad).

En junio de 2019, una campaña de Ch0raix Ransomware (también conocido como QNAPCrypt) apuntaba a dispositivos NAS de QNAP con contraseñas débiles en ataques de fuerza bruta. eCh0raix regresó un año después , una vez más intentando obtener acceso a dispositivos QNAP expuestos públicamente mediante la fuerza bruta de cuentas con contraseñas débiles o la explotación de vulnerabilidades conocidas.

Si bien se lanzó un descifrador por algunas versiones de eCh0raix de forma gratuita, el desarrollador del ransomware ha solucionado la debilidad del código y, por el momento, no hay forma de recuperar archivos de forma gratuita a menos que haya habilitado el servicio de instantáneas de QNAP.