AutoRDPwn v5.0 – El marco de ataque de sombra

Gracias a los módulos adicionales, es posible obtener un shell remoto a través de Netcat, volcar hashes del sistema con […]

Gracias a los módulos adicionales, es posible obtener un shell remoto a través de Netcat, volcar hashes del sistema con […]

Múltiples exploits basados en Linux han llamado la atención de los expertos en análisis de vulnerabilidades durante los años más recientes, como […]

De los tres defectos que afectan a los switches inteligentes Cisco Small Business de la serie 220, dos son problemas […]

A principios de este año, los investigadores de seguridad de la firma antivirus Avast, que estaban monitoreando activamente las actividades […]

La falla de seguridad de escalada de privilegios rastreada como CVE-2019-8790 hace posible que los atacantes ejecuten cargas maliciosas utilizando privilegios de […]

Entonces, para estar seguro, simplemente desinstale la aplicación CamScanner de su dispositivo Android ahora, ya que Google ya ha eliminado […]

Es probable que haya oído hablar sobre el Internet de las cosas (IoT), en que la potencia informática está integrada a […]

Ya está disponible el material de las presentaciones de Defcon 27 y el material de muchas de las presentaciones de Black Hat USA 2019. Fuente: seguinfo.com.ar

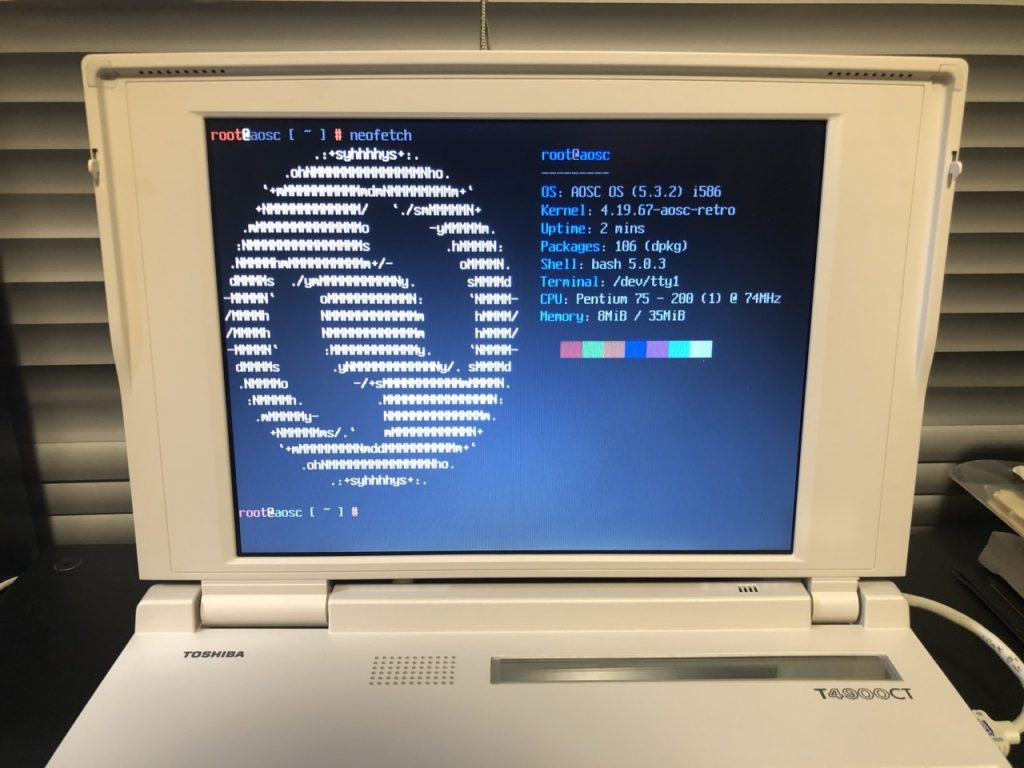

Algunas distros simplemente no están preparadas para trabajar con hardware tan antiguo, sin embargo, un usuario conocido como «MingcongBai» en […]

Son muchas las causas por las cuales nuestra información personal puede verse comprometida. En este artículo vamos a explicar qué son […]

Son muchos los problemas de seguridad, estafas y riesgos que nos podemos encontrar en la red. Muchos tipos de ataques […]

Activo desde al menos septiembre de 2016, la campaña exitosa más reciente del grupo Silence APT fue contra el Dutch-Bangla […]