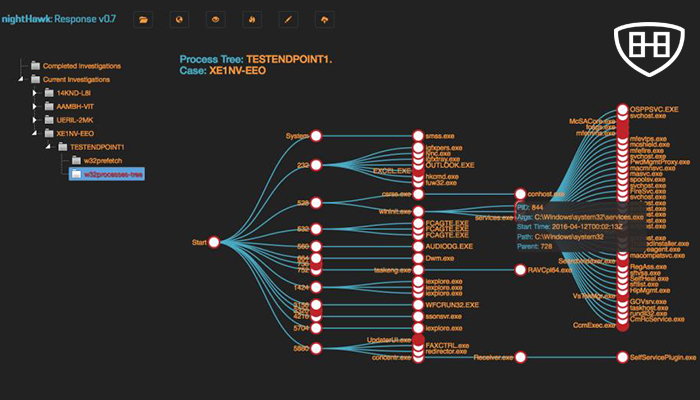

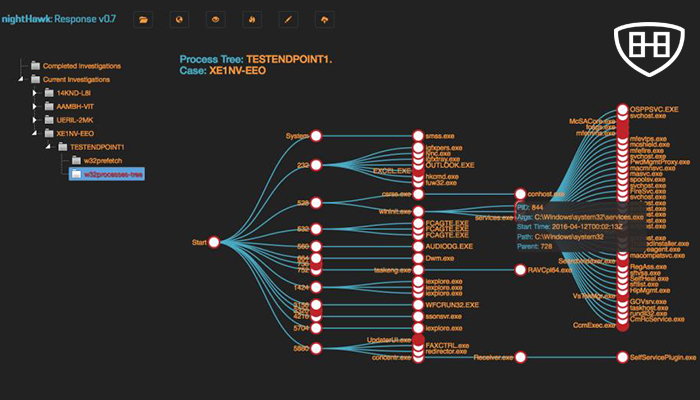

Marco forense de respuesta a incidentes: respuesta NightHawk

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]

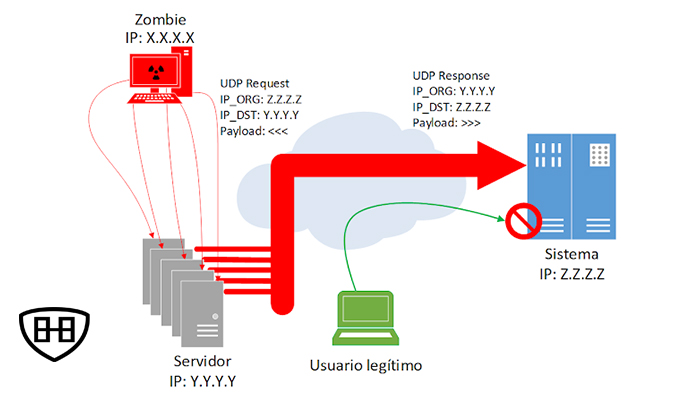

Numerosos sitios de Internet de todo el mundo quedaron bloqueados este mes a raíz de un ataque masivo lanzado por […]

¿Alguna vez se han preguntado cómo se consiguen cantidades de tráfico tan elevadas en los ataques DDoS?¿Mediante una botnet con […]

La técnica RID Hijacking permite a un pentester lograr persistencia en un sistema Windows 10 con el máximo privilegio. Sin lugar a la duda, es una […]

Varios portales de internet alrededor de todo el mundo fueron bloqueados este mes a raíz de un ataque masivo lanzado […]

Más de 130,000 ciudadanos finlandeses han tenido sus credenciales comprometidas en lo que parece ser la tercera violación de datos […]

Dejar datos privados en servidores expuestos de AWS no es tan raro como podrías pensar. Los investigadores de seguridad y los […]

Como especuló el investigador que reveló los defectos de Meltdown y Specter en los procesadores Intel, algunos de los procesadores Intel no […]

Invoke-DOSfuscation es un marco de ofuscación del comando cmd.exe compatible con PowerShell v2.0 +. En los últimos años hemos […]

Investigadores de seguridad de Cisco Talos han descubierto variantes de un nuevo troyano de Android que se distribuyen de forma […]

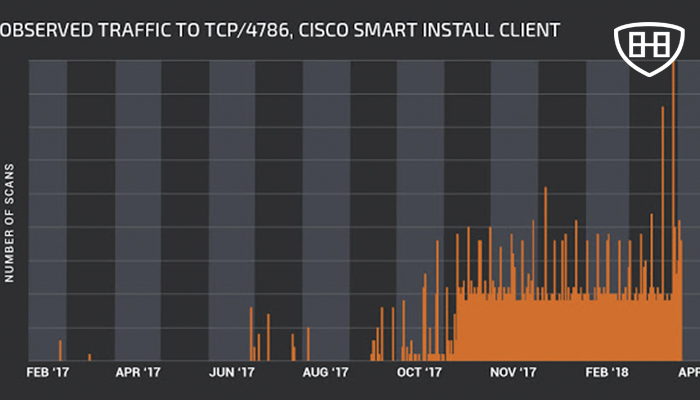

Hace poco hemos hablado de lo importante que era mantener correctamente protegidos estos servicios, recomendando su desactivación en caso de […]

Meltdown y Spectre se están mostrando como dos problemas difíciles de afrontar, posiblemente porque se trata de corregir o mitigar fallos […]