Microsoft emite un parche de emergencia para el ataque IE Zero Day

Microsoft lanzó hoy una actualización de seguridad fuera de banda para parchar una vulnerabilidad crítica de día cero en el […]

Microsoft lanzó hoy una actualización de seguridad fuera de banda para parchar una vulnerabilidad crítica de día cero en el […]

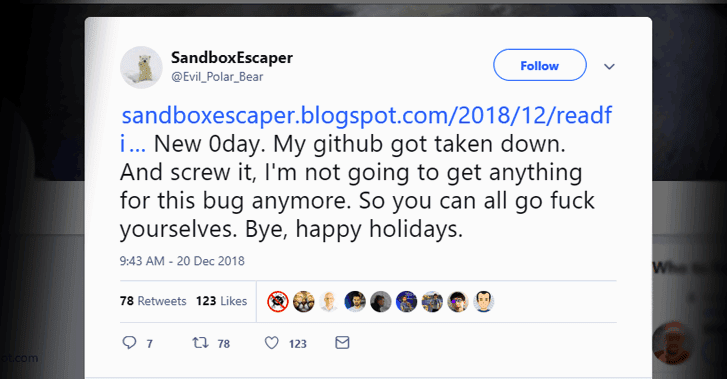

Un investigador de seguridad con el alias de Twitter SandboxEscaper lanzó hoy un exploit de prueba de concepto (PoC) para una nueva vulnerabilidad […]

Muchos tipos de ataques que pueden comprometer la privacidad y el buen estado de nuestros sistemas. Hoy vamos a hablar […]

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

El último error de Facebook: un error de programación en el sitio web de Facebook dio accidentalmente a 1.500 aplicaciones […]

INVESTIGACIÓN POR: ASSAF DAHAN Y JOAKIM KANDEFELT RESUMEN EJECUTIVO Durante más de una década, Brasil ha sido considerado un importante contribuyente […]

Tanto la seguridad como la privacidad son aspectos fundamentales para los usuarios. Podemos utilizar diferentes programas y herramientas que nos […]

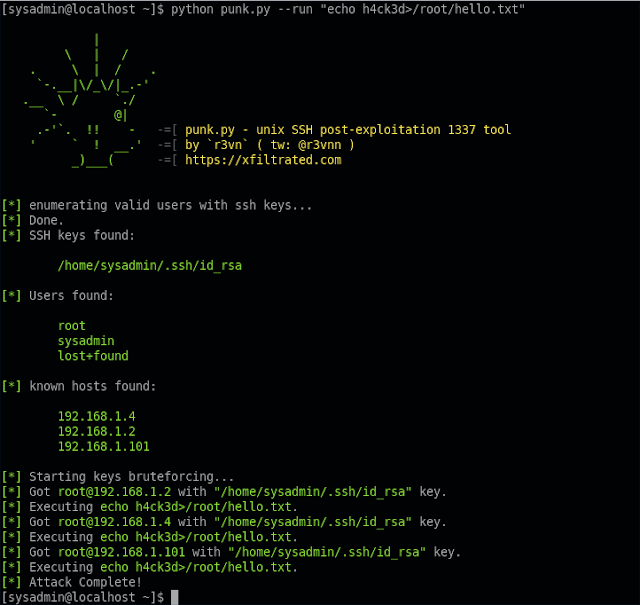

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

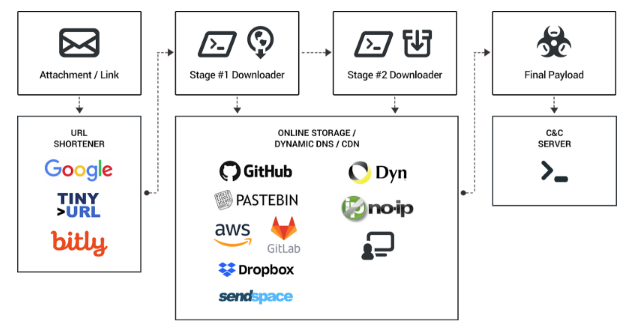

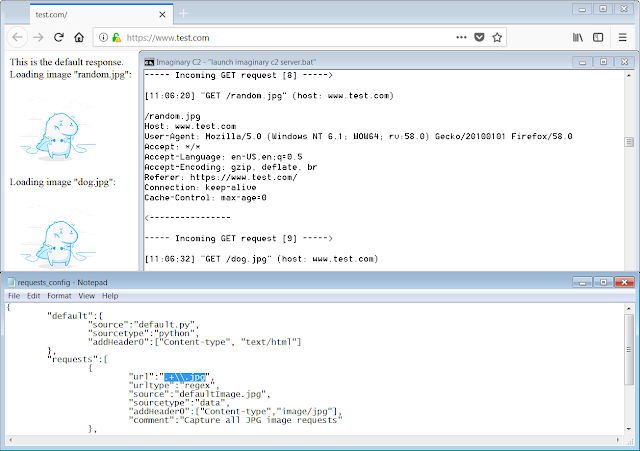

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

En el transcurso de las últimas semanas, ha comenzado a haber nuevos rumores de la reaparición de #OpIcarus, considerada como una […]

Kaspersky Labs, una empresa reconocida de ciberseguridad, advirtió que los hackers están “reconfigurando” los botnets para esparcir masivamente malwares de criptominería. Los investigadores también […]

Microsoft hoy, en su parche el martes de final de diciembre, lanzó actualizaciones de seguridad para parchear un total de […]