Cortafuegos transparentes, ladrillos de cristal

Los cortafuegos son dispositivos usados para el control de tráfico entre puntos. Básicamente se encargan de inspeccionar las tramas de […]

Los cortafuegos son dispositivos usados para el control de tráfico entre puntos. Básicamente se encargan de inspeccionar las tramas de […]

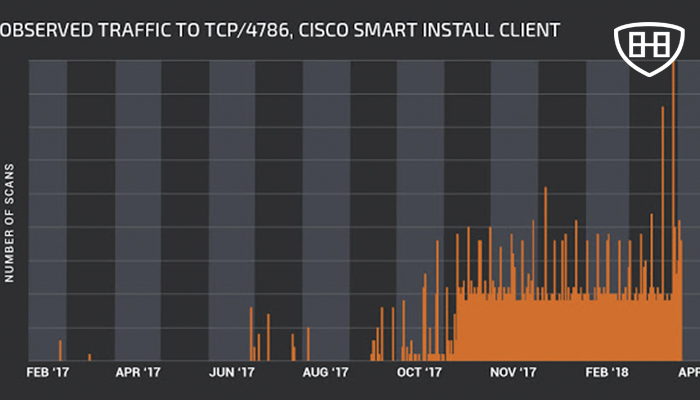

Varios portales de internet alrededor de todo el mundo fueron bloqueados este mes a raíz de un ataque masivo lanzado […]

No es necesario enfatizar en las crecientes amenazas de ciberseguridad como el ransomware y las botnets. En el transcurso de este año, hemos sido […]

Más de 130,000 ciudadanos finlandeses han tenido sus credenciales comprometidas en lo que parece ser la tercera violación de datos […]

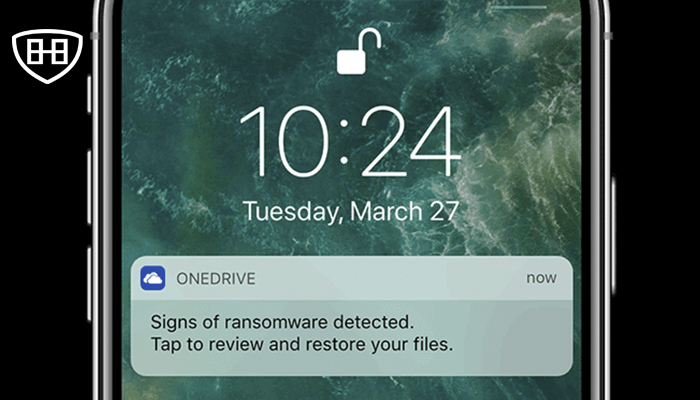

Ransomware ha existido por unos años, pero se ha convertido en un obstáculo para todos, dirigido a grandes empresas, hospitales, […]

Dejar datos privados en servidores expuestos de AWS no es tan raro como podrías pensar. Los investigadores de seguridad y los […]

¿Sabías que el phishing es una técnica utilizada por ciberdelincuentes para obtener información personal y bancaria de los usuarios? Les […]

10.- Social Engineer Toolkit Comencemos con algo sencillo. No necesitas tanto conocimiento técnico para aprender el funcionamiento de Social-Engineer Toolkit (SET). Esta […]

Un nuevo sistema de distribución de tráfico para malware se ofrece como un servicio en la Dark Web y se […]

Como especuló el investigador que reveló los defectos de Meltdown y Specter en los procesadores Intel, algunos de los procesadores Intel no […]

Invoke-DOSfuscation es un marco de ofuscación del comando cmd.exe compatible con PowerShell v2.0 +. En los últimos años hemos […]

Investigadores de seguridad de Cisco Talos han descubierto variantes de un nuevo troyano de Android que se distribuyen de forma […]