Las 25 contraseñas más populares del 2018

La compañía de seguridad SplashData publicó como todos los años, la lista de las contraseñas más comúnmente utilizadas en la […]

La compañía de seguridad SplashData publicó como todos los años, la lista de las contraseñas más comúnmente utilizadas en la […]

Microsoft lanzó hoy una actualización de seguridad fuera de banda para parchar una vulnerabilidad crítica de día cero en el […]

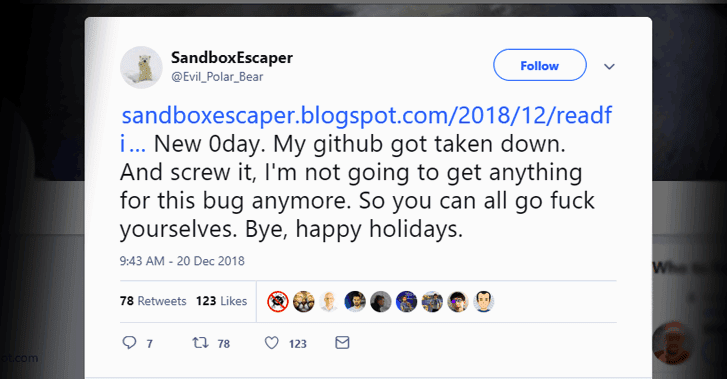

Un investigador de seguridad con el alias de Twitter SandboxEscaper lanzó hoy un exploit de prueba de concepto (PoC) para una nueva vulnerabilidad […]

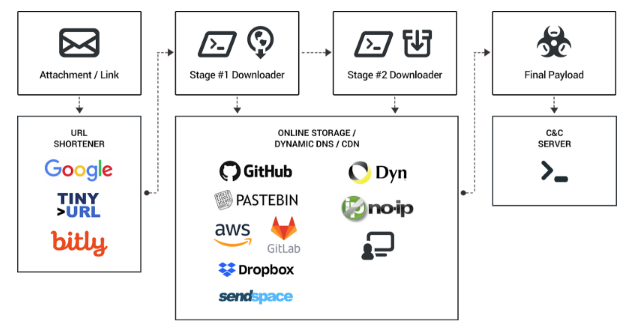

Muchos tipos de ataques que pueden comprometer la privacidad y el buen estado de nuestros sistemas. Hoy vamos a hablar […]

Recientemente se dio a conocer un correo mediante la lista de correos del Kernel de Linux y este correo tiene como principal […]

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

El último error de Facebook: un error de programación en el sitio web de Facebook dio accidentalmente a 1.500 aplicaciones […]

INVESTIGACIÓN POR: ASSAF DAHAN Y JOAKIM KANDEFELT RESUMEN EJECUTIVO Durante más de una década, Brasil ha sido considerado un importante contribuyente […]

La Cámara de Representantes de Australia finalmente aprobó el «Proyecto de ley de asistencia y acceso a las telecomunicaciones 2018», […]

Tanto la seguridad como la privacidad son aspectos fundamentales para los usuarios. Podemos utilizar diferentes programas y herramientas que nos […]

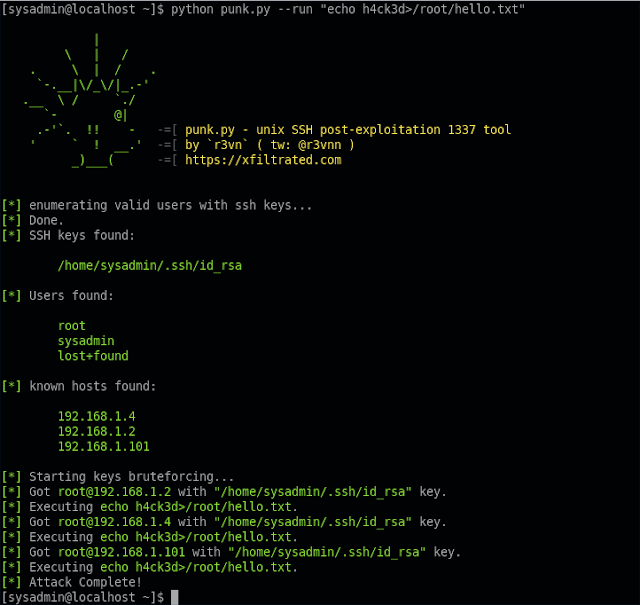

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

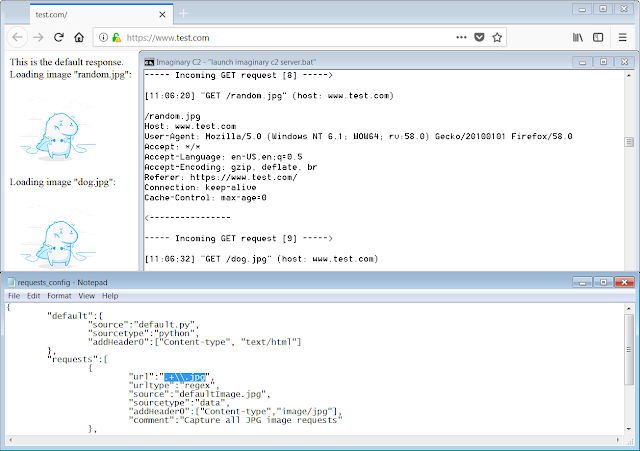

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]