5 sitios para verificar rápidamente si los enlaces son seguros

Correo electrónico, SMS, Facebook, Twitter o alguna otra red social o herramienta de colaboración … lo que sea que estés […]

Correo electrónico, SMS, Facebook, Twitter o alguna otra red social o herramienta de colaboración … lo que sea que estés […]

Este 2018 fue un año difícil para los bancos en México. Entre rudas iniciativas, fallas en materia de ciberseguridad y explicaciones […]

Este año, España, si no hay cambios de última hora, cerrará el ejercicio como el tercer país que más ataques online ha […]

Si nuestros datos deben permanecer seguros, debemos implementar una nueva forma de trabajar. Los CIOs y CISOs deben considerar cuidadosamente […]

La firma de Redmond (Microsoft) acaba de lanzar nuevos parche de seguridad contra la vulnerabilidad Spectre, tal como lo prometió para una gran […]

Las distros de hacking ético se han convertido en los últimos años en unas herramientas de lo más útiles para los usuarios, sobre […]

Cheetah Mobile, una importante empresa china de aplicaciones, conocida por sus populares aplicaciones de utilidad como Clean Master y Battery Doctor, […]

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]

Una compilación de 1.4 mil millones de correos electrónicos y contraseñas se filtraron en línea en la web oscura (también lanzada […]

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos. Si estás utilizando la versión estándar […]

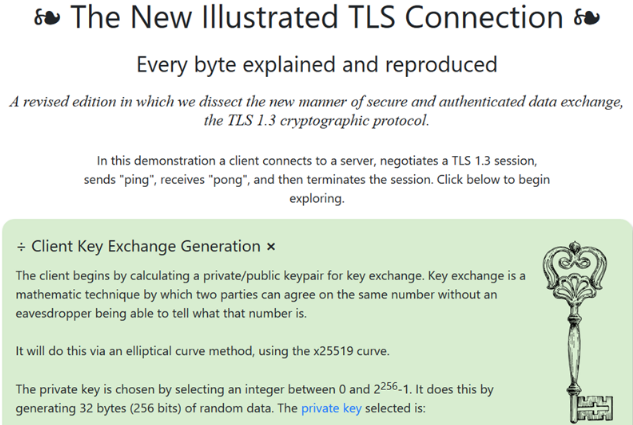

TLS 1.3 ya es el nuevo estándar de seguridad online que ha llegado para suceder a la versión actual, TLS […]

En la batalla de las búsquedas y publicidad en línea, Google es un gigante comparado con todas las demás grandes […]