Cheetah Mobile, una importante empresa china de aplicaciones, conocida por sus populares aplicaciones de utilidad como Clean Master y Battery Doctor, y una de sus subsidiarias Kika Tech supuestamente han sido atrapadas en un esquema de fraude de anuncios de Android que robó millones de dólares a los anunciantes.

Según la firma de análisis de aplicaciones Kochava , 7 aplicaciones de Android desarrolladas por Cheetah Mobile y 1 de Kika Tech con un total de 2 mil millones de descargas en Google Play Store han sido acusadas de reclamar falsamente los créditos por conducir la instalación de nuevas aplicaciones para reclamar una tarifa o generosidad.

Muchos desarrolladores de aplicaciones móviles generan ingresos al promover y recomendar la instalación de otras aplicaciones dentro de sus aplicaciones por una tarifa o una recompensa que normalmente oscila entre $ 0.50 y $ 3.00.

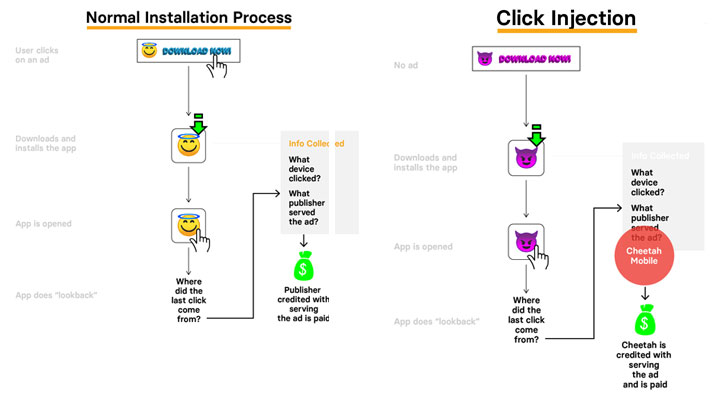

Para saber qué publicidad recomendó la aplicación y debería obtener el crédito, la aplicación recién instalada hace un «lookback» inmediatamente después de abrirla por primera vez para ver desde dónde se originó el último clic y atribuir la instalación en consecuencia.

Sin embargo, Kochava descubrió que las aplicaciones Cheetah Mobile y Kika Tech están haciendo un mal uso de los permisos de los usuarios para rastrear cuando los usuarios descargan nuevas aplicaciones y aparentemente están explotando estos datos para secuestrar las recompensas de instalación de aplicaciones incluso para aplicaciones instaladas desde otras referencias, según Buzzfeed News .

«Esto es un robo, no hay otra manera de decirlo», dijo Grant Simmons, jefe de análisis de clientes de Kochava, a la publicación. «Estas son compañías reales que lo hacen, a escala, no una persona aleatoria en su sótano».

Aquí está la lista de siete aplicaciones de Cheetah Mobile y una aplicación de Kika, que recibió una inversión de Cheetah Mobile en 2016, atrapada participando en el esquema de anuncios fraudulentos:

- Clean Master (con 1 mil millones de usuarios)

- Master de seguridad (con 540 millones de usuarios)

- CM Launcher 3D (con 225 millones de usuarios)

- Battery Doctor (con 200 millones de usuarios)

- Teclado Cheetah (con 105 millones de usuarios)

- CM Locker (con 105 millones de usuarios)

- Administrador de archivos CM (con 65 millones de usuarios)

- Teclado Kika (propiedad de Kika Tech con 205 millones de usuarios)

Por lo tanto, si tiene alguna de las aplicaciones mencionadas anteriormente instaladas en su dispositivo Android, se recomienda que las desinstale de inmediato.

Estas aplicaciones reclaman créditos de manera inapropiada por haber causado las descargas de la aplicación, incluso cuando no jugaron ningún papel en las instalaciones. Las recompensas, en este caso, varían en millones de dólares.

Puede ver el proceso típico de referencia de anuncios (imagen de la izquierda) frente a un proceso de referencia de anuncios secuestrado (imagen de la derecha).

Kika Tech respondió a las acusaciones, alegando que la compañía «no tiene intenciones de participar en prácticas fraudulentas» y «hará todo lo posible para rectificar la situación de manera rápida y completa y tomar medidas contra los involucrados».

Sin embargo, Cheetah Mobile culpó a los SDK (kits de desarrollo de software) o redes publicitarias de terceros por la inyección de clics, pero cuando Kochava señaló que el SDK involucrado en la actividad de fraude de clics en realidad es propiedad y está desarrollado por Cheetah Mobile, y no por terceros. , Cheetah negó que sus SDK estuvieran involucrados en fraudes publicitarios.

Cuando fue contactado, Google le dijo a la publicación que la compañía todavía está investigando las aplicaciones de Cheetah Mobile y Kika Tech por cualquier actividad fraudulenta reportada por la firma analítica de aplicaciones.

Fuente: Thehackernews.com