Desde su surgimiento, Emotet ha sido una de las familias de malware más activas entre los cibercriminales, quienes constantemente desarrollan nuevas versiones de este malware. Una de las muestras más recientes de Emotet permite a los hackers propagarse mediante redes WiFi inseguras en ubicaciones cercanas a un dispositivo infectado, aseguran especialistas en seguridad en redes.

En caso de encontrar una red WiFi cercana, Emotet puede infectar a cualquier dispositivo conectado, lo que significa un gran potencial de ataque para los desarrolladores del malware. Esta nueva versión de Emotet incluye nuevas tácticas de evasión de ingeniería social para realizar actividades maliciosas como robo de credenciales, despliegue de troyanos, entre otras.

Aunque los primeros registros de este binario de propagación inalámbrica de malware ocurrieron a inicios de 2020, los especialistas en seguridad en redes mencionan que el ejecutable tiene una marca de tiempo del 16 de abril de 2018, lo que significa que este vector de ataque permaneció inadvertido por casi dos años.

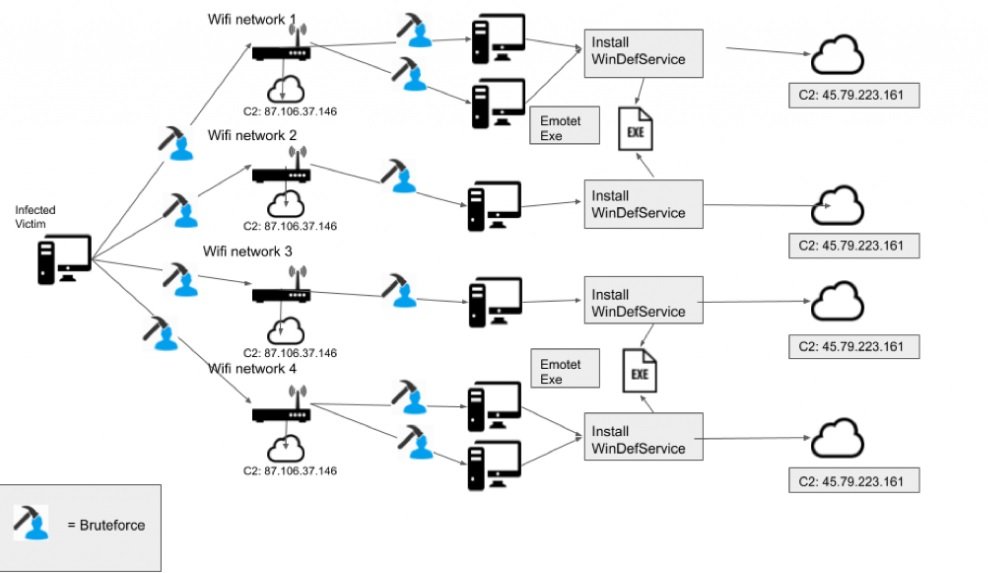

Esta nueva versión de Emotet infecta al dispositivo objetivo con un archivo RAR autoextraible que contiene dos binarios (worm.exe y service.exe) empleados para su propagación vía WiFi. Después de la descompresión del archivo RAR, el binario worm.exe se ejecuta automáticamente. Después de la ejecución, el binario comienza a escanear en busca de otras redes WiFi para su propagación. Emotet usa la interfaz wlanAPI, empleada para administrar perfiles de red inalámbrica y conexiones de red.

Al obtener un identificador de WiFi, el malware llama a WlanEnumInterfaces (función para enumarar todas las redes disponibles en el sistema de las víctimas). Esta función devuelve las redes inalámbricas enumeradas en una serie de estructuras que contiene todos sus detalles (SSID, señal, cifrado, método de autenticación, etc.).

Cuando finaliza la recolección de datos de cada red localizada, Emotet despliega un ‘loop de fuerza bruta‘ para obtener acceso a las redes atacadas; en caso de no lograr establecer conexión con una red objetivo, la función se repite en la siguiente red. Los expertos en seguridad en redes no han determinado cómo obtuvieron los hackers la lista de contraseñas, aunque es posible que sea producto de una brecha de datos.

En caso de encontrar la contraseña correcta y concretar la conexión, el malware permanece dormido por alrededor de 15 segundos antes de enviar un HTTP POST al C&C del atacante y establecer la conexión a la red WiFi. Finalmente se entrega el ejecutable Emotet incorporado, de modo que el malware comienza a infectar todos los dispositivos posibles.

Los expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que una de las principales formas de protección contra las potenciales infecciones de Emotet es el establecimiento de contraseñas seguras, puesto que la lista de contraseñas empleada por los hackers debe contener, en su mayoría, contraseñas de fábrica para los dispositivos WiFi.

Fuente: noticiasseguridad.com