La demanda de rescate

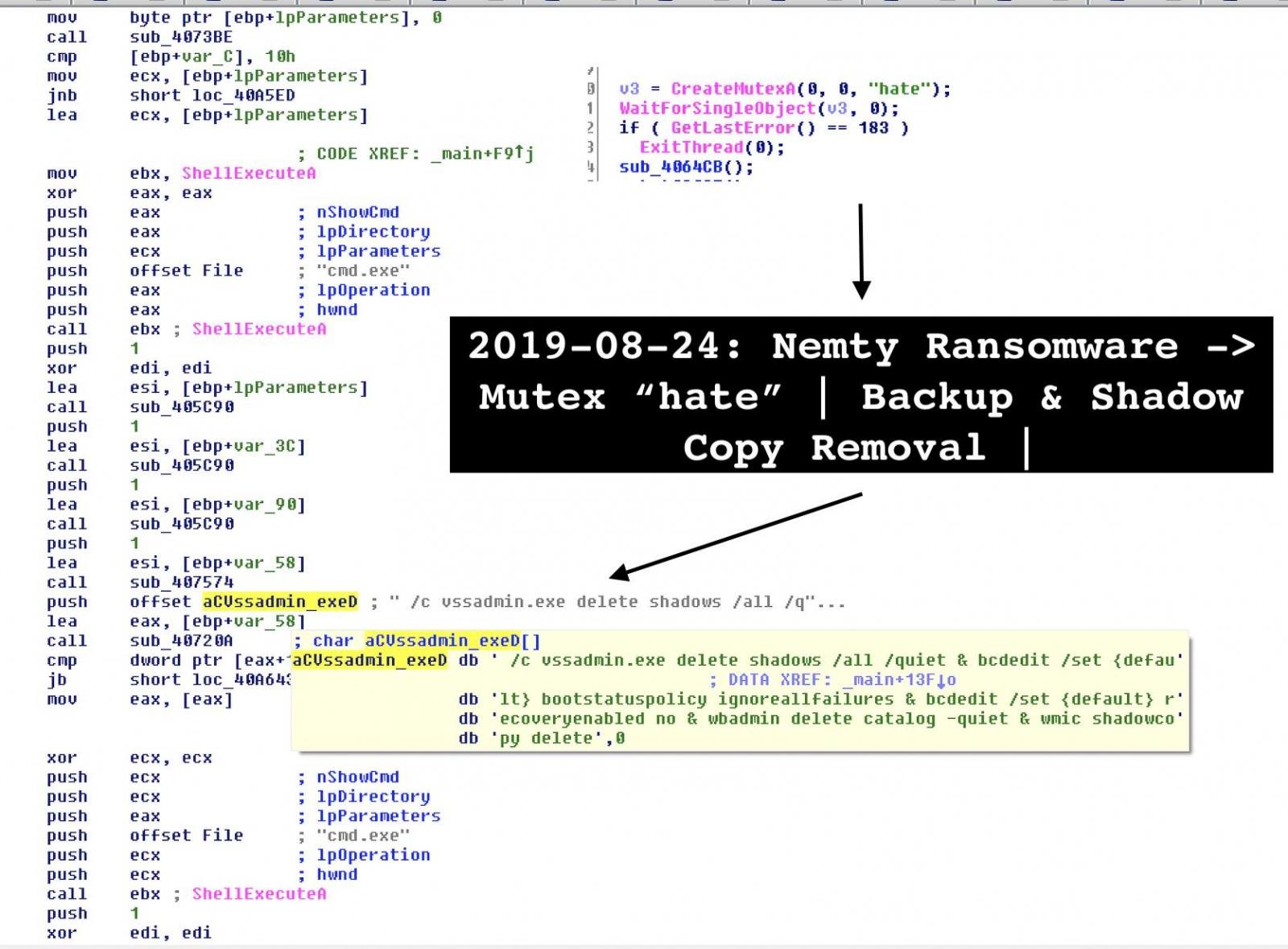

Al igual que cualquier malware de cifrado de archivos adecuado, Nemty eliminará las instantáneas de los archivos que procesa, quitándole a la víctima la posibilidad de recuperar versiones de los datos tal como los creó el sistema operativo Windows.

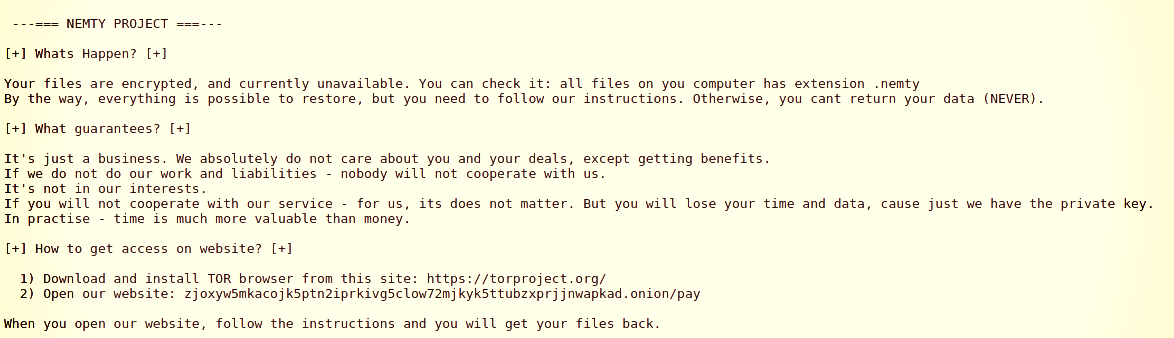

Las víctimas verán una nota de rescate que informa que los atacantes tienen la clave de descifrado y que los datos son recuperables por un precio.

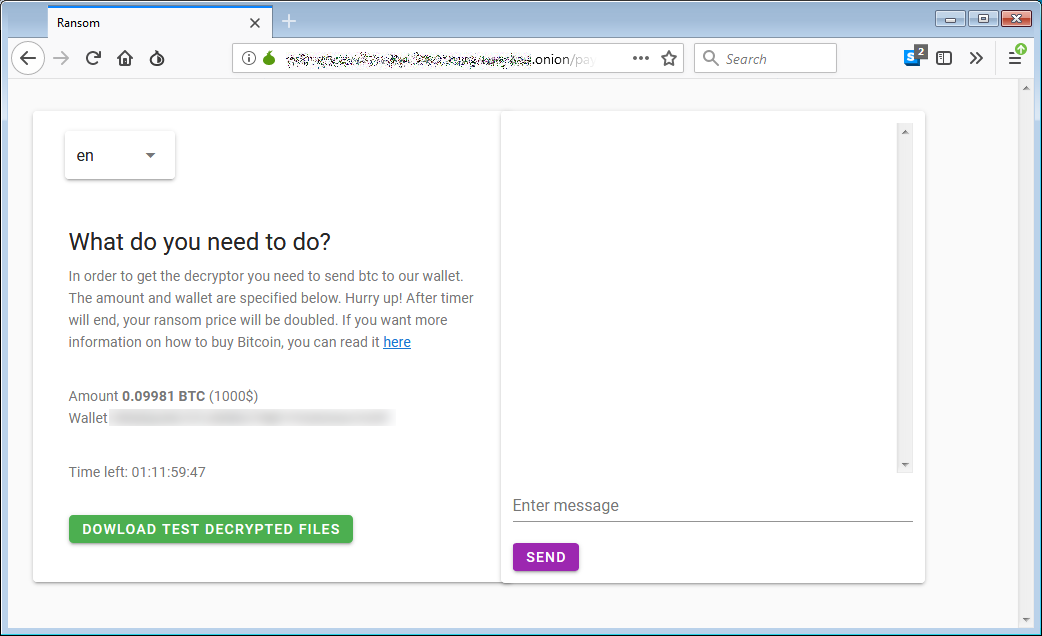

En las pruebas de BleepingComputer, la demanda de rescate fue de 0.09981 BTC, que se convierte en alrededor de $ 1,000 en este momento.

El portal de pago está alojado en la red Tor para mantener el anonimato, y los usuarios deben cargar su archivo de configuración.

En base a esto, se les proporciona el enlace a otro sitio web que viene con una función de chat y más información sobre las demandas.

Mensajes en el código

El investigador de seguridad Vitali Kremez echó un vistazo más de cerca al malware y notó que viene con un nombre inusual para el objeto mutex. El autor lo llamó «odio», como se ve en la imagen a continuación.

Un objeto mutuamente excluyente (mutex) es un indicador que permite a los programas controlar los recursos al permitirles acceder a un hilo de ejecución a la vez.

Otra cosa extraña que Kremez notó en el código de Nemty es un enlace a esta imagen de Vladimir Putin, con una leyenda que dice «Te agregué a la lista de [ insulto ], pero solo con lápiz por ahora».

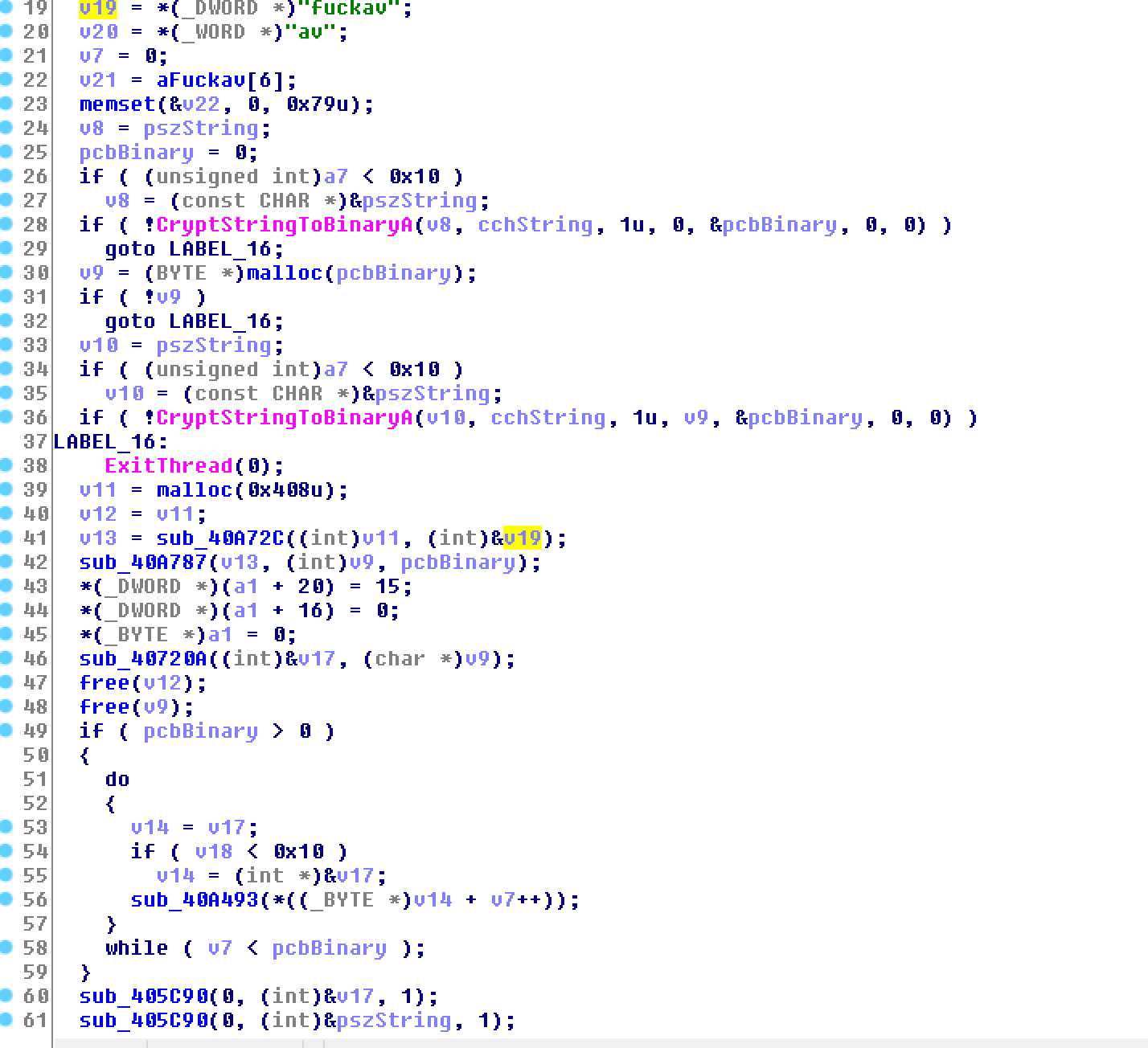

La lista de peculiaridades no se detiene en esto. El investigador detectó un mensaje directo a la industria antivirus.

Al principio, la referencia parecía algo extraño en el código, pero una segunda mirada a cómo funcionaba Nemty reveló que era la clave para decodificar cadenas base64 y crear URL es un mensaje directo para la industria antivirus.

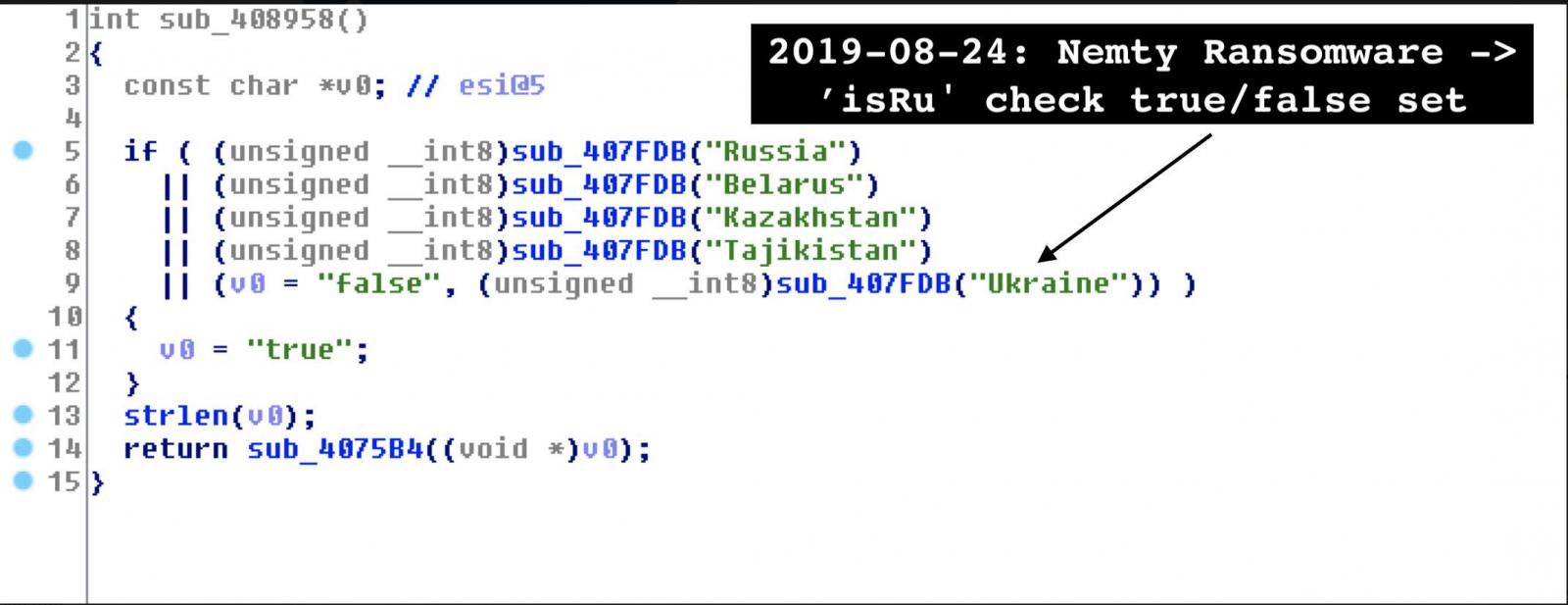

Otra cosa interesante es una verificación que Nemty hace para identificar computadoras en Rusia, Bielorrusia, Kazajstán, Tayikistán y Ucrania. Sin embargo, esto no es para eximir a los hosts de la rutina de cifrado de archivos, dijo Kremez a BleepingComputer.

La verificación «isRU» en el código de malware simplemente marca los sistemas como si estuvieran en uno de los cinco países y luego envía al atacante datos que incluyen el nombre de la computadora, el nombre de usuario, el sistema operativo y la identificación de la computadora.

No está claro cómo se distribuye Nemty, pero Kremez escuchó de una fuente confiable que los operadores lo implementan a través de conexiones de escritorio remoto comprometidas.

En comparación con el correo electrónico de phishing, que actualmente es el método de distribución común, aprovechar una conexión RDP pone al atacante en control, ya que ya no tienen que esperar a que la víctima tome el cebo de phishing.

Kremez publicó sus notas de investigación sobre Nemty donde incluye la lista de carpetas (todo lo necesario para iniciar el sistema operativo) y las extensiones de archivo (binarios, accesos directos y datos de registro) que el malware no toca.

Fuente: bleepingcomputer.com