Aunque comenzó como un troyano bancario en 2014, Emotet cambió su curso para convertirse en una botnet que ofrece varias cepas de malware.

Emotet es ahora una de las principales amenazas, su infraestructura se utiliza para distribuir Trickbot, otro troyano bancario, y luego difundir el ransomware Ryuk. Esta combinación se denomina ‘triple amenaza’ y ha afectado a las administraciones públicas de los EE. UU.

El descanso de Emotet ha terminado

Los investigadores notaron que los operadores de Emotet se tomaron un descanso a principios de junio y asumieron correctamente que no sería por mucho tiempo. No se observaron nuevas campañas desde entonces, y el consenso general en la comunidad infosec fue que los servidores estaban fuera de servicio por mantenimiento.

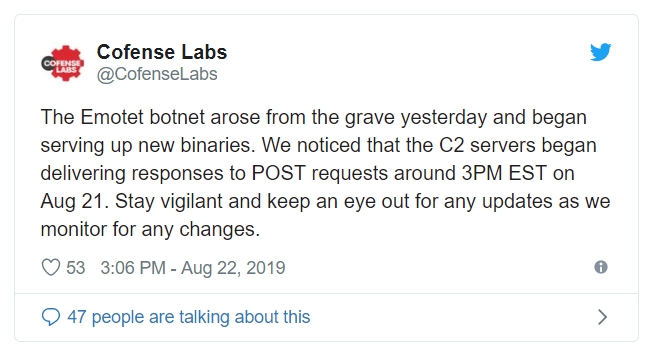

La infraestructura C2 de la botnet revivió hace un par de días, a las 3 p.m. EST, notó Cofense Labs.

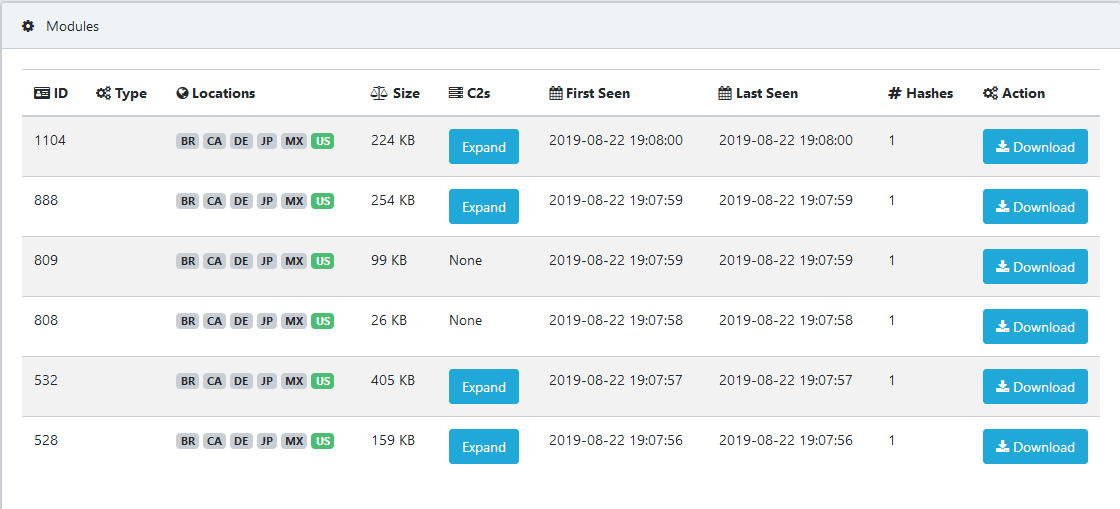

Una lista de servidores que se consideran activos está disponible aquí y al final del artículo, visto en línea por Black Lotus Labs el 22 de agosto. Los analistas de malware ya los están rastreando.

Según el servicio de geo-IP de MaxMind, las direcciones son de EE. UU., Hungría, Francia, Alemania, India, Bélgica, Polonia, México, Argentina y Australia.

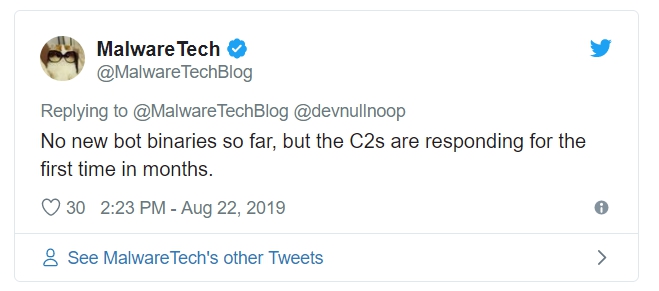

El investigador de seguridad MalwareTech notó la nueva actividad y dice que allí no grabó nuevos binarios de bot hasta ahora, solo actividad nueva de los servidores.

Joseph Roosen, parte del equipo de Cryptolaemus que rastrea la actividad de Emotet, confirmó que la red de bots no arroja nuevos binarios en este momento. La razón es que reanudar las operaciones requiere tiempo para reconstruir la red de bots, limpiarla de robots de los investigadores de seguridad y preparar las campañas de spam.

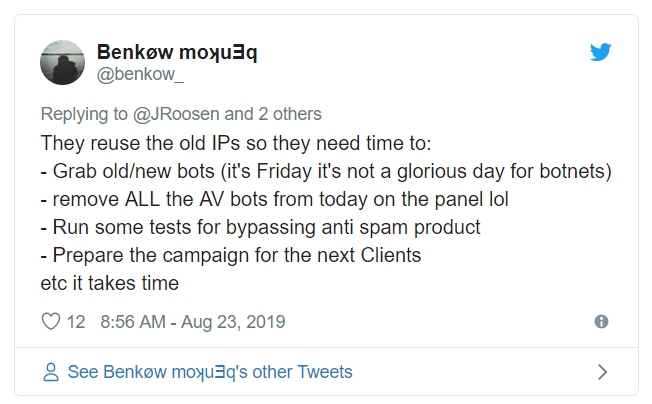

Otro investigador de seguridad, Benkøw, proporciona una lista del tamaño de un tweet de las etapas necesarias para reaparecer la actividad maliciosa:

Además de esto, la distribución también es un aspecto que los operadores deben tener en cuenta, y esto también lleva algo de tiempo, agrega JTHL , también miembro del equipo de Cryptolaemus.

MalwareTech también notó la actividad de Emotet desde múltiples ubicaciones geográficas, incluyendo Brasil, México, Alemania, Japón y los EE. UU.

Los investigadores esperan que las nuevas campañas de Emotet comiencen pronto, dada la repentina actividad intensiva y la gran cantidad de fuentes. Kevin Beaumont cree que los operadores se apegarán al mismo modelo de negocio y difundirán el ransomware.

IoC :

104.131.11.150:8080

104.131.208.175:8080

104.236.151.95:7080

142.93.88.16:443

144.139.247.220:80

159.89.179.87:7080

162.144.119.216:8080

162.243.125.212:8080

170.150.11.245:8080

176.31.200.130:8080

177.242.214.30:80

187.163.180.243:22

195.242.117.231:8080

216.98.148.156:8080

217.13.106.160:7080

31.12.67.62:7080

45.123.3.54:443

45.32.158.232:7080

46.101.142.115:8080

46.105.131.69:443

64.13.225.150:8080

69.45.19.145:8080

70.32.84.74:8080

75.127.14.170:8080

91.83.93.103:7080

Fuente: bleepingcomputer.com