Este antivirus está desarrollado y mantenido por Microsoft y viene incluido de forma totalmente gratuita junto con Windows 10. Windows Defender, junto al firewall de Windows, forman una excelente suite de seguridad gratuita para proteger nuestro sistema operativo.

Windows Defender se ha convertido en el primer antivirus que se ejecuta en un entorno aislado del sistema, esto es, dentro de una sandbox. Esto es un hito de gran mérito y, técnicamente hablando, lo convierte en el antivirus más seguro desde el punto de vista de protección ante hipotéticas explotaciones de su propio código. Pero lo más curioso es por qué lo ha hecho.

Una técnica de ataque e infección de sistemas operativos, bastante utilizada y «desconocida», es recurrir a las funciones de accesibilidad para abrir una backdoor, o puerta trasera, y lograr tomar el control del sistema. Las herramientas de accesibilidad se pueden llamar desde prácticamente cualquier punto del sistema, por lo que se pueden utilizar fácilmente para escalar privilegios dentro de un sistema, pudiendo tomar el control del mismo incluso con la sesión bloqueada.

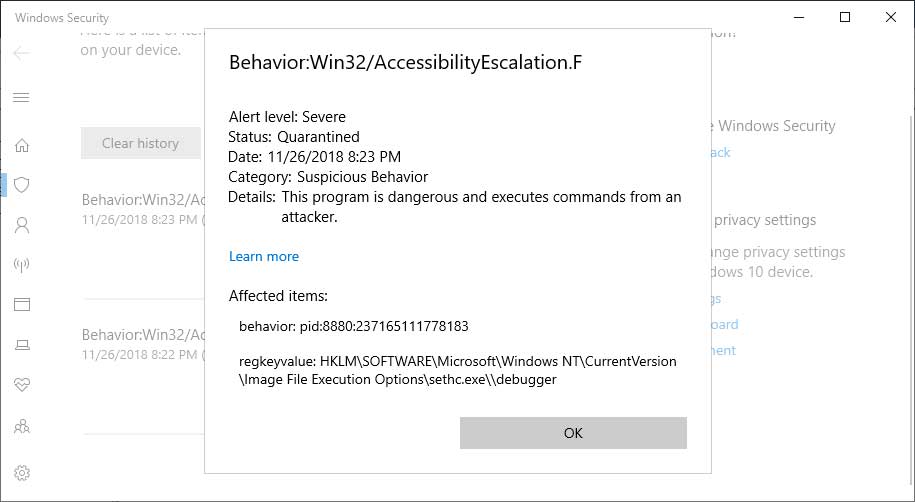

Para explotar este tipo de vulnerabilidades, un desarrollador configura un valor de «depuración» bajo una clave IFEO (Image File Execution Options)dentro de su programa que permite ejecutar otras aplicaciones o programas fácilmente haciendo la llamada a la depuración del programa. Esta función fue creada para que los programadores pudieran tener mayor control sobre sus programas, aunque, como suele ocurrir, los atacantes también recurren a estas técnicas para llevar a cabo sus ataques.

Sticky Keys (sethc.exe) es una de las herramientas de accesibilidad incluidas en Windows, aunque no es la única. Un atacante puede crear una entrada en el registro de Windows que asocie esta herramienta con un sistema de depuración en CMD mediante las «Image File Execution Options».

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe

"debugger"="c:\windows\system32\cmd.exe"De esta manera, sin darnos cuenta, un atacante podría conseguir abrir una ventana de CMD en cualquier momento simplemente pulsando 5 veces seguidas la tecla shift de nuestro ordenador, incluso aunque la sesión esté bloqueada. Además, esta ventana de CMD tendrá el máximo nivel de privilegios.

Lo mismo se puede hacer, por ejemplo, con cualquiera de las siguientes herramientas de accesibilidad incluidas en Windows y que, dada su naturaleza, se pueden lanzar desde prácticamente cualquier punto del sistema:

- Sticky Keys (C:\Windows\System32\sethc.exe)

- Lupa (C:\Windows\System32\Magnify.exe)

- Narrador (C:\Windows\System32\Narrator.exe)

- Teclado en pantala (C:\Windows\System32\osk.exe)

- Utility Manager (C:\Windows\System32\utilman.exe)

- Display Switcher (C:\Windows\System32\DisplaySwitch.exe)

Windows Defender ahora detectará y bloqueará estos ataques informáticos

Es muy fácil crear una puerta trasera utilizando estas técnicas, y además la técnica puede pasar completamente desapercibida para el usuario y para las demás herramientas de seguridad, ya que se utiliza una función propia del sistema para algo que, en un principio, no debería ser peligroso.

Por suerte, Microsoft ha decidido protegernos de este tipo de ataques y, en breve, Windows Defender va a empezar a detectar y bloquear este tipo de abusos. Cuando el antivirus de Windows detecte que se está creando una asociación IFEO que vincule las herramientas de accesibilidad con CMD o el administrador de tareas de Windows.

Este hijack será detectado como Win32/AccessibilityEscalation y causará que Windows Defender elimine la clave del debugger del registro.

Todas las medidas de seguridad que puedan llegar a Windows Defender son siempre bien recibidas, y está sin duda supone un paso más para convertirse en el mejor antivirus, tanto gratis como de pago, que podemos tener instalado en Windows 10.

Fuente: Seguinfo.com.ar