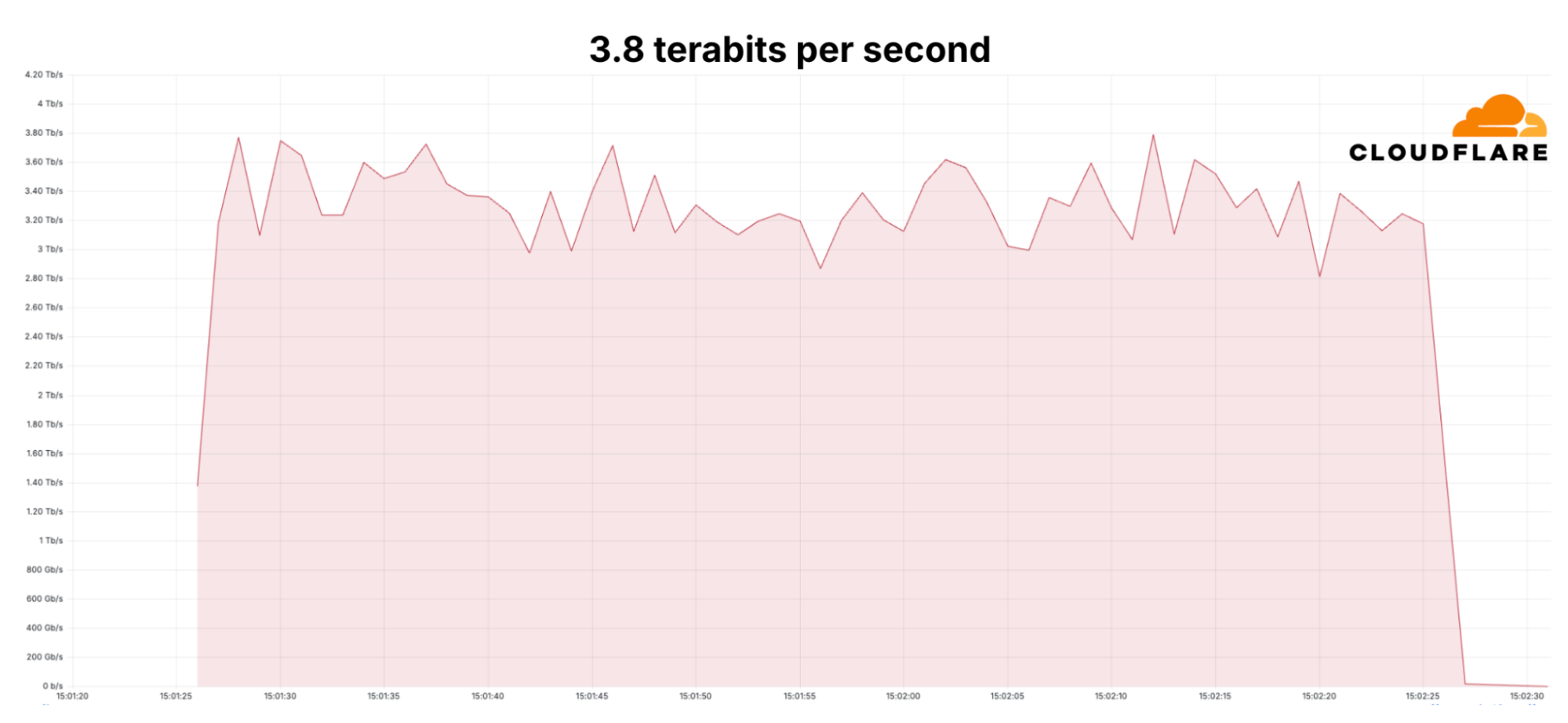

Durante un ataque de denegación de servicio distribuido (DDoS) dirigidoo a organizaciones de los sectores de servicios financieros, Internet y telecomunicaciones, los ataques volumétricos alcanzaron un máximo de 3,8 terabits por segundo, el mayor registrado públicamente hasta la fecha. El ataque consistió en una andanada de más de 100 ataques DDoS hipervolumétricos que inundaron la infraestructura de la red con datos basura.

En un ataque DDoS volumétrico, el objetivo se ve inundado con grandes cantidades de datos hasta el punto de consumir el ancho de banda o agotar los recursos de las aplicaciones y dispositivos, dejando a los usuarios legítimos sin acceso.

Routers ASUS, dispositivos MikroTik, DVR y servidores web

Muchos de los ataques dirigidos a la infraestructura de red del objetivo (capas de red y de transporte L3/4) superaron los dos mil millones de paquetes por segundo (pps) y los tres terabits por segundo (Tbps).

Según investigadores de la empresa de infraestructura de Internet Cloudflare, los dispositivos infectados se extendieron por todo el mundo, pero muchos de ellos estaban ubicados en Rusia, Vietnam, Estados Unidos, Brasil y España.

El actor de amenazas detrás de la campaña aprovechó múltiples tipos de dispositivos comprometidos, que incluían una gran cantidad de Routers domésticos ASUS (CVE 9.8, vulnerabilidad descubierta por Censys), dispositivos Mikrotik, DVR y servidores web.

Cloudflare mitigó todos los ataques DDoS de forma autónoma y observó que el que alcanzó un máximo de 3,8 Tbps duró 65 segundos.

Los investigadores afirman que la red de dispositivos maliciosos utilizó principalmente el Protocolo de datagramas de usuario (UDP) en un puerto fijo, un protocolo con transferencias de datos rápidas pero que no requiere establecer una conexión formal.

Anteriormente, Microsoft ostentaba el récord de defensa contra el mayor ataque DDoS volumétrico de 3,47 Tbps, dirigido a un cliente de Azure en Asia.

Normalmente, los actores de amenazas que lanzan ataques DDoS dependen de grandes redes de dispositivos infectados (botnets) o buscan formas de amplificar los datos entregados al objetivo, lo que requiere una cantidad menor de sistemas.

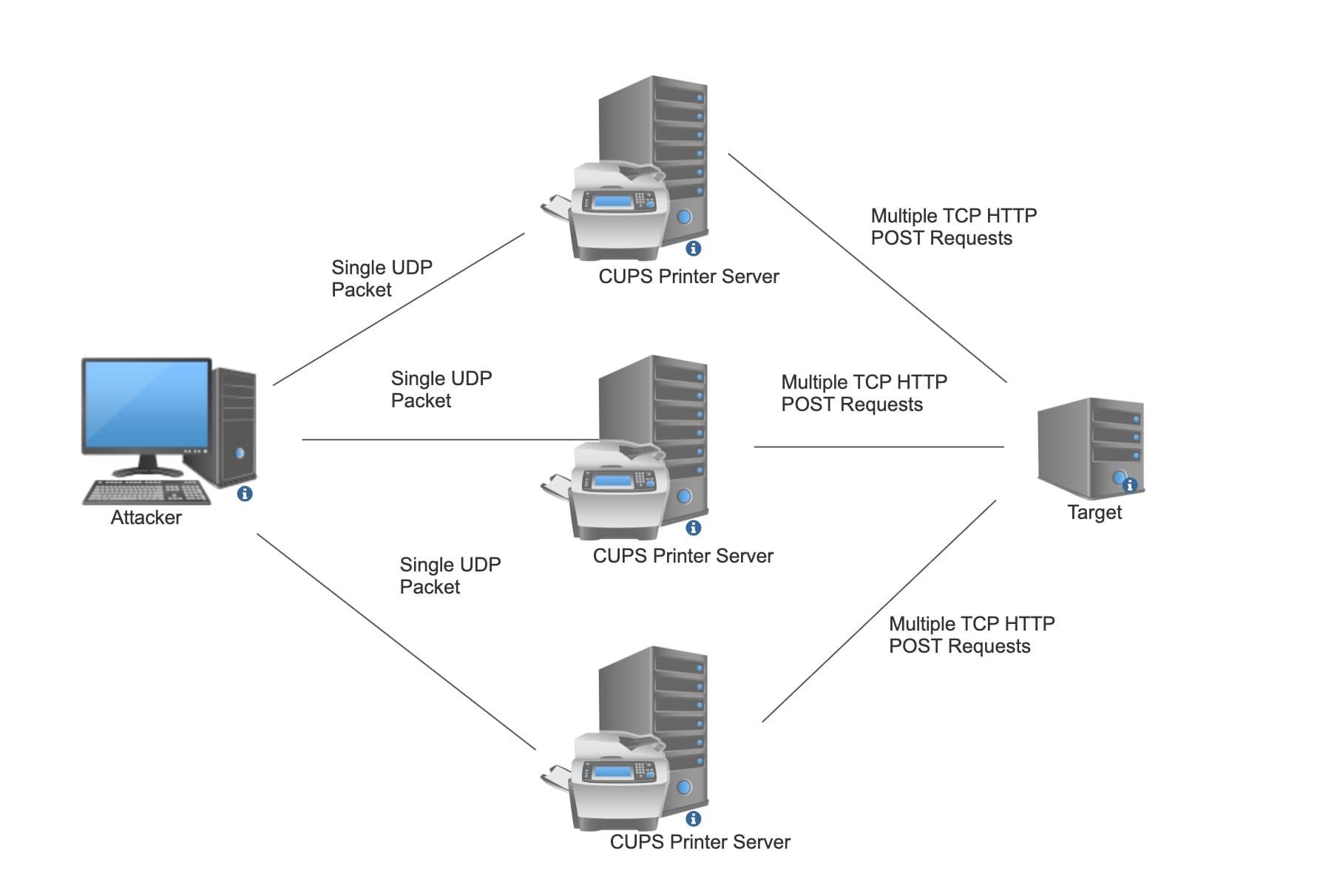

En un informe de esta semana, la empresa de computación en la nube Akamai confirmó que las vulnerabilidades CUPS recientemente reveladas en Linux podrían ser un vector viable para ataques DDoS. Después de escanear la Internet pública en busca de sistemas vulnerables a CUPS, Akamai descubrió que más de 58.000 estaban expuestos a ataques DDoS al explotar el problema de seguridad de Linux.

ShadowServer ha compartido un informe especial sobre instancias CUPS vulnerables.

Más pruebas revelaron que cientos de «servidores CUPS vulnerables devolverán señales repetidamente después de recibir las solicitudes iniciales, y algunos de ellos parecen hacerlo sin cesar en respuesta a las respuestas HTTP/404».

Estos servidores envían miles de solicitudes a los sistemas de prueba de Akamai, lo que muestra un potencial significativo de amplificación al explotar las fallas de CUPS.

Fuente y redacción: segu-info.com.ar