Se ha observado una nueva campaña de ataque denominada CLOUD#REVERSER que aprovecha servicios legítimos de almacenamiento en la nube como Google Drive y Dropbox para organizar cargas útiles maliciosas.

«Los scripts VBScript y PowerShell en CLOUD#REVERSER implican inherentemente actividades similares a comando y control mediante el uso de Google Drive y Dropbox como plataformas de preparación para gestionar las cargas y descargas de archivos», dijeron los investigadores de Securonix Den Iuzvyk, Tim Peck y Oleg Kolesnikov. en un informe compartido con The Hacker News.

«Los scripts están diseñados para recuperar archivos que coincidan con patrones específicos, lo que sugiere que están esperando comandos o scripts colocados en Google Drive o Dropbox».

El punto de partida de la cadena de ataque es un correo electrónico de phishing que contiene un archivo ZIP, que contiene un ejecutable que se hace pasar por un archivo de Microsoft Excel.

En un giro interesante, el nombre del archivo utiliza el carácter Unicode oculto de anulación de derecha a izquierda ( RLO ) (U+202E) para invertir el orden de los caracteres que vienen después de ese carácter en la cadena.

Como resultado, el nombre de archivo » RFQ-101432620247flU+202Exslx.exe » se muestra a la víctima como » RFQ-101432620247flexe.xlsx «, engañándola haciéndoles pensar que está abriendo un documento de Excel.

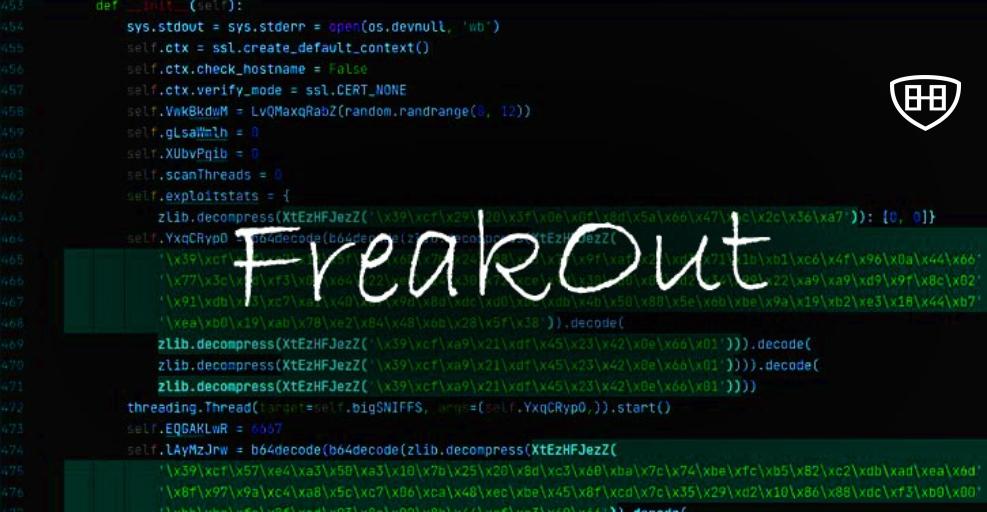

El ejecutable está diseñado para eliminar un total de ocho cargas útiles, incluido un archivo Excel señuelo («20240416.xlsx») y un script de Visual Basic (VB) muy ofuscado («3156.vbs») que es responsable de mostrar el archivo XLSX al El usuario debe mantener la artimaña y ejecutar otros dos scripts llamados «i4703.vbs» y «i6050.vbs».

Ambos scripts se utilizan para configurar la persistencia en el host de Windows mediante una tarea programada haciéndolas pasar por una tarea de actualización del navegador Google Chrome para evitar generar señales de alerta. Dicho esto, las tareas programadas están orquestadas para ejecutar dos scripts VB únicos llamados «97468.tmp» y «68904.tmp» cada minuto.

Cada uno de estos scripts, a su vez, se emplea para ejecutar dos scripts de PowerShell diferentes, «Tmp912.tmp» y «Tmp703.tmp», que se utilizan para conectarse a una cuenta de Dropbox y Google Drive controlada por el actor y descargar dos scripts de PowerShell más mencionados. como «tmpdbx.ps1» y «zz.ps1»

Luego, los scripts de VB se configuran para ejecutar los scripts de PowerShell recién descargados y recuperar más archivos de los servicios en la nube, incluidos archivos binarios que podrían ejecutarse según las políticas del sistema.

«El script de PowerShell de última etapa zz.ps1 tiene la funcionalidad de descargar archivos de Google Drive según criterios específicos y guardarlos en una ruta específica en el sistema local dentro del directorio ProgramData», dijeron los investigadores.

El hecho de que ambos scripts de PowerShell se descarguen sobre la marcha significa que los actores de amenazas podrían modificarlos a voluntad para especificar los archivos que se pueden descargar y ejecutar en el host comprometido.

También se descarga a través de 68904.tmp otro script de PowerShell que es capaz de descargar un binario comprimido y ejecutarlo directamente desde la memoria para mantener la conexión de red con el servidor de comando y control (C2) del atacante.

La firma de ciberseguridad con sede en Texas dijo a The Hacker News que no puede proporcionar información sobre los objetivos y la escala de la campaña debido a que la investigación aún está en progreso.

El desarrollo es una vez más una señal de que los actores de amenazas están haciendo un uso cada vez más indebido de los servicios legítimos para su beneficio y pasan desapercibidos.

«Este enfoque sigue un hilo común en el que los actores de amenazas logran infectar y persistir en los sistemas comprometidos mientras se mezclan con el ruido de fondo normal de la red», dijeron los investigadores.

«Al incorporar scripts maliciosos dentro de plataformas en la nube aparentemente inofensivas, el malware no sólo garantiza un acceso sostenido a entornos específicos, sino que también utiliza estas plataformas como conductos para la filtración de datos y la ejecución de comandos».

Fuente y redacción: thehackernews.com