El grupo DarkCasino APT está aprovechando la vulnerabilidad Zero-Day de WinRAR recientemente revelada y identificada como CVE-2023-38831.

Los investigadores de la empresa de ciberseguridad NSFOCUS analizaron el patrón de ataque de DarkCasino explotando la vulnerabilidad de WinRAR. El grupo APT, con motivos económicos, utilizó archivos especialmente diseñados en ataques de phishing contra usuarios del foro a través de publicaciones en foros comerciales en línea.

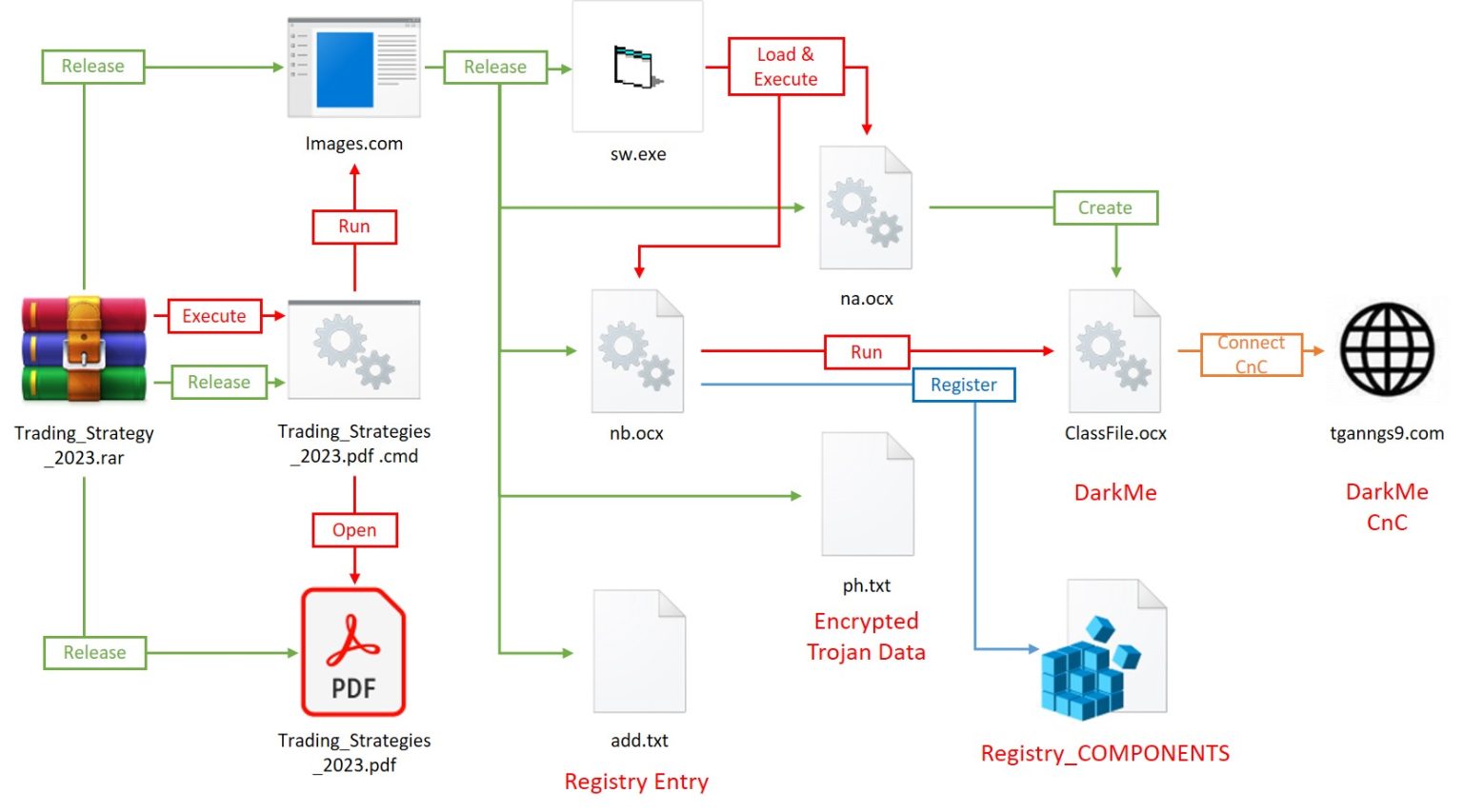

DarkCasino es un actor de amenazas APT con una gran capacidad técnica y de aprendizaje, que es bueno para integrar varias tecnologías de ataque APT populares en su proceso de ataque. Al principio, el grupo APT DarkCasino se basó principalmente en la idea de ataque de un atacante de APT llamado Evilnum y utilizó atajos maliciosos, esteganografía de imágenes y otras tecnologías para realizar ataques de phishing.

NSFOCUS Research Labs señaló que la explotación de la falla CVE-2023-38831 se puede integrar en ataques de phishing y pozos de agua. El investigador explicó que algunas variantes de explotación de la vulnerabilidad CVE-2023-38831 son difíciles de detectar y pueden permitir eludir las soluciones de protección de end-points.

Durante su fase inicial, DarkCasino realizó operaciones principalmente en países mediterráneos y otras naciones asiáticas, utilizando servicios financieros en línea. Recientemente, el grupo cambió los métodos de phishing y se dirigió a usuarios de criptomonedas en todo el mundo, incluidos incluso países asiáticos que no hablan inglés, como Corea del Sur y Vietnam.

Desde abril de 2023, el grupo DarkCasino APT comenzó a explotar la vulnerabilidad para distribuir el troyano DarkMe. El malware admite múltiples funciones, como recopilar información del host, realizar capturas de pantalla, manipulación de archivos, manipulación del registro, ejecución de comandos cmd, actualización automática y mantenimiento de la persistencia.

NSFOCUS Research Labs observó que DarkCasino implementaba dos procesos de ataque utilizando archivos armados especialmente diseñados. La principal diferencia entre los dos procesos es la forma de almacenamiento del troyano.

Se ha observado que varios grupos de APT explotan la vulnerabilidad CVE-2023-38831, incluidos Dark Pink, APT28, APT29, Sandworm, APT40, Ghostwriter y Konni.

NSFOCUS Research Labs también ha capturado archivos de explotación de vulnerabilidades generados por lotes. Este fenómeno indica que los grandes controladores de ataques de phishing también han incorporado esta vulnerabilidad en sus procesos de ataque de phishing, lo que presagia más víctimas de explotación de vulnerabilidades de WinRAR en el futuro.

Fuente y redacción: segu-info.com.ar