El actor de amenaza persistente avanzada (APT) conocido como ToddyCat se ha vinculado a un nuevo conjunto de herramientas maliciosas diseñadas para la filtración de datos, lo que ofrece una visión más profunda de las tácticas y capacidades del equipo de piratería.

Los hallazgos provienen de Kaspersky, que arrojó luz por primera vez sobre el adversario el año pasado, vinculándolo con ataques contra entidades de alto perfil en Europa y Asia durante casi tres años.

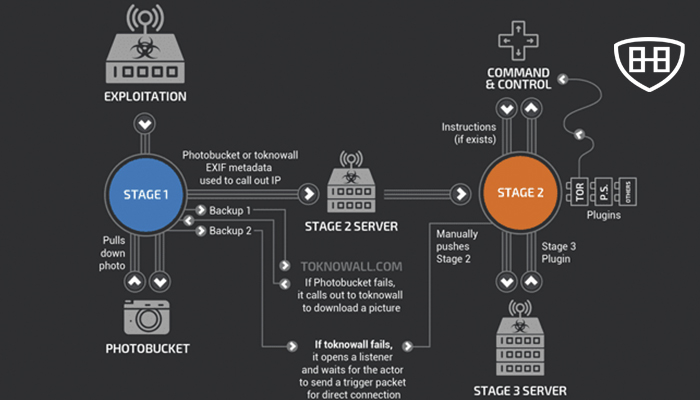

Si bien el arsenal del grupo presenta de manera destacada el troyano Ninja y una puerta trasera llamada Samurai, una investigación más profunda ha descubierto un conjunto completamente nuevo de software malicioso desarrollado y mantenido por el actor para lograr persistencia, realizar operaciones de archivos y cargar cargas útiles adicionales en tiempo de ejecución.

Esto comprende una colección de cargadores que viene con capacidades para iniciar el troyano Ninja como segunda etapa, una herramienta llamada LoFiSe para buscar y recopilar archivos de interés, un cargador de DropBox para guardar datos robados en Dropbox y Pcexter para exfiltrar archivos a Microsoft. OneDrive.

También se ha observado que ToddyCat utiliza scripts personalizados para la recopilación de datos, una puerta trasera pasiva que recibe comandos con paquetes UDP, Cobalt Strike para la post-explotación y credenciales de administrador de dominio comprometidas para facilitar el movimiento lateral para llevar a cabo sus actividades de espionaje.

«Observamos variantes de script diseñadas únicamente para recopilar datos y copiar archivos a carpetas específicas, pero sin incluirlos en archivos comprimidos», dijo Kaspersky.

«En estos casos, el actor ejecutó el script en el host remoto usando la técnica estándar de ejecución remota de tareas. Los archivos recopilados luego se transfirieron manualmente al host de exfiltración usando la utilidad xcopy y finalmente se comprimieron usando el binario 7z».

La divulgación se produce cuando Check Point reveló que entidades gubernamentales y de telecomunicaciones en Asia han sido atacadas como parte de una campaña en curso desde 2021 utilizando una amplia variedad de malware «desechable» para evadir la detección y entregar malware de siguiente etapa.

La actividad, según la empresa de ciberseguridad, se basa en una infraestructura que se superpone con la utilizada por ToddyCat.

Fuente y redacción: thehackernews.com