Un grupo de piratería brasileño ha estado apuntando a treinta instituciones financieras privadas y gubernamentales portuguesas desde 2021 en una campaña maliciosa llamada ‘Operación Magalenha‘.

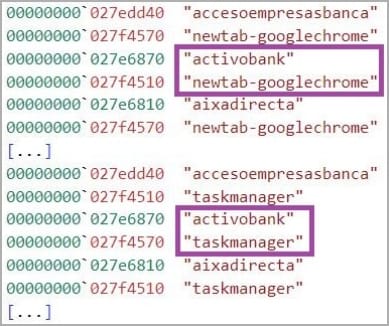

Ejemplos de las entidades objetivo incluyen ActivoBank, Caixa Geral de Depósitos, CaixaBank, Citibanamex, Santander, Millennium BCP, ING, Banco BPI y Novobanco.

Esta campaña fue expuesta por un informe de Sentinel Labs que destaca las herramientas utilizadas por el actor de amenazas, los diversos vectores de infección y sus métodos de distribución de malware.

Los analistas descubrieron detalles sobre el origen y las tácticas del actor de amenazas gracias a una configuración incorrecta del servidor que expuso archivos, directorios, correspondencia interna y más.

La infección inicial

Los atacantes utilizan muchos métodos para distribuir su malware a los objetivos, incluidos los correos electrónicos de phishing que pretenden provenir de Energias de Portugal (EDP) y la Autoridad Tributaria y Aduanera de Portugal (AT), ingeniería social y sitios web maliciosos que imitan a estas organizaciones.

En todos los casos, la infección comienza con la ejecución de un script VB ofuscado que busca y ejecuta un cargador de malware, que a su vez carga dos variantes de la puerta trasera ‘PeepingTitle’ en el sistema de la víctima después de un retraso de cinco segundos.

«Los scripts VB están ofuscados de tal manera que el código malicioso está disperso entre grandes cantidades de comentarios de código, que generalmente se pega contenido de repositorios de código disponibles públicamente», explica Sentinel Labs en el informe.

«Esta es una técnica simple pero efectiva para evadir los mecanismos de detección estáticos: los scripts que están disponibles en VirusTotal presentan proporciones de detección relativamente bajas».

Los analistas explican que el propósito de esos scripts es distraer a los usuarios mientras se descarga malware y robar sus credenciales EDP y AT dirigiéndolas a los portales falsos correspondientes.

Puerta trasera ‘PeepingTitle’

PeepingTitle es un malware escrito por Delphi con una fecha de compilación de abril de 2023, que Sentinel Labs cree que fue desarrollado por una sola persona o equipo.

La razón por la que los atacantes lanzan dos variantes es usar una para capturar la pantalla de la víctima y la segunda para monitorear las ventanas y las interacciones del usuario con ellas.

Además, la segunda variante puede obtener cargas útiles adicionales después de registrar la máquina víctima y enviar detalles de reconocimiento a los atacantes.

El malware busca ventanas que coincidan con una lista de instituciones financieras codificadas y, cuando encuentra una, registra todas las entradas del usuario (incluidas las credenciales) y las envía al servidor C2 del actor de amenazas.

PeepingTitle también puede capturar capturas de pantalla, terminar procesos en el host, cambiar su configuración de intervalo de monitoreo sobre la marcha y organizar cargas útiles desde ejecutables o archivos DLL, utilizando Windows rundll32.

Sentinel Labs ha notado varios casos en los que los actores de amenazas demostraron la capacidad de superar obstáculos operativos desde el comienzo de la Operación Magalenha.

A mediados de 2022, el grupo dejó de abusar de DigitalOcean Spaces para C2 y alojamiento y distribución de malware y comenzó a usar proveedores de servicios en la nube más oscuros como Timeweb, con sede en Rusia.

Los analistas creen que este movimiento se debió a la diligencia debida de DigitalOcean que causó demasiadas interrupciones de campaña y dificultades operativas.

Fuente y redacción: underc0de.org