Investigadores de seguridad cibernética han documentado un nuevo malware que roba información y se dirige a los creadores de contenido de YouTube saqueando sus cookies de autenticación.

Apodada «YTStealer» por Intezer, se cree que la herramienta maliciosa se vende como un servicio en la dark web, y se distribuye utilizando instaladores falsos que también eliminan RedLine Stealer y Vidar.

«Lo que distingue a YTStealer de otros ladrones que se venden en el mercado de la web oscura es que se centra únicamente en recopilar credenciales para un solo servicio en lugar de apoderarse de todo lo que puede obtener», dijo el investigador de seguridad Joakim Kenndy en un informe compartido con The Hacker. Noticias.

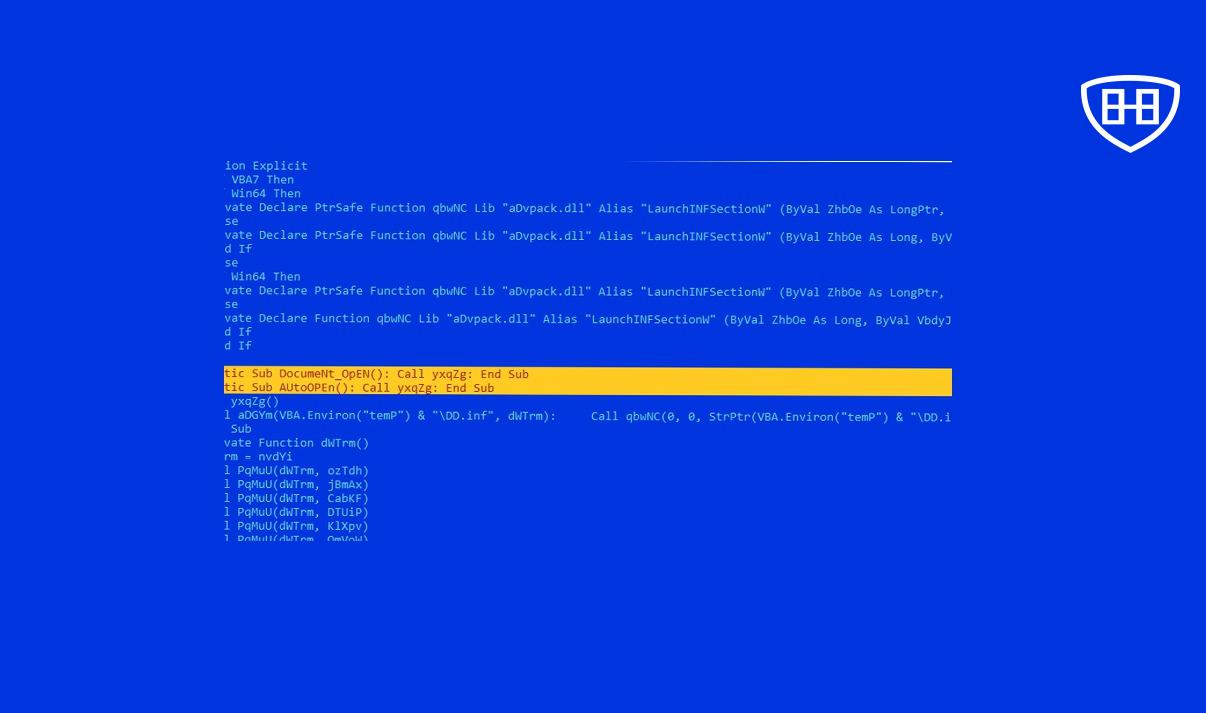

El modus operandi del malware, sin embargo, refleja sus contrapartes en el sentido de que extrae la información de las cookies de los archivos de la base de datos del navegador web en la carpeta de perfil del usuario. El razonamiento dado detrás de la orientación a los creadores de contenido es que utiliza uno de los navegadores instalados en la máquina infectada para recopilar información del canal de YouTube.

Para lograr esto, inicia el navegador en modo autónomo y agrega la cookie al almacén de datos, seguido de una herramienta de automatización web llamada Rod para navegar a la página de YouTube Studio del usuario, que permite a los creadores de contenido «administrar su presencia, hacer crecer su canal». , interactúa con tu audiencia y gana dinero, todo en un solo lugar».

A partir de ahí, el malware captura información sobre los canales del usuario, incluido el nombre, la cantidad de suscriptores y su fecha de creación, además de verificar si está monetizado, un canal oficial del artista y si el nombre ha sido verificado, todo lo cual se extrae. a un servidor remoto con el nombre de dominio «youbot[.]solutions».

Otro aspecto notable de YTStealer es su uso del «marco anti-VM» Chacal de código abierto en un intento de frustrar la depuración y el análisis de memoria.

Un análisis más detallado del dominio ha revelado que se registró el 12 de diciembre de 2021 y que posiblemente esté conectado a una empresa de software del mismo nombre que se encuentra en el estado de Nuevo México, EE. UU., y afirma proporcionar «soluciones únicas para obtener y monetizar tráfico dirigido».

Dicho esto, la inteligencia de código abierto recopilada por Intezer también vinculó el logotipo de la supuesta empresa a una cuenta de usuario en un servicio iraní para compartir videos llamado Aparat.

La mayoría de las cargas útiles de cuentagotas que entregan YTStealer junto con RedLine Stealer se empaquetan bajo la apariencia de instaladores para software de edición de video legítimo como Adobe Premiere Pro, Filmora y HitFilm Express; herramientas de audio como Ableton Live 11 y FL Studio; mods de juego para Counter-Strike: Global Offensive y Call of Duty; y versiones descifradas de productos de seguridad.

«YTStealer no discrimina qué credenciales roba», dijo Kenndy. «En la web oscura, la ‘calidad’ de las credenciales de cuenta robadas influye en el precio de venta, por lo que el acceso a canales de Youtube más influyentes exigiría precios más altos».