Los documentos de Microsoft Word que explotan fallas conocidas de ejecución remota de código se utilizan como señuelos de phishing para colocar malware llamado LokiBot en sistemas comprometidos.

«LokiBot, también conocido como Loki PWS, ha sido un conocido troyano que roba información activo desde 2015», dijo Cara Lin, investigadora de Fortinet FortiGuard Labs . «Se dirige principalmente a los sistemas Windows y tiene como objetivo recopilar información confidencial de las máquinas infectadas».

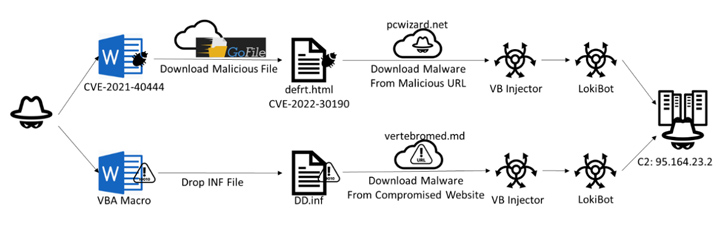

La empresa de ciberseguridad, que detectó la campaña en mayo de 2023, dijo que los ataques aprovechan CVE-2021-40444 y CVE-2022-30190 (también conocido como Follina) para lograr la ejecución del código.

El archivo de Word que arma CVE-2021-40444 contiene un enlace GoFile externo incrustado dentro de un archivo XML que conduce a la descarga de un archivo HTML, que explota a Follina para descargar una carga útil de la próxima etapa, un módulo inyector escrito en Visual Basic que descifra y lanza LokiBot.

El inyector también cuenta con técnicas de evasión para verificar la presencia de depuradores y determinar si se está ejecutando en un entorno virtualizado.

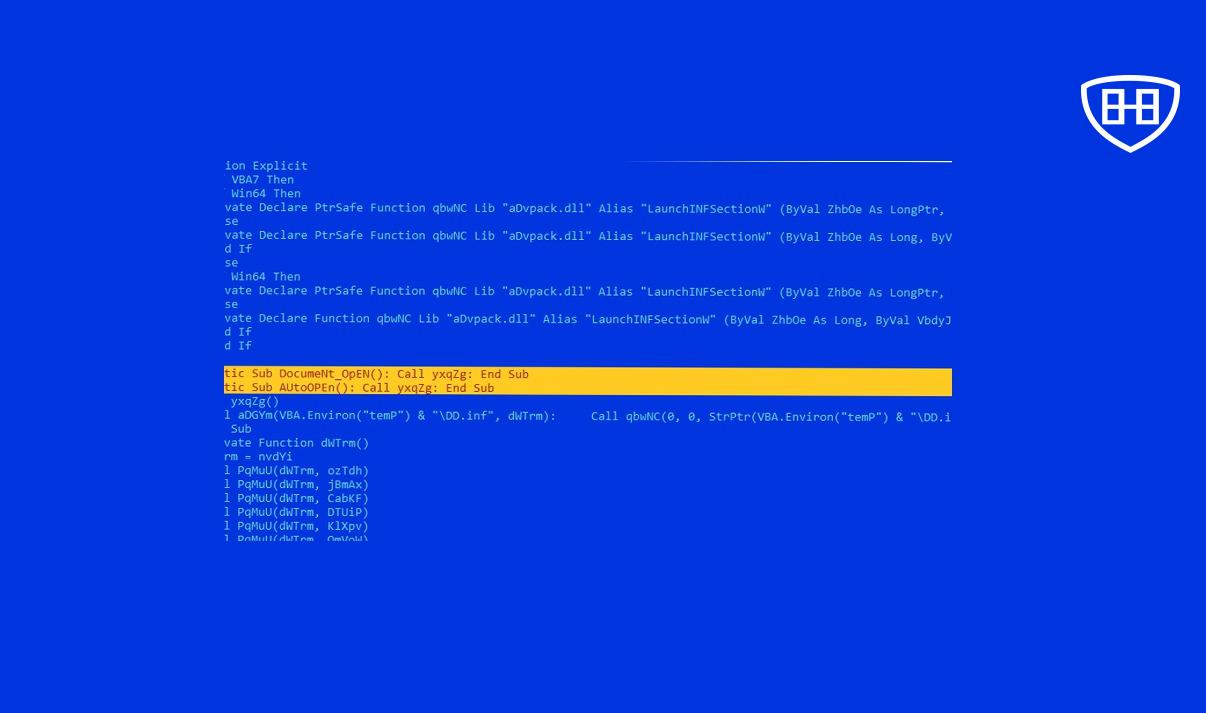

Una cadena alternativa descubierta a fines de mayo comienza con un documento de Word que incorpora un script VBA que ejecuta una macro inmediatamente después de abrir el documento utilizando las funciones «Auto_Open» y «Document_Open».

Posteriormente, la macro secuencia de comandos actúa como un conducto para entregar una carga útil provisional desde un servidor remoto, que también funciona como un inyector para cargar LokiBot y conectarse a un servidor de comando y control (C2).

LokiBot , que no debe confundirse con un troyano bancario de Android del mismo nombre, viene con capacidades para registrar pulsaciones de teclas, capturar capturas de pantalla, recopilar información de credenciales de inicio de sesión de navegadores web y desviar datos de una variedad de billeteras de criptomonedas.

«LokiBot es un malware de larga data y generalizado activo durante muchos años», dijo Lin. «Sus funcionalidades han madurado con el tiempo, lo que facilita que los ciberdelincuentes lo usen para robar datos confidenciales de las víctimas. Los atacantes detrás de LokiBot actualizan continuamente sus métodos de acceso iniciales, lo que permite que su campaña de malware encuentre formas más eficientes de propagarse e infectar los sistemas».

Fuente y redacción: thehackernews.com