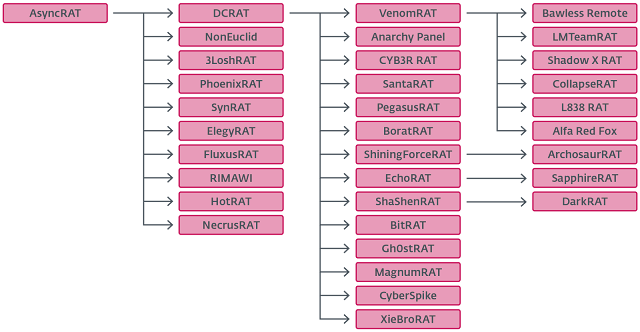

Investigadores de ciberseguridad han trazado la evolución de un troyano de acceso remoto ampliamente utilizado llamado AsyncRAT, publicado por primera vez en GitHub en enero de 2019 y que desde entonces ha servido de base para varias variantes.

«AsyncRAT se ha consolidado como una piedra angular del malware moderno y una amenaza generalizada que ha evolucionado hasta convertirse en una extensa red de bifurcaciones y variantes», declaró el investigador de ESET Nikola Knežević en un informe. «Si bien sus capacidades no son tan impresionantes por sí mismas, es su naturaleza de código abierto lo que realmente ha amplificado su impacto. Su arquitectura basada en complementos y su facilidad de modificación han impulsado la proliferación de numerosas bifurcaciones, ampliando aún más los límites».

Si bien la evolución de AsyncRAT destaca su adaptabilidad técnica, su impacto real se debe a cómo se implementa en campañas de phishing oportunistas y se integra con cargadores como GuLoader o SmokeLoader. Estos métodos de entrega permiten una rápida distribución mediante software pirateado, anuncios maliciosos o actualizaciones falsas, dirigidas tanto a usuarios corporativos como particulares. Sin una detección temprana, AsyncRAT suele actuar como una herramienta para el robo de información y el control remoto.

Publicado inicialmente en GitHub por NYAN CAT, este malware basado en C# puede realizar capturas de pantalla, registrar pulsaciones de teclas, robar credenciales y permitir a los atacantes controlar sigilosamente los sistemas infectados, extraer datos y ejecutar instrucciones maliciosas.

La simplicidad y el carácter de código abierto de esta herramienta modular, junto con su arquitectura modular y sus funciones de sigilo mejoradas, no solo la han hecho muy adaptable y difícil de detectar, sino también una opción atractiva para los cibercriminales, como lo demuestran las innumerables campañas que lo han distribuido a lo largo de los años.

La empresa eslovaca de ciberseguridad afirmó que las bases de AsyncRAT se establecieron previamente con otra RAT de código abierto conocida como Quasar RAT (también conocida como CinaRAT o Yggdrasil), disponible en GitHub desde 2015. Aunque ambas variantes de malware están programadas en C#, las amplias diferencias entre ellas sugieren que AsyncRAT fue mucho más que una bifurcación: fue una reescritura a fondo.

Los dos malware se unen por el uso de las mismas clases de criptografía personalizadas para descifrar la configuración del malware. Desde el lanzamiento de AsyncRAT, el malware ha generado diversas variantes, como DCRat (también conocida como DarkCrystal RAT) y Venom RAT.

DCRat supone una mejora significativa respecto a AsyncRAT, ya que incorpora técnicas de evasión para pasar desapercibido y aumenta su capacidad para recopilar datos de cámaras web, grabaciones de micrófono y tokens de Discord, además de un módulo para cifrar archivos.

DCRat también implementa técnicas de evasión como la aplicación de parches AMSI y ETW, que funcionan desactivando las funciones de seguridad que detectan y registran el comportamiento malicioso. Además, cuenta con un sistema antiproceso que elimina los procesos cuyos nombres coinciden con los de una lista de denegados.

Por otro lado, se dice que Venom RAT se inspiró en DCRat, aunque también incorpora características únicas. «Si bien pertenecen a la familia Quasar RAT, siguen siendo RAT diferentes», señaló Anna Širokova, investigadora de Rapid7, en un análisis de AsyncRAT y Venom RAT en noviembre de 2024. «Venom RAT presenta técnicas de evasión más avanzadas, lo que la convierte en una amenaza más sofisticada».

ESET afirmó haber identificado variantes menos conocidas de AsyncRAT, como NonEuclid RAT, que incorpora complementos para forzar credenciales SSH y FTP, recopilar geolocalización, actuar como un clipper al sustituir los datos del portapapeles con las direcciones de la billetera de criptomonedas del atacante e incluso propagar el malware comprometiendo archivos ejecutables portátiles con una carga útil arbitraria.

JasonRAT, por su parte, introduce cambios personalizados, como la capacidad de atacar sistemas según el país. Asimismo, XieBroRAT incluye un ladrón de credenciales de navegador y un complemento para interactuar con los servidores de Cobalt Strike mediante una conexión inversa. También está adaptado para el mercado chino.

«El auge de AsyncRAT y sus posteriores bifurcaciones ponen de relieve los riesgos inherentes a los frameworks de malware de código abierto», declaró ESET. «Todas estas bifurcaciones no solo amplían las capacidades técnicas de AsyncRAT, sino que también demuestran la rapidez y creatividad con la que los actores de amenazas pueden adaptar y reutilizar el código abierto».

La amplia disponibilidad de estos frameworks reduce significativamente las barreras de entrada para los ciberdelincuentes en ciernes, permitiendo incluso a los principiantes implementar malware sofisticado con un mínimo esfuerzo. Esta democratización del desarrollo de malware, especialmente considerando la creciente popularidad de los LLM y el potencial de uso indebido de sus capacidades, acelera aún más la creación y personalización de herramientas maliciosas, contribuyendo a un panorama de amenazas en rápida expansión y cada vez más complejo.

Este cambio también ha impulsado el auge del malware como servicio (MaaS), donde los constructores de AsyncRAT preconfigurados y los módulos listos para usar se venden abiertamente en Telegram y foros de la dark web. La creciente superposición entre el malware de código abierto, las herramientas de pruebas de penetración y los frameworks comerciales de acceso remoto complica la atribución y la defensa.

Para los equipos de seguridad, esto significa un mayor enfoque en la detección del comportamiento, el análisis de comando y control (C2) y la comprensión de cómo la persistencia sin archivos, el secuestro del portapapeles y el robo de credenciales convergen en las campañas de malware modernas.

Fuente y redacción: segu-info.com.ar