Mandiant ha publicado el informe M-Trends 2025, que describe las tendencias globales de ataques cibernéticos basadas en sus propios compromisos de respuesta a incidentes de 2024.

Tendencias y perspectivas clave

En 2024, Mandiant gestionó más incidentes en el sector financiero que en cualquier otra industria: 17,4 %. Otros objetivos populares : empresas de servicios empresariales y profesionales (11,1 %), alta tecnología (10,6 %), gobierno (9,5 %) y salud (9,3 %).

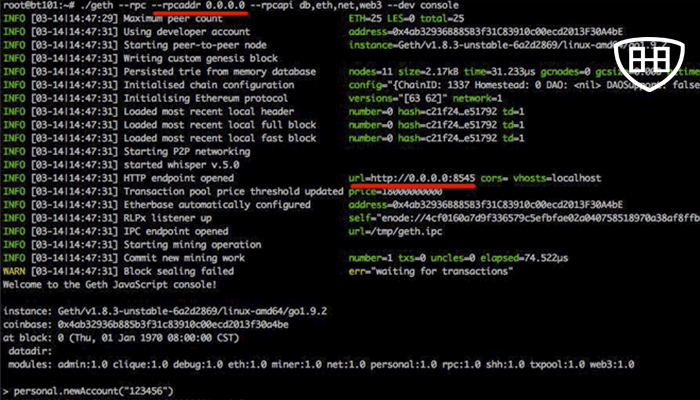

La explotación de una vulnerabilidad sigue siendo el vector de infección inicial más común (33%), seguido por el robo de credenciales (16%), el phishing por correo electrónico (14%) y el compromiso web (9%).

En el 34 % de las 2024 intrusiones gestionadas, Mandiant no pudo determinar cómo los atacantes lograron establecerse inicialmente. «Si bien numerosos factores pueden contribuir a un vector desconocido, esta considerable proporción indica posibles deficiencias en las capacidades de registro y detección de la empresa», afirmó la empresa.

Como cada año, los atacantes utilizan una amplia variedad de malware , pero 2024 estuvo marcado por el resurgimiento de los ladrones de información, lo que contribuyó al resurgimiento del uso de credenciales robadas como medio de acceso inicial.

Vector de infección inicial, 2022-2024 (Fuente: Mandiant)

Las vulnerabilidades más frecuentemente explotadas por los atacantes en 2024 fueron aquellas en dispositivos de seguridad de borde (firewalls, VPN, soluciones de control de acceso a la red, etc.) de Palo Alto Networks , Ivanti y Fortinet .

Otra cosa interesante el año pasado fue el aumento de la “amenaza interna” como vector de infección inicial, impulsada por un aumento de trabajadores de TI de Corea del Norte que consiguieron empleo bajo falsas promesas y utilizaron el acceso obtenido a las redes de la empresa para mayores compromisos y extorsiones .

En el caso de las intrusiones relacionadas con ransomware , el vector de infección inicial más común fue la fuerza bruta (rociado de contraseñas, uso de credenciales predeterminadas, intentos de inicio de sesión RDP de gran volumen): 26 %, seguido por credenciales robadas (21 %), exploit (21 %), compromiso previo (15 %) y compromiso de terceros (10 %).

Los activos en la nube de las organizaciones se ven comprometidos con mayor frecuencia a través del phishing por correo electrónico (39%) y el robo de credenciales (35%).

En 2024, Mandiant respondió a más brechas de seguridad que nunca antes, relacionadas con un componente en la nube. En las investigaciones realizadas por Mandiant, se identificaron tres factores principales que contribuyeron al éxito de los actores de amenazas en estos entornos: soluciones de identidad que carecen de controles de seguridad suficientes; integraciones locales mal protegidas; y poca visibilidad de la amplia superficie de ataque en la nube.

“En conjunto, estos factores indican la necesidad de un enfoque de seguridad que cierre las brechas entre las instalaciones locales y la nube, y que al mismo tiempo reconozca que la superficie de ataque de la nube no está aislada, sino que es parte de un ecosistema interconectado que exige defensas integradas proactivas.

Mandiant también ha señalado que sus equipos rojos a menudo encuentran datos confidenciales en repositorios de acceso público , lo que significa que los atacantes también pueden hacerlo.

Los recursos compartidos de archivos de red, los sitios de SharePoint, las instancias de Jira, los espacios de Confluence y los repositorios de GitHub suelen contener una gran cantidad de información valiosa (es decir, credenciales, claves privadas, documentos financieros, información de identificación personal (PII) y propiedad intelectual). Estos datos, generalmente accesibles para empleados con privilegios estándar, representan un riesgo de seguridad significativo que muchas organizaciones no reconocen, añadieron.

Consejos para organizaciones y defensores

Basándose en el informe, Mandiant destacó estas recomendaciones fundamentales de seguridad:

- Implementar autenticación multifactor (MFA) compatible con FIDO2: para evitar intrusiones mediante credenciales robadas

- Auditar y proteger la infraestructura expuesta a Internet: para evitar ataques de fuerza bruta, en particular aquellos dirigidos a VPN e interfaces de Protocolo de escritorio remoto (RDP) que utilizan credenciales predeterminadas o débiles

- Bloquee los scripts de endpoints y aplique filtrado de contenido para mitigar los riesgos de ataques web como envenenamiento SEO y anuncios maliciosos.

- Implementar políticas estrictas contra el almacenamiento de credenciales basado en el navegador para reducir la exposición al malware ladrón de información.

- Aplicar parches periódicamente a todos los sistemas y software para minimizar la ventana de explotación de vulnerabilidades recientemente descubiertas.

- Detectar y disuadir amenazas internas, incluido el empleo fraudulento, mediante la implementación de controles estrictos de verificación de datos, un escrutinio adicional en el proceso de contratación y el monitoreo posterior a la contratación.

- Utilice la segmentación de red y monitoree el movimiento lateral

- Invertir en capacidades internas de detección y registro: para reducir el tiempo de permanencia y la dependencia de notificaciones externas

- Supervisar la identidad en la nube y la actividad de acceso para evitar el abuso de los sistemas de inicio de sesión único (SSO)

- Aplicar inteligencia sobre amenazas para priorizar la defensa en función de técnicas de ataque comunes: para alinear las defensas con las técnicas MITRE ATT&CK observadas, como la ejecución de comandos y scripts (T1059) y el cifrado de datos para el impacto (T1486).

Fuente y redacción: helpnetsecurity.com / Zeljka Zorz