Una persona acaba de recibir un correo electrónico alarmante que parecía sorprendentemente legítimo. Sin estar seguro de si era seguro o una estafa, me contactó para que le ayudara a verificar su autenticidad.

Lo que siguió fue un análisis profundo del mensaje para determinar si se trataba de una comunicación genuina o de un intento de phishing ingeniosamente urdido. El correo electrónico era lo suficientemente convincente como para generar verdadera preocupación, y por eso vale la pena compartir esta historia.

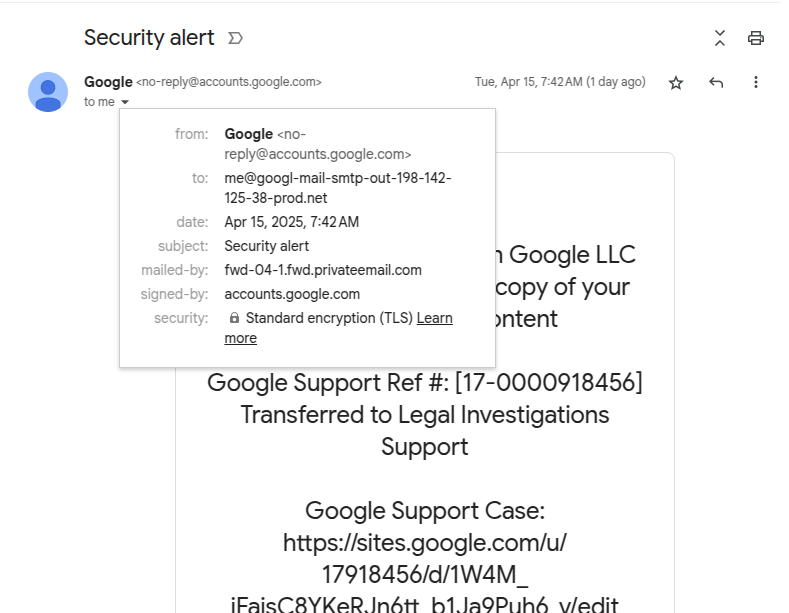

Este era el correo electrónico:

El correo electrónico afirmaba que las fuerzas del orden habían emitido una citación solicitando la extracción (acceso y descarga) del contenido de su cuenta de Google.

Lo que hacía la situación aún más alarmante era que el correo electrónico parecía provenir de una dirección legítima de Google para no responder. A primera vista, todo parecía correcto: sin errores tipográficos ni enlaces extraños, y el dominio del remitente parecía genuino. Pero algo parecía extraño, y esa corazonada suele ser la primera línea de defensa.

Investigando a fondo: El correo electrónico sospechoso

Con curiosidad y preocupación, examiné los encabezados del correo electrónico y las vistas previas de los enlaces en un entorno de pruebas creado para este tipo de investigación. A primera vista, todo parecía cuadrar:

- La dirección del remitente parecía un dominio oficial de Google, el típico «no-reply».

- La marca y el lenguaje eran impecables y profesionales.

- No había errores gramaticales evidentes ni archivos adjuntos sospechosos.

Pero, como sabemos, las campañas de phishing se han vuelto mucho más sofisticadas. Así que revisé los encabezados de los correos electrónicos y revisé los resultados de la autenticación SPF, DKIM y DMARC. Fue entonces cuando empezaron a aparecer las señales de alerta.

Recordatorio importante: No interactúe con correos electrónicos sospechosos. Nunca haga clic en enlaces ni siga instrucciones en correos electrónicos sospechosos, por muy legítimos que parezcan. Incluso abrir un enlace o descargar un archivo podría activar scripts maliciosos o redirigirle a sitios de phishing diseñados para robar sus credenciales. Si no está seguro, deje la investigación en manos de profesionales que puedan analizar el mensaje de forma segura en un entorno aislado.

Interactuar con un correo electrónico malicioso fuera de dicho entorno podría provocar:

- Pérdida de datos confidenciales

- Compromiso de correo electrónico empresarial (BEC)

- Apropiación de cuentas

- Bloqueos de seguridad más amplios

- En caso de duda, no haga clic: denuncie el caso y escale el caso.

Aquí está la URL de ese correo electrónico:

https://sites[.]google[.]com/u/34961821/d/1XMIxkFiq54WpH2tKqay2EPnhN0Ukovet/editAquí se abren dos opciones:

- Si no ha iniciado sesión, esto le redirige a la página de inicio de sesión de su cuenta (real) de Google.

- Después de iniciar sesión, o si ya ha iniciado sesión, se le envía a la página de Google Sites.

Es fundamental entender esto: Esta no es una página de soporte de Google real. No es una página de inicio de sesión de Google. No es una propiedad oficial de Google en el sentido tradicional.

En cambio, es una página normal de Google Sites, una herramienta gratuita que cualquiera puede usar para crear un sitio web. En este caso, los ciberdelincuentes la usaron para crear una página que imita un caso de soporte oficial de Google, con imágenes y un lenguaje convincentes.

Al estar alojada en un subdominio confiable de google.com (como sites.google.com), muchos usuarios bajan la guardia. Pero no se dejen engañar: que el dominio parezca legítimo no significa que el contenido lo sea.

Cuando la infraestructura de confianza se convierte en una amenaza: Abuso de Google Sites

Google Sites, lanzado originalmente en 2008, forma parte de Google Workspace y permite a cualquier usuario autenticado crear un sitio web personalizado alojado en el dominio sites.google.com. Se usa ampliamente para contenido interno y público gracias a su facilidad de uso, coste cero e integración nativa con los productos de Google.

Google Sites es una herramienta práctica para diversos fines, como:

- Páginas internas de equipos (como intranets de empresa o paneles de proyectos)

- Centros de documentación

- Páginas de destino de eventos

- Portafolios personales o proyectos escolares

- Sitios web públicos sencillos

- Puede crear un sitio arrastrando y soltando bloques de contenido (texto, imágenes, vídeos, Documentos de Google, etc.) y está perfectamente integrado con otras herramientas de Google Workspace.

Sin embargo, los atacantes están utilizando esta misma comodidad como arma.

Por qué es peligroso:

- Cualquier persona con una cuenta de Google puede crear un sitio web que parezca legítimo y esté alojado en un dominio de confianza propiedad de Google.

- No se necesita alojamiento personalizado ni registro de dominio, y los atacantes se benefician de los certificados SSL de Google y de la reputación de la marca.

- Los atacantes pueden incrustar contenido engañoso (pantallas de inicio de sesión falsas, formularios de recolección de credenciales, contenido engañoso) en un dominio que normalmente pasaría la confianza de un usuario casual e incluso las comprobaciones automatizadas de validación de enlaces.

Ahora, analicemos con más detalle los elementos clave que hacen que esta estafa sea tan engañosa

Cómo el atacante realizó una repetición de DKIM para suplantar a Google

Este ataque fue un DKIM Reply Attack confirmado, en el que un mensaje falsificado aparentemente provenía de no-reply@accounts.google.com, había superado las certificaciones DKIM y DMARC, y se envió a una bandeja de entrada de Gmail.

A continuación, se explica paso a paso lo que hizo el atacante, de principio a fin, incluyendo toda la infraestructura involucrada.

Paso 1: El atacante recibe un correo electrónico legítimo de Google

El atacante recibió primero un correo electrónico real de Google, procedente de no-reply@accounts.google.com.

Incluía una firma DKIM válida:

DKIM-Signature: d=accounts.google.com; s=20230601; bh=a+1bch/...A continuación, el atacante extrajo y guardó este mismo correo electrónico, incluyendo los encabezados y el cuerpo, sin modificar nada de lo firmado por DKIM.

Lo primero que hay que tener en cuenta es que se trata de un correo electrónico válido y firmado; en realidad, se envió desde no-reply@google.com. Supera la comprobación de firma DKIM y Gmail lo muestra sin advertencias; incluso lo incluye en la misma conversación que otras alertas de seguridad legítimas.

El enlace lleva a una página de «portal de soporte» muy convincente. Usaron http://sites.google.com/ con astucia porque saben que la gente verá que el dominio es «Google.com» y asumirá que es legítimo.

El correo electrónico es muy sofisticado. Las primeras pistas están en el encabezado: aunque estaba firmado por http://accounts.google.com/, se envió desde http://privateemail.com/ a me@googl-mail-smtp-out-198-142-125-38-prod[.]net

Para hacer esto, primero, el atacante registró un dominio a través de Namecheap. Observamos que el ataque se originó en los siguientes dominios, que ya han sido desactivados:

- googl-mail-smtp-out-198-142-125-38-prod[.]net

- wd-00000000000097d33d0631f6fe58-goog-ssl[.]com

En el segundo paso, el atacante registró una cuenta de correo electrónico privada gratuita a través de Namecheap.

- me@googl-mail-smtp-out-198-142-125-38-prod.net

En el tercer paso, registraron una cuenta de Google Workspace (prueba gratuita) y verificaron el dominio mediante el registro TXT de DNS. Es necesario registrarla en Google para poder continuar con los siguientes pasos.En el siguiente paso, crearon una aplicación OAuth de Google y otorgaron acceso a esa cuenta. La clave está en que Google envía la alerta o notificación a la dirección de correo electrónico registrada de forma privada, donde el dominio está verificado, pero utiliza registros MX diferentes a los de Google (específicamente, Namecheap PrivateEmail).

Y lo más importante, la clave está en que puedes escribir lo que quieras en el campo «Nombre de la aplicación Falsa» en Google.

Importante: luego de esta investigación Google ha corregido este error.

Paso 2: El atacante se prepara para reproducir el mensaje firmado.

DKIM (Correo Identificado por Claves de Dominio) funciona aplicando una firma digital a encabezados específicos y al cuerpo del correo electrónico al enviarse por primera vez. Esta firma se genera utilizando la clave privada del remitente y se adjunta como encabezado en el propio correo electrónico.

Al reenviar el mensaje, la firma DKIM original generalmente permanece intacta, siempre que el contenido y los encabezados del correo electrónico no se modifiquen. Dado que los servicios de reenvío suelen conservar el mensaje original tal cual (especialmente en casos como el alias o el reenvío del lado del servidor), la firma DKIM sigue siendo válida y puede verificarse utilizando el registro DNS público del remitente.

dkim=passPaso 3: El atacante envía el correo electrónico desde Outlook.

El atacante utilizó una cuenta de Outlook (x186997@outlook) para enviar el mensaje falsificado.

Salto de salida:

Servidor: LO3P265CU004.outbound.protection.outlook.com

IP: 40.93.67.3En otro ejemplo, el origen del correo electrónico es el servicio de notificaciones de Google. El flujo del correo electrónico se describe en la sección sobre reproducción del ataque al final de este artículo.

Paso 4: El mensaje se retransmite a través de Jellyfish SMTP

Microsoft luego transfiere el mensaje a un servicio SMTP personalizado:

Retransmisión: asp-relay-pe.jellyfish.systems

IP: 162.255.118.7Este sistema actúa como un relé intermedio, lo que aleja aún más la suplantación de Google. No está afiliado a Namecheap ni a PrivateEmail.

Paso 5: Reenvío del mensaje mediante PrivateEmail de Namecheap

El mensaje es recibido por la infraestructura de correo de Namecheap (PrivateEmail), que proporciona el reenvío de correo:

Sistemas involucrados:

mta-02.privateemail.com

DIR-08

fwd-04.fwd.privateemail.com

fwd-04-1.fwd.privateemail.comDurante esta fase:

Se añade una nueva firma DKIM: DKIM-Signature:

d=fwd.privateemail.com;l=52331;El cuerpo que supera los 52 KB no está firmado, pero este DKIM no está alineado, por lo que no se utiliza para DMARC.

El SPF se aprueba debido a la reescritura de la ruta de retorno, pero tampoco está alineado.

Sin embargo, dado que el DKIM original de Google no se ha modificado y está alineado, DMARC sigue siendo válido.

Paso 6: Entrega final a GMail

La entrega final la gestionan:

Remitente: fwd-04-1.fwd.privateemail.com (66.29.159.58)

Destinatario MX: mx.google.comEn este punto, el correo electrónico llega a la bandeja de entrada de la víctima con la apariencia de un mensaje válido de Google y todas las comprobaciones de autenticación se muestran como correctas:

SPF=pass (vía reenvío)

DKIM=pass (de Google)

DMARC=pass (basado en DKIM alineado)El desglose final del salto SMTP:

«En este punto, el correo electrónico llega a la bandeja de entrada de la víctima con la apariencia de un mensaje válido de Google, y todas las comprobaciones de autenticación indican que pasa las pruebas SPF, DKIM y DMARC», afirmó Gerasim Hovhannisyan, director ejecutivo de EasyDMARC.

Cuando una citación falsa se convierte en un vector de ataque

Los correos electrónicos con citaciones falsas son especialmente peligrosos porque generan miedo, urgencia y confusión. La mayoría de las personas desconocen con precisión cómo funcionan las citaciones, por lo que cuando un correo electrónico parece oficial y menciona acciones legales, es fácil entrar en pánico y hacer clic sin pensar.

Para aclarar, una citación suele ser emitida por:

- Un tribunal

- Un abogado (en casos civiles)

- Una agencia gubernamental (en casos administrativos)

Una citación puede requerir que alguien:

- Comparezca ante el tribunal

- Aporte documentos o pruebas

- Testifique en una declaración jurada o juicio

- Entrega de una citación

La citación debe notificarse formalmente a la persona o entidad. Los métodos comunes incluyen:

- Entrega en persona (el más común y preferido)

- Un notificador o agente del orden público entrega físicamente la citación a la persona.

- Requerido en la mayoría de los casos para garantizar la correcta entrega y acuse de recibo. Correo postal o correo electrónico (solo en algunos casos)

- Algunas jurisdicciones o situaciones (especialmente las citaciones civiles) permiten la notificación por correo certificado o correo electrónico, pero solo con el consentimiento previo o la aprobación judicial. En tales casos, la citación debe entregarse de forma cifrada utilizando la dirección de correo electrónico oficial de la empresa. Nunca se envía a través de plataformas de terceros.

- Un agente registrado (para empresas)

- Si la citación es para una empresa, suele entregarse a su agente registrado (una persona o servicio designado oficialmente para recibir documentos legales en nombre de la empresa).

Conocer cómo se emiten y entregan las citaciones reales puede ayudarle a detectar señales de alerta. Las amenazas de phishing están evolucionando y ya no se caracterizan por un inglés deficiente ni por URLs dudosas. Los ataques actuales suelen presentarse camuflados en una apariencia de legitimidad, a veces incluso utilizando plataformas como Google Sites para simular casos de soporte reales. Como vimos en este ejemplo real, incluso los usuarios más expertos en tecnología pueden verse sorprendidos.

¿Conclusión? Cuestione siempre los correos electrónicos inesperados, especialmente aquellos que instan a tomar medidas urgentes o que contienen enlaces a páginas de inicio de sesión. Que algo parezca provenir de Google (o de cualquier otra fuente confiable) no significa que sea seguro.

En caso de duda, no haga clic, no responda ni interactúe. Escale el caso a su equipo de seguridad o a un profesional que pueda encargarse de la investigación en un entorno seguro y aislado.

Fuente y redacción: segu-info.com.ar