En una entrada anterior, hablábamos de la advertencia de seguridad que publicó Microsoft, respecto a una vulnerabilidad crítica Zero Day explotada activamente en Internet Explorer, por lo cual hoy Microsoft sacó un parche temporal para dicha vulnerabilidad.

Un microparche que implementa la solución de Microsoft para la vulnerabilidad de ejecución remota de código remoto (RCE) de día cero explotada activamente que afecta a IE ahora está disponible a través de la plataforma 0patch hasta que se publique una solución oficial.

El aviso de Microsoft dice que la compañía está al tanto de «ataques dirigidos limitados» que apuntan a la falla identificada como CVE-2020-0674 .

La vulnerabilidad, informada por Clément Lecigne del Grupo de Análisis de Amenazas de Google y Ella Yu de Qihoo 360, «podría corromper la memoria de tal manera que un atacante podría ejecutar código arbitrario en el contexto del usuario actual» según Microsoft.

Si el usuario inicia sesión con permisos administrativos en un dispositivo comprometido, los atacantes pueden tomar el control total del sistema permitiendo la instalación del programa y la manipulación de datos, o la posibilidad de crear cuentas con derechos de usuario completos.

Si bien hasta el momento no se ha proporcionado un parche para este problema de seguridad, Redmond está trabajando en una solución que podría implementarse como una actualización de seguridad fuera de banda antes del Patch Tuesday del próximo mes, tal como sucedió cuando un RCE de Internet Explorer muy similar el día cero se reparó en septiembre de 2019.

Implementando la solución sin los efectos secundarios

La falla crítica CVE-2020-0674 está presente en jscript.dll e impacta a Internet Explorer 9, 10 y 11 en múltiples versiones de Windows, incluidos Windows 7, Windows 8.1, Windows 10 y Windows Server.

Si bien Microsoft proporcionó un conjunto de medidas de mitigación como solución para este problema, la compañía también dijo que implementarlas «podría resultar en una funcionalidad reducida para componentes o características que dependen de jscript.dll».

Como encontró 0patch , la mitigación proporcionada por Redmond también viene con varios otros efectos secundarios negativos que incluyen:

• Se informa que el Reproductor de Windows Media se rompe al reproducir archivos MP4.

• El sfc (Resource Checker), una herramienta que escanea la integridad de todos los archivos protegidos del sistema y reemplaza las versiones incorrectas con las versiones correctas de Microsoft, se ahoga en jscript.dll con permisos alterados.

• Se informa que la impresión en «Microsoft Print to PDF» se rompe.

• Los scripts de configuración automática de proxy (scripts PAC) pueden no funcionar.

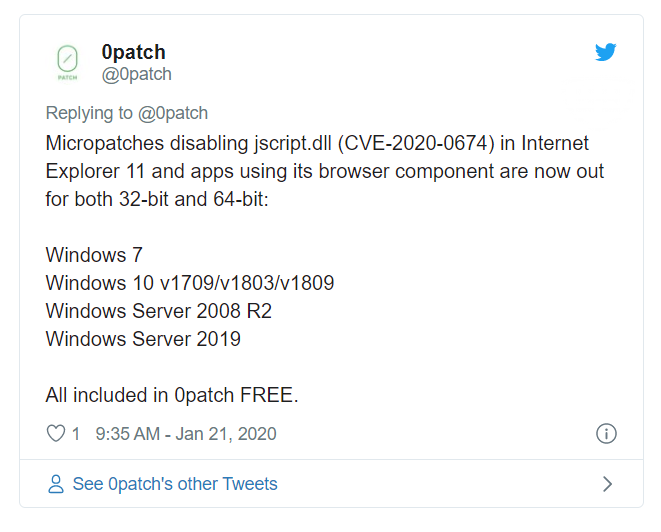

0patch creó y lanzó un micropatch para Internet Explorer 11, la última versión del navegador web, listo para ser aplicado en dispositivos con parches completos que ejecutan Windows 7, Windows 10 v1709 / v1803 / v1809, Windows Server 2008 R2 y Windows Server 2019 .

Aplicarlo en estos sistemas también protegerá a los usuarios de Windows 7 y Windows Server 2008 R2 que no se hayan inscrito en el programa Extended Security Updates en caso de que Microsoft no publique correcciones de seguridad para su plataforma.

«Nuestro micropatch funciona como un interruptor que deshabilita o habilita el uso de jscript.dll vulnerable por el componente del navegador de Internet Explorer en varias aplicaciones (IE, Outlook, Word, …)», explicó el cofundador de 0patch, Mitja Kolsek.

«Si usted es un usuario de 0patch, ya tiene este micropatch descargado en todas sus computadoras en línea con 0patch Agent y, dependiendo de su configuración, ya se aplica automáticamente a todos los procesos que utilizan el motor de Internet Explorer 11 para reproducir contenido.

Esto incluye Internet Explorer (obviamente), Microsoft Word, Microsoft Outlook y una variedad de otras aplicaciones «.

Windows Media Player (WMP) es la excepción, ya que 0patch decide no proporcionar un micropatch para la aplicación, ya que muestra una advertencia de seguridad cuando un posible atacante querría usarlo como un vector de ataque para mostrar un sitio web remoto.

A continuación se incluye un video del micropatch en acción en un dispositivo vulnerable.

«Nuestro micropatch está diseñado para evitar los efectos secundarios negativos de la solución alternativa de Microsoft […]», agregó Kolsek.

«También se puede revertir fácilmente (sin aplicar) con solo pulsar un botón sin dejar rastros, mientras que la solución cambia la propiedad de jscript.dll».

El micropatch se puede descargar y aplicar después de crear una cuenta 0patch , descargar el 0patch Agent y registrar el agente en el dispositivo.

Puede encontrar más información sobre lo que sucede si aplica el microparche y el parche futuro de Microsoft en los mismos dispositivos, así como detalles sobre cómo implementarlo en la red de su organización al final de la publicación del blog de 0Patch en el microparche CVE-2020-0674 .

Fuente: bleepingcomputer.com