Un novedoso ataque de canal lateral denominado «RAMBO» (Radiation of Air-gapped Memory Bus for Offense) genera radiación electromagnética desde la RAM de un dispositivo para enviar datos desde computadoras aisladas.

Los sistemas aislados (air-gap), que normalmente se utilizan en entornos de misión crítica con requisitos de seguridad excepcionalmente altos, como gobiernos, sistemas de armas y centrales nucleares, están aislados de la Internet pública y otras redes para evitar infecciones de malware y robo de datos.

Aunque estos sistemas no están conectados a una red más amplia, aún pueden ser infectados por empleados deshonestos que introducen malware a través de medios físicos (unidades USB) o ataques sofisticados a la cadena de suministro llevados a cabo por actores estatales.

El malware puede operar sigilosamente para modular los componentes de RAM del sistema aislado de manera que permita la transferencia de secretos desde la computadora a un destinatario cercano.

El último método que entra en esta categoría de ataques proviene de investigadores universitarios israelíes dirigidos por Mordechai Guri, un experto en canales de ataque encubiertos que anteriormente desarrolló métodos para filtrar datos utilizando LED de tarjetas de red, señales de RF de unidades USB, cables SATA y fuentes de alimentación.

Cómo funciona el ataque RAMBO

Para llevar a cabo el ataque RAMBO, un atacante coloca malware en la computadora aislada para recopilar datos confidenciales y prepararlos para la transmisión. Transmite los datos manipulando patrones de acceso a la memoria (operaciones de lectura/escritura en el bus de memoria) para generar emisiones electromagnéticas controladas desde la RAM del dispositivo.

Estas emisiones son esencialmente un subproducto del malware que cambia rápidamente las señales eléctricas (ON/OFF «OOK») dentro de la RAM, un proceso que los productos de seguridad no monitorean activamente y no se puede marcar ni detener.

Los datos emitidos se codifican en «1» y «0», representados en las señales de radio como «encendido» y «apagado». Los investigadores optaron por utilizar el código Manchester para mejorar la detección de errores y garantizar la sincronización de la señal, reduciendo las posibilidades de interpretaciones incorrectas por parte del receptor.

El atacante puede utilizar una radio definida por software (SDR) relativamente económica con una antena para interceptar las emisiones electromagnéticas moduladas y convertirlas nuevamente en información binaria.

Rendimiento y limitaciones

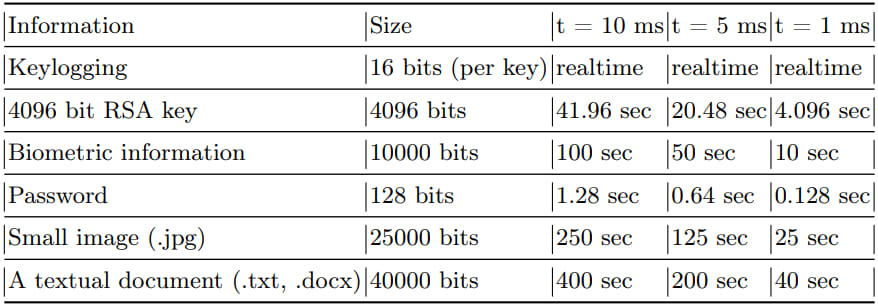

El ataque RAMBO alcanza velocidades de transferencia de datos de hasta 1.000 bits por segundo (bps), lo que equivale a 128 bytes por segundo, o 0,125 KB/s.

A este ritmo, se necesitarían alrededor de 2,2 horas para filtrar 1 megabyte de datos, por lo que RAMBO es más adecuado para robar pequeñas cantidades de datos como texto, pulsaciones de teclas y archivos pequeños.

Los investigadores descubrieron que el registro de teclas se puede realizar en tiempo real al probar el ataque. Sin embargo, robar una contraseña tarda entre 0,1 y 1,28 segundos, una clave RSA de 4096 bits tarda entre 4 y 42 segundos y una imagen pequeña entre 25 y 250 segundos, dependiendo de la velocidad de transmisión.

Las transmisiones rápidas están limitadas a un alcance máximo de 300 cm (10 pies), con una tasa de error de bits del 2 al 4%. Las transmisiones de velocidad media aumentan la distancia a 450 cm (15 pies) para la misma tasa de error. Finalmente, las transmisiones lentas con tasas de error casi nulas pueden funcionar de manera confiable en distancias de hasta 7 metros (23 pies).

Los investigadores también experimentaron con transmisiones de hasta 10.000 bps, pero descubrieron que cualquier cosa que supere los 5.000 bps da como resultado una relación señal-ruido muy baja para una transmisión de datos efectiva.

Deteniendo a RAMBO

El documento técnico publicado en Arxiv proporciona varias recomendaciones de mitigación para mitigar el ataque RAMBO y ataques similares de canales encubiertos electromagnéticos, pero todos introducen carga adicional.

Las recomendaciones incluyen restricciones de zona estrictas para mejorar la defensa física, interferencia de RAM para interrumpir los canales encubiertos en la fuente, interferencia de EM externa para interrumpir las señales de radio y recintos de Faraday para impedir que los sistemas con espacios de aire emanen radiación EM externamente.

Los investigadores probaron RAMBO contra procesos sensibles que se ejecutan dentro de máquinas virtuales y descubrieron que seguía siendo eficaz. Sin embargo, como la memoria del host es propensa a diversas interacciones con el sistema operativo del host y otras máquinas virtuales, es probable que los ataques se interrumpan rápidamente.

Fuente y redacción: segu-info.com.ar