Microsoft ha revelado que los ciberactores patrocinados por el Estado vinculados a Corea del Norte han comenzado a utilizar inteligencia artificial (IA) para hacer sus operaciones más efectivas y eficientes.

«Están aprendiendo a utilizar herramientas impulsadas por modelos de lenguaje grande (LLM) de IA para hacer que sus operaciones sean más eficientes y efectivas», dijo el gigante tecnológico en su último informe sobre los grupos de piratería de Asia Oriental.

La compañía destacó específicamente un grupo llamado Emerald Sleet (también conocido como Kimusky o TA427), al que se ha observado que utiliza LLM para reforzar los esfuerzos de phishing dirigidos a expertos de la Península de Corea.

También se dice que el adversario se basó en los últimos avances en inteligencia artificial para investigar vulnerabilidades y realizar reconocimientos de organizaciones y expertos centrados en Corea del Norte, uniéndose a equipos de piratería de China , que han recurrido al contenido generado por inteligencia artificial para operaciones de influencia.

Además, empleó LLM para solucionar problemas técnicos, realizar tareas básicas de secuencias de comandos y redactar contenido para mensajes de phishing, dijo Redmond, y agregó que trabajó con OpenAI para deshabilitar cuentas y activos asociados con el actor de amenazas.

Según un informe publicado la semana pasada por la firma de seguridad empresarial Proofpoint, el grupo «participa en campañas benignas para iniciar conversaciones para establecer contacto con objetivos para intercambios de información a largo plazo sobre temas de importancia estratégica para el régimen norcoreano».

El modus operandi de Kimsuky implica aprovechar grupos de expertos y personas relacionadas con organizaciones no gubernamentales para legitimar sus correos electrónicos y aumentar la probabilidad de éxito del ataque.

Sin embargo, en los últimos meses, el actor estado-nación ha comenzado a abusar de políticas laxas de autenticación, informes y conformidad de mensajes basados en dominios (DMARC) para falsificar a varias personas e incorporar balizas web (es decir, píxeles de seguimiento) para la elaboración de perfiles de objetivos, indicando su «agilidad para ajustar sus tácticas».

«Las balizas web probablemente estén destinadas a un reconocimiento inicial para validar que los correos electrónicos específicos estén activos y para obtener información fundamental sobre los entornos de red de los destinatarios, incluidas las direcciones IP visibles externamente, el agente de usuario del host y la hora en que el usuario abrió el correo electrónico».

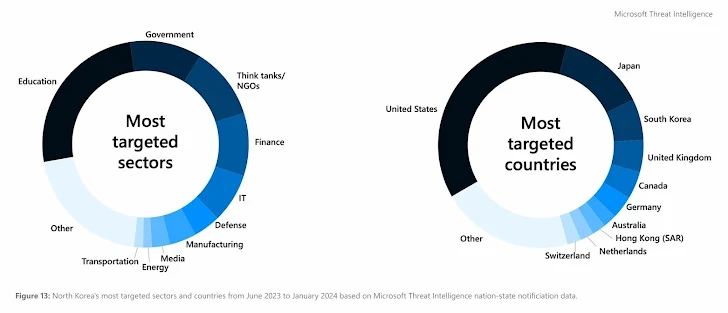

El desarrollo se produce mientras los grupos de hackers norcoreanos continúan participando en atracos de criptomonedas y ataques a la cadena de suministro, con un actor de amenazas llamado Jade Sleet vinculado al robo de al menos 35 millones de dólares de una criptoempresa estonia en junio de 2023 y más de 125 millones de dólares de una Plataforma de criptomonedas con sede en Singapur un mes después.

También se ha observado que Jade Sleet, que se superpone con grupos rastreados como TraderTraitor y UNC4899, atacó casinos de criptomonedas en línea en agosto de 2023, sin mencionar el aprovechamiento de repositorios de GitHub falsos y paquetes npm armados para señalar a los empleados de organizaciones de tecnología y criptomonedas.

En otro caso, una empresa de TI con sede en Alemania fue comprometida por Diamond Sleet (también conocido como Lazarus Group) en agosto de 2023 y utilizó como arma una aplicación de una empresa de TI con sede en Taiwán para llevar a cabo un ataque a la cadena de suministro en noviembre de 2023.

«Es probable que esto genere ingresos, principalmente para su programa de armas, además de recopilar inteligencia sobre Estados Unidos, Corea del Sur y Japón», dijo Clint Watts, director general del Centro de Análisis de Amenazas de Microsoft (MTAC).

El Grupo Lazarus también se destaca por emplear métodos complejos como el secuestro de DLL fantasma de Windows y la manipulación de bases de datos de Transparencia, Consentimiento y Control ( TCC ) en Windows y macOS, respectivamente, para socavar las protecciones de seguridad e implementar malware, contribuyendo a su sofisticación y naturaleza elusiva. según Interpres Seguridad .

Los hallazgos se producen en el contexto de una nueva campaña orquestada por el grupo Konni (también conocido como Vedalia) que utiliza archivos de acceso directo de Windows (LNK) para entregar cargas útiles maliciosas.

«El actor de la amenaza utilizó extensiones dobles para ocultar la extensión .lnk original, y se observó que los archivos LNK contenían espacios en blanco excesivos para ocultar las líneas de comando maliciosas», dijo Symantec . «Como parte del vector de ataque, el script de línea de comando buscó PowerShell para evitar la detección y localizar archivos incrustados y la carga maliciosa».

Fuente y redacción: thehackernews.com