En esta entrevista de Help Net Security, Andrew Ginter, vicepresidente de seguridad industrial de Waterfall Security, analiza los ciberataques de tecnología operativa (OT) y su Informe de amenazas 2024 . Examina cómo las tensiones geopolíticas globales y la evolución de las tácticas de ransomware están remodelando la ciberseguridad industrial. Arroja luz sobre la importancia de los incidentes recientes y el papel fundamental de las estrategias defensivas contra estas amenazas crecientes.

¿Cómo ha influido el entorno geopolítico global en el panorama de los ciberataques OT?

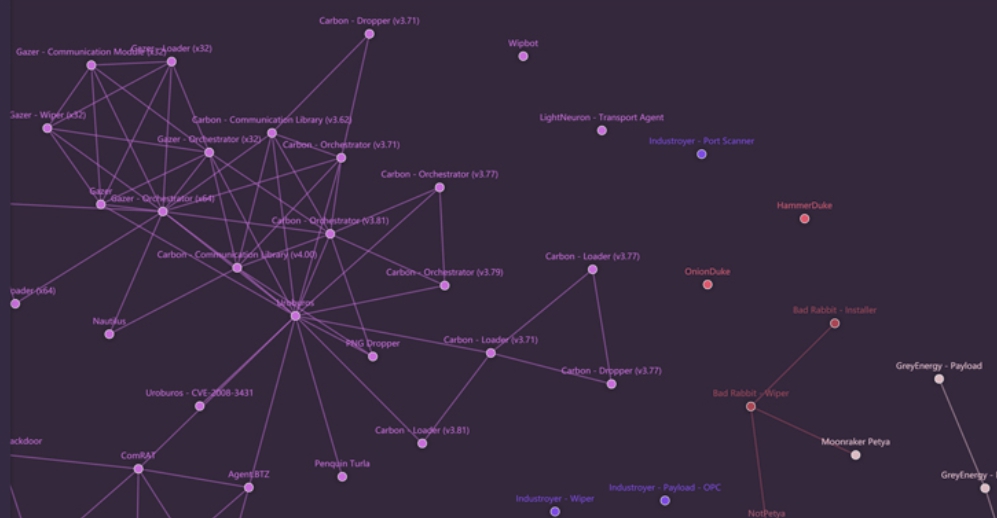

Los ataques hacktivistas por motivos políticos con consecuencias físicas han aumentado en los últimos años. Casi todos estos ataques están relacionados con la invasión rusa de Ucrania o con el actual conflicto entre Irán e Israel. Históricamente, estos ataques no han sido terriblemente sofisticados, pero todo el mundo está observando el surgimiento de grandes modelos de lenguaje de IA para ver si estas IA harán a los hacktivistas más capaces y en qué medida.

Los incidentes entre Estados-nación también están aumentando: los chinos estuvieron detrás de la campaña Volt Typhoon que comprometió a más de 50 plantas de energía y servicios eléctricos en los EE. UU., y los rusos están detrás de un ataque contra 22 proveedores de infraestructura crítica, grandes y pequeños, en Dinamarca. Volt Typhoon fue particularmente digno de mención porque utilizó técnicas de “vivir de la tierra” para persistir, una técnica de ataque que es extremadamente difícil de descubrir y diagnosticar para los sistemas de detección de intrusos.

El Informe de amenazas de 2024 destaca un aumento del 19 % en los ciberataques OT en 2023 en comparación con el año anterior. ¿Qué factores cree que están impulsando este aumento constante de los ataques?

El ransomware es el principal culpable. Sin embargo, históricamente el ransomware ha impulsado un crecimiento anual compuesto mucho mayor en ataques con consecuencias OT. El 19% es menos de lo que esperábamos este año y atribuimos la diferencia al cambio de táctica.

Una fracción de los delincuentes de ransomware parece haber dejado de cifrar los sistemas comprometidos y pasó por completo a extorsionar rescates por prometer no publicar datos robados. Con menos sistemas cifrados y dañados, hay menos consecuencias de OT de las previstas. Esperamos que esta tendencia entre los grupos de ransomware se estabilice, probablemente este año, regresando un crecimiento anual compuesto en ataques OT consecuentes más cerca de aumentos históricos del 60-100% por año.

¿Puede darnos más detalles sobre las tácticas en evolución de los grupos de ransomware y su impacto en la ciberseguridad industrial?

Hay bastante en el informe sobre tácticas de ransomware, pero permítanme darles algunos ejemplos. En primer lugar, los grupos de ransomware más sofisticados de la actualidad están respaldados por estados-nación (pensemos en Corea del Norte) o son lo suficientemente ricos como para construir sus herramientas de ataque al estilo de los estados-nación, o están comprando y vendiendo activamente herramientas de ataque con estados-nación. Esto significa que los delincuentes de ransomware más sofisticados ahora son de nivel nacional. En el pasado, muchos de nosotros podríamos haber pensado: «Oh, mi sitio OT no es lo suficientemente importante como para ser el objetivo de un ataque de nivel de estado-nación», y por eso implementamos defensas cibernéticas limitadas. Hoy en día, el ransomware de nivel nacional se dirige a todos los que tienen dinero. ¿Tenemos dinero?

En segundo lugar, una fracción significativa de los impactos del ransomware en OT se debe a las dependencias. El ransomware llega a la red de TI, cifra muchas cosas y, por lo tanto, paraliza una gran cantidad de servidores y servicios de TI. OT se cierra. ¿Por qué? Resulta que nuestros sistemas de automatización de OT necesitaban algunos de los servicios de TI que estaban paralizados.

Incluso si el ransomware nunca llega a la red OT, debemos cerrar la producción porque los servicios críticos para la producción en la red de TI ya no están disponibles. En realidad, este problema de dependencia apenas comienza a ser ampliamente conocido. Los profesionales de la seguridad de OT realmente necesitan preguntarse cómo dependen de los servicios de TI y si es aceptable cerrar las operaciones físicas si algún ataque paraliza la TI.

El informe menciona incidentes que estuvieron a punto de ocurrir en industrias de infraestructura crítica. ¿Qué importancia tiene el análisis de estos cuasi accidentes para fortalecer la ciberseguridad OT?

No documentamos todos los cuasi accidentes, solo aquellos de los que creemos que podemos aprender más. Por ejemplo, el Volt Typhoon fue importante porque fue sutil y el enemigo persistió en organizaciones de infraestructura crítica durante mucho tiempo. Y los ataques rusos en Dinamarca fueron importantes, nuevamente porque proporcionaron evidencia de actividad de los Estados-nación dirigida a infraestructuras críticas.

¿Qué importancia tiene el papel de las amenazas internas en los ciberataques OT y qué medidas pueden implementar las organizaciones para mitigar este riesgo?

Bueno, el informe no son todas malas noticias, también cubrimos los desarrollos defensivos más importantes en 2023. En nuestra opinión, la nueva iniciativa de Ingeniería Cibernética (CIE) del Laboratorio Nacional de Idaho es el desarrollo más prometedor en seguridad OT en más de una década. Si se me permite parafrasear, CIE posiciona la seguridad OT como una moneda con dos caras: una cara enseña a los equipos de ingeniería sobre las amenazas cibernéticas y las mitigaciones cibernéticas, mientras que la otra cara alienta a los equipos de ingeniería a aplicar poderosas herramientas de ingeniería a la tarea de prevenir consecuencias inaceptables.

Por ejemplo, los enfoques de ingeniería de redes se utilizan cada vez más en los límites de consecuencias: conexiones entre redes con consecuencias de compromiso dramáticamente diferentes en el peor de los casos. El ejemplo más común es la tecnología de puerta de enlace unidireccional: prevención de grado de ingeniería, aplicada por hardware, de la propagación de ataques cibernéticos desde Internet y redes de TI a redes OT, incluso ataques al estilo de los estados-nación.

Y a su pregunta, para los expertos, vemos controles de ciberseguridad implementados de forma rutinaria, incluida la gestión de identidad y acceso, registros detallados y análisis forense, así como detección de intrusiones y equipos de respuesta practicados.

La CIE no nos enseña a elegir entre una cara u otra de la moneda. Gastamos toda la moneda. En Waterfall Security trabajamos con los sitios industriales más seguros del planeta. Observamos que los sitios que utilizan ingeniería de seguridad, ingeniería de redes y otros enfoques de ingeniería de manera más agresiva para abordar las amenazas cibernéticas, también usan protecciones de ciberseguridad de nivel TI de manera más agresiva.

En el pasado se ha subestimado la importancia de las mitigaciones de grado de ingeniería, por lo que existe una gran oportunidad para hacer un uso más sistemático de estas técnicas. Pero la ciberseguridad también es importante, especialmente para hacer frente a las amenazas internas, para las cuales existen opciones limitadas de protección de nivel de ingeniería.

Fuente y redacción: helpnetsecurity.com