Un actor de amenazas rastreado como TA547 se ha dirigido a docenas de organizaciones alemanas con un ladrón de información llamado Rhadamanthys como parte de una campaña de phishing con temática de facturas.

«Esta es la primera vez que los investigadores observaron que TA547 utiliza Rhadamanthys, un ladrón de información utilizado por múltiples actores de amenazas cibercriminales», dijo Proofpoint . «Además, el actor parecía utilizar un script de PowerShell que los investigadores sospechan que fue generado por un modelo de lenguaje grande (LLM)».

TA547 es un prolífico actor de amenazas con motivación financiera que se sabe que está activo desde al menos noviembre de 2017, utilizando señuelos de phishing por correo electrónico para entregar una variedad de malware para Android y Windows, como ZLoader, Gootkit, DanaBot, Ursnif e incluso el ransomware Adhubllka.

En los últimos años, el grupo se ha convertido en un intermediario de acceso inicial (IAB) para ataques de ransomware. También se ha observado el uso de trucos de geocercado para restringir las cargas útiles a regiones específicas.

Los mensajes de correo electrónico observados como parte de la última campaña se hacen pasar por la empresa alemana Metro AG y contienen un archivo ZIP protegido con contraseña que, cuando se abre, inicia la ejecución de un script remoto de PowerShell para iniciar el ladrón Rhadamanthys directamente en la memoria.

Curiosamente, el script de PowerShell utilizado para cargar Rhadamanthys incluye » comentarios gramaticalmente correctos e hiperespecíficos » para cada instrucción del programa, lo que plantea la posibilidad de que haya sido generado (o reescrito) utilizando un LLM.

La hipótesis alternativa es que TA547 copió el guión de otra fuente que había utilizado tecnología de IA generativa para crearlo.

«Esta campaña representa un ejemplo de algunos cambios de técnica de TA547, incluido el uso de LNK comprimidos y el ladrón de Rhadamanthys no observado anteriormente», dijo Proofpoint. «También proporciona información sobre cómo los actores de amenazas están aprovechando el contenido probablemente generado por LLM en campañas de malware».

El desarrollo se produce cuando las campañas de phishing también han apostado por tácticas poco comunes para facilitar los ataques de recolección de credenciales. En estos correos electrónicos, los destinatarios reciben una notificación de un mensaje de voz y se les indica que hagan clic en un enlace para acceder a él.

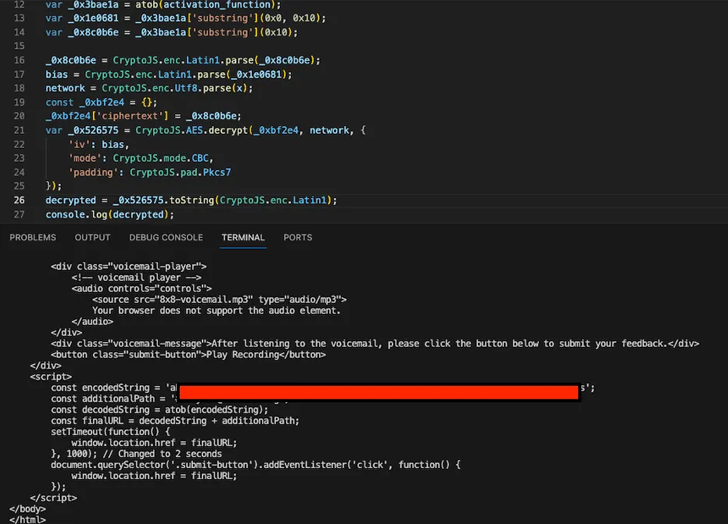

La carga útil recuperada de la URL es contenido HTML muy ofuscado que ejecuta código JavaScript incrustado en una imagen SVG cuando la página se representa en el sistema de destino.

Dentro de los datos SVG hay «datos cifrados que contienen una página de segunda etapa que solicita al objetivo que ingrese sus credenciales para acceder al mensaje de voz», dijo Binary Defense , agregando que la página está cifrada usando CryptoJS.

Otros ataques basados en correo electrónico han allanado el camino para el Agente Tesla, que ha surgido como una opción atractiva para los actores de amenazas debido a que «es un servicio de malware asequible con múltiples capacidades para exfiltrar y robar datos de los usuarios», según Cofense .

Las campañas de ingeniería social también han adoptado la forma de anuncios maliciosos publicados en motores de búsqueda como Google que atraen a usuarios desprevenidos a descargar instaladores falsos de software popular como PuTTY, FileZilla y Room Planner para, en última instancia, implementar Nitrogen e IDAT Loader .

La cadena de infección asociada con IDAT Loader es notable por el hecho de que el instalador MSIX se utiliza para iniciar un script de PowerShell que, a su vez, contacta a un bot de Telegram para buscar un segundo script de PowerShell alojado en el bot.

Este script de PowerShell luego actúa como un conducto para entregar otro script de PowerShell que se usa para eludir las protecciones de la interfaz de escaneo antimalware de Windows (AMSI), así como para activar la ejecución del cargador, que posteriormente procede a cargar el troyano SectopRAT .

«Los puntos finales pueden protegerse de anuncios maliciosos a través de políticas de grupo que restringen el tráfico procedente de las redes publicitarias principales y menos conocidas», afirmó Jérôme Segura, investigador principal de amenazas de Malwarebytes.

Fuente y redacción: thehackernews.com