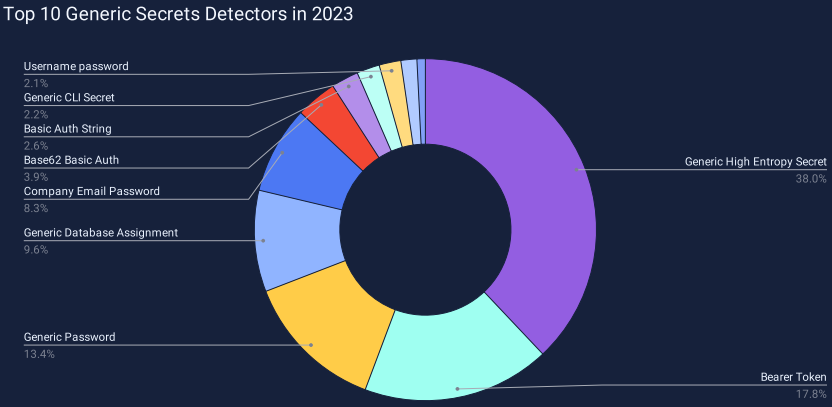

Según los expertos en ciberseguridad de GitGuardian, usuarios de GitHub expusieron accidentalmente 12,8 millones de secretos confidenciales y de autenticación en más de 3 millones de repositorios públicos durante 2023, y la gran mayoría sigue siendo válida después de cinco días.

La empresa envió 1,8 millones de alertas de correo electrónico gratuitas a quienes expusieron secretos, y solo un pequeño 1,8% de los contactados tomaron medidas rápidas para corregir el error.

Los secretos expuestos incluyen contraseñas de cuentas, claves API, certificados TLS/SSL, claves de cifrado, credenciales de servicios en la nube, tokens OAuth y otros datos confidenciales que podrían brindar a actores externos acceso ilimitado a diversos recursos y servicios privados, lo que provocaría filtraciones de datos y daños financieros. .

Un informe de Sophos de 2023 destacó que las credenciales comprometidas representaron el 50% de la causa raíz de todos los ataques registrados en la primera mitad del año, seguidas de la explotación de vulnerabilidades, que fue el método de ataque en el 23 % de los casos.

Los detectores específicos que pueden identificar y filtrar secretos filtrados en categorías más tangibles indican una exposición masiva de la API de Google y las claves de Google Cloud, las credenciales de MongoDB, los tokens de bot de OpenWeatherMap y Telegram, las credenciales de MySQL y PostgreSQL y las claves de GitHub OAuth.

El 2,6% de los secretos expuestos se revocan en la primera hora, pero un enorme 91,6% siguen siendo válidos incluso después de cinco días, que es cuando GitGuardian deja de monitorear su estado.

Riot Games, GitHub, OpenAI y AWS parecen tener los mejores mecanismos de respuesta para ayudar a detectar confirmaciones incorrectas y remediar la situación.

El mes pasado, GitHub habilitó la protección push de forma predeterminada para evitar la exposición accidental de secretos al enviar código nuevo a la plataforma.

Fuente y redacción: segu-info.com.ar