Se ha observado que el actor de amenazas conocido como TA577 utiliza archivos adjuntos ZIP en correos electrónicos de phishing con el objetivo de robar hashes de NT LAN Manager ( NTLM ).

La nueva cadena de ataque «puede usarse con fines de recopilación de información confidencial y para permitir actividades de seguimiento», dijo la firma de seguridad empresarial Proofpoint en un informe del lunes.

Se observaron al menos dos campañas que aprovecharon este enfoque los días 26 y 27 de febrero de 2024, añadió la empresa. Las oleadas de phishing difundieron miles de mensajes y se dirigieron a cientos de organizaciones en todo el mundo.

Los mensajes en sí aparecieron como respuestas a correos electrónicos anteriores, una técnica conocida llamada secuestro de hilos, en un intento por aumentar la probabilidad de éxito de los ataques.

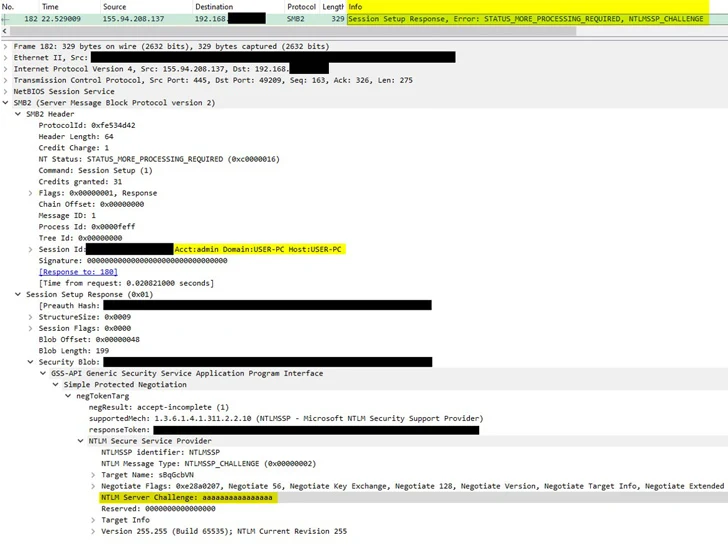

Los archivos adjuntos ZIP, que son el mecanismo de entrega más común , vienen con un archivo HTML diseñado para comunicarse con un servidor de Bloque de mensajes de servidor (SMB) controlado por un actor.

«El objetivo de TA577 es capturar pares de desafío/respuesta NTLMv2 del servidor SMB para robar hashes NTLM en función de las características de la cadena de ataque y las herramientas utilizadas», dijo la compañía, que luego podría usarse para el tipo pass-the-hash ( PtH ). ataques.

Esto significa que los adversarios que poseen un hash de contraseña no necesitan la contraseña subyacente para autenticar una sesión, lo que en última instancia les permite moverse a través de una red y obtener acceso no autorizado a datos valiosos.

TA577, que se superpone con un grupo de actividades rastreado por Trend Micro como Water Curupira , es uno de los grupos de ciberdelincuencia más sofisticados. En el pasado se ha relacionado con la distribución de familias de malware como QakBot y PikaBot.

«La velocidad a la que TA577 adopta y distribuye nuevas tácticas, técnicas y procedimientos (TTP) sugiere que el actor de amenazas probablemente tenga el tiempo, los recursos y la experiencia para iterar y probar rápidamente nuevos métodos de entrega», dijo Proofpoint.

También describió al actor de amenazas como muy consciente de los cambios en el panorama de las amenazas cibernéticas, adaptando y refinando rápidamente sus técnicas y métodos de entrega para evitar la detección y eliminar una variedad de cargas útiles. Se recomienda encarecidamente a las organizaciones que bloqueen las SMB salientes para evitar la explotación.

Fuente y redacción: thehackernews.com