Los servidores Microsoft SQL (MS SQL) con poca seguridad están siendo atacados en las regiones de EE. UU., la Unión Europea y América Latina (LATAM) como parte de una campaña en curso con motivación financiera para obtener acceso inicial.

«La campaña de amenazas analizada parece terminar de dos maneras: vendiendo ‘acceso’ al host comprometido o entregando cargas útiles de ransomware», dijeron los investigadores de Securonix Den Iuzvyk, Tim Peck y Oleg Kolesnikov en un informe técnico. informe compartido con The Hacker News.

La campaña, vinculada a actores de origen turco, ha recibido el nombre en clave RE#TURGENCE por parte de la firma de ciberseguridad.

El acceso inicial a los servidores implica realizar ataques de fuerza bruta, seguidos del uso de la opción de configuración xp_cmdshell para ejecutar comandos de shell en el host comprometido. Esta actividad refleja la de una campaña anterior denominada DB#JAMMER que salió a la luz en septiembre de 2023.

Esta etapa allana el camino para la recuperación de un script de PowerShell desde un servidor remoto que es responsable de recuperar una carga útil ofuscada de la baliza Cobalt Strike.

Luego, el kit de herramientas posterior a la explotación se utiliza para descargar la aplicación de escritorio remoto AnyDesk desde un recurso compartido de red montado para acceder a la máquina y descargar herramientas adicionales como Mimikatz para recopilar credenciales y Advanced Port Scanner para realizar reconocimiento.

El movimiento lateral se logra mediante una utilidad legítima de administración del sistema llamada PsExec , que puede ejecutar programas en hosts remotos de Windows.

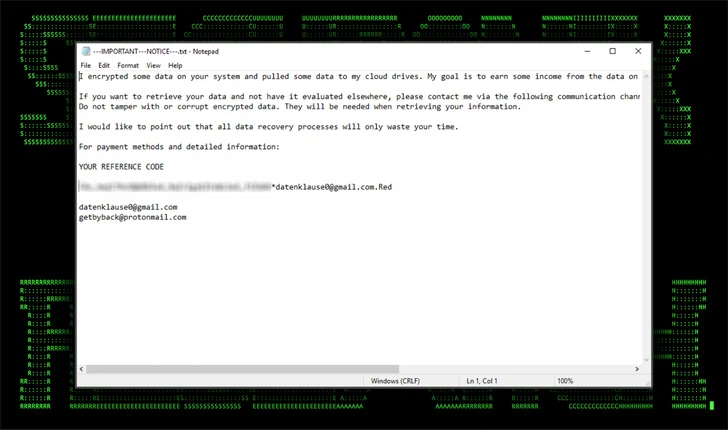

Esa cadena de ataques, en última instancia, culmina con la implementación del ransomware Mimic , una variante del cual también se utilizó en la campaña DB#JAMMER.

«Los indicadores y los TTP maliciosos utilizados en las dos campañas son completamente diferentes, por lo que existe una gran probabilidad de que se trate de dos campañas dispares», dijo Kolesnikov a The Hacker News.

“Más específicamente, si bien los métodos de infiltración iniciales son similares, DB#JAMMER era un poco más sofisticado y utilizaba túneles. RE#TURGENCE es más específico y tiende a utilizar herramientas legítimas y monitoreo y administración remotos, como AnyDesk, en un intento de integrarse con la actividad normal”.

Securonix dijo que descubrió un error de seguridad operativa (OPSEC) cometido por los actores de amenazas que le permitió monitorear la actividad del portapapeles debido al hecho de que la función para compartir portapapeles de AnyDesk estaba habilitada.

Esto permitió descubrir sus orígenes turcos y su alias en línea atseverse, que también corresponde a un perfil en Steam y a un foro de piratería turco llamado SpyHack .

«Absténgase siempre de exponer servidores críticos directamente a Internet», advirtieron los investigadores. «En el caso de RE#TURGENCE, los atacantes pudieron acceder directamente al servidor por fuerza bruta desde fuera de la red principal».

Fuente y redacción: thehackernews.com