Apple y Google unen fuerzas para detener los dispositivos de seguimiento de ubicación no autorizados

Apple y Google se han unido para trabajar en un borrador de especificación para toda la industria que está diseñado […]

Apple y Google se han unido para trabajar en un borrador de especificación para toda la industria que está diseñado […]

En otro ejemplo de cómo los actores de amenazas están abusando de Google Ads para entregar malware, se ha observado […]

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha agregado tres fallas al catálogo de Vulnerabilidades […]

Los equipos de red de nivel empresarial en el mercado secundario ocultan datos sensibles que los delincuentes informáticos podrían utilizar […]

Los piratas informáticos están secuestrando tiendas en línea para mostrar formularios de pago falsos modernos y de aspecto realista para […]

RTM Locker es la última operación de ransomware dirigida a la empresa que implementa un cifrador de Linux que apunta […]

Microsoft ha confirmado que la explotación activa de los servidores PaperCut está vinculada a ataques diseñados para distribuir las familias […]

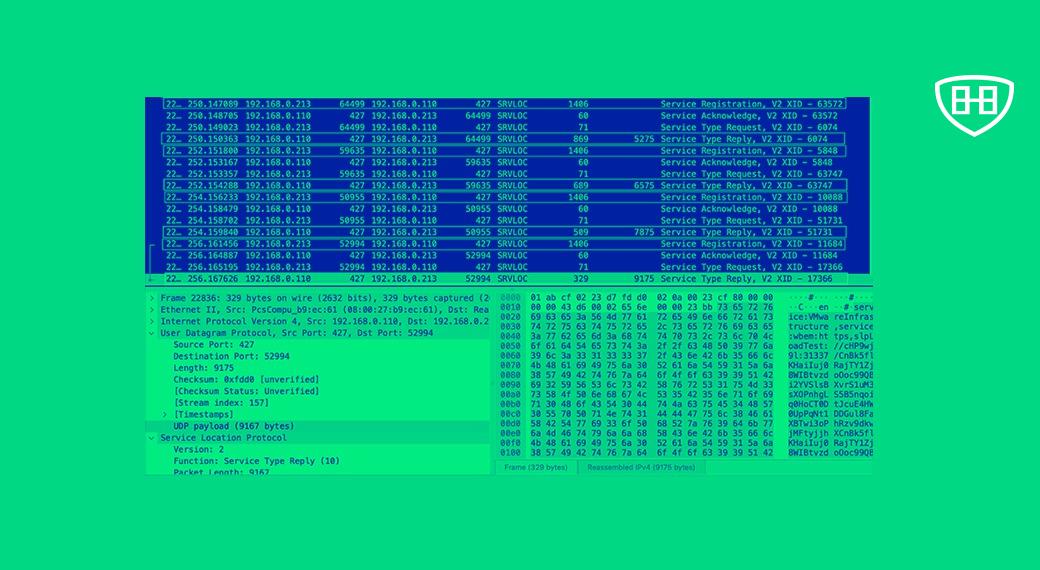

Han surgido detalles sobre una vulnerabilidad de seguridad de alta gravedad que afecta el Protocolo de ubicación del servicio ( […]

Los mantenedores del software de visualización de datos de código abierto Apache Superset han lanzado correcciones para tapar una configuración […]

Un nuevo grupo delictivo se mueve en la red acometiendo estafas financieras a usuarios y empresas. TA866 se diferencia de […]

Los equipos de red de nivel empresarial en el mercado secundario ocultan datos sensibles que los delincuentes informáticos podrían utilizar […]

Durante el último año, las pandillas de ransomware se han disuelto y reformado, pero una cosa es segura: siguen reagrupándose […]