Los mantenedores del software de visualización de datos de código abierto Apache Superset han lanzado correcciones para tapar una configuración predeterminada insegura que podría conducir a la ejecución remota de código.

La vulnerabilidad, rastreada como CVE-2023-27524 (puntuación CVSS: 8.9), afecta a las versiones hasta la 2.0.1 inclusive y se relaciona con el uso de una SECRET_KEY predeterminada que los atacantes podrían abusar para autenticar y acceder a recursos no autorizados en Internet. instalaciones expuestas.

Naveen Sunkavally, el arquitecto jefe de Horizon3.ai, describió el problema como «una configuración predeterminada peligrosa en Apache Superset que permite a un atacante sin autenticación obtener la ejecución remota de código, recopilar credenciales y comprometer datos».

Vale la pena señalar que la falla no afecta a las instancias de Superset que han cambiado el valor predeterminado para la configuración de SECRET_KEY a una cadena aleatoria criptográficamente más segura.

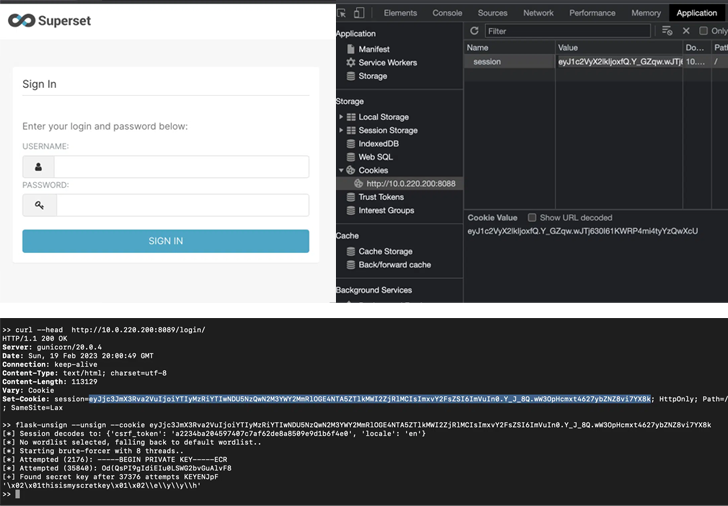

La empresa de seguridad cibernética, que descubrió que SECRET_KEY tiene el valor predeterminado «\x02\x01thisismyscretkey\x01\x02\e\y\y\h» en el momento de la instalación, dijo que 918 de los 1288 servidores de acceso público usaban la configuración predeterminada en octubre de 2021.

Un atacante que tuviera conocimiento de la clave secreta podría iniciar sesión en estos servidores como administrador falsificando una cookie de sesión y tomando el control de los sistemas.

El 11 de enero de 2022, los mantenedores del proyecto intentaron rectificar el problema rotando el valor SECRET_KEY a «CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET» en el código de Python junto con las instrucciones del usuario para anularlo.

Horizon3.ai dijo que además encontró dos configuraciones adicionales de SECRET_KEY a las que se les asignaron los valores predeterminados » USE_YOUR_OWN_SECURE_RANDOM_KEY » y » thisISaSECRET_1234 «.

Una búsqueda ampliada realizada en febrero de 2023 con estas cuatro claves descubrió 3176 instancias, de las cuales 2124 usaban una de las claves predeterminadas. Algunos de los afectados incluyen grandes corporaciones, pequeñas empresas, agencias gubernamentales y universidades.

Luego de la divulgación responsable al equipo de seguridad de Apache por segunda vez, se lanzó una nueva actualización ( versión 2.1 ) el 5 de abril de 2023 para tapar el agujero de seguridad al evitar que el servidor se inicie por completo si está configurado con la SECRET_KEY predeterminada.

«Sin embargo, esta solución no es infalible, ya que aún es posible ejecutar Superset con una SECRET_KEY predeterminada si se instala a través de un archivo docker-compose o una plantilla de timón», dijo Sunkavally .

«El archivo docker-compose contiene una nueva SECRET_KEY predeterminada de TEST_NON_DEV_SECRET con la que sospechamos que algunos usuarios ejecutarán Superset sin saberlo. Algunas configuraciones también establecen admin/admin como la credencial predeterminada para el usuario administrador».

Horizon3.ai también ha puesto a disposición una secuencia de comandos de Python que se puede usar para determinar si las instancias de Superset son susceptibles a la falla.

«Es comúnmente aceptado que los usuarios no leen la documentación y las aplicaciones deben diseñarse para obligar a los usuarios a seguir un camino en el que no tienen más remedio que estar seguros de forma predeterminada», concluyó Sunkavally. «El mejor enfoque es quitarles la elección a los usuarios y exigirles que tomen medidas deliberadas para ser inseguros a propósito».

Fuente y redacción: thehackernews.com