Varias vulnerabilidades de seguridad denominadas colectivamente LogoFAIL afectan a los componentes de análisis de imágenes en el código UEFI de varios proveedores. Los investigadores advierten que podrían ser explotados para secuestrar el flujo de ejecución del proceso de arranque y para entregar bootkits.

Debido a que los problemas se encuentran en las bibliotecas de análisis de imágenes, que los proveedores usan para mostrar logotipos durante la rutina de arranque, tienen un amplio impacto y se extienden a las arquitecturas x86 y ARM.

Según los investigadores de la plataforma de seguridad de la cadena de suministro de firmware Binarly, la marca ha introducido riesgos de seguridad innecesarios, lo que permite ejecutar cargas útiles maliciosas mediante la inyección de archivos de imagen en la partición del sistema EFI (ESP).

Descubrimiento e impacto de LogoFAIL

El abuso de los analizadores de imágenes para ataques a la Interfaz Unificada de Firmware Extensible (UEFI) se demostró en 2009 cuando los investigadores Rafal Wojtczuk y Alexander Tereshkin presentaron cómo se podía explotar un error del analizador de imágenes BMP para infectar el BIOS para la persistencia del malware.

El descubrimiento de las vulnerabilidades de LogoFAIL comenzó como un pequeño proyecto de investigación sobre superficies de ataque de componentes de análisis de imágenes en el contexto de código de análisis personalizado u obsoleto en el firmware UEFI.

Los investigadores descubrieron que un atacante podría almacenar una imagen o logotipo malicioso en la partición del sistema EFI (ESP) o en secciones sin firmar de una actualización de firmware.

La plantación de malware de esta manera garantiza la persistencia en el sistema que prácticamente no se detecta, como se ilustra en ataques anteriores que aprovechan los componentes UEFI infectados [1, 2].

LogoFAIL no afecta a la integridad del tiempo de ejecución porque no hay necesidad de modificar el gestor de arranque o el firmware, un método visto con la vulnerabilidad BootHole o el bootkit BlackLotus.

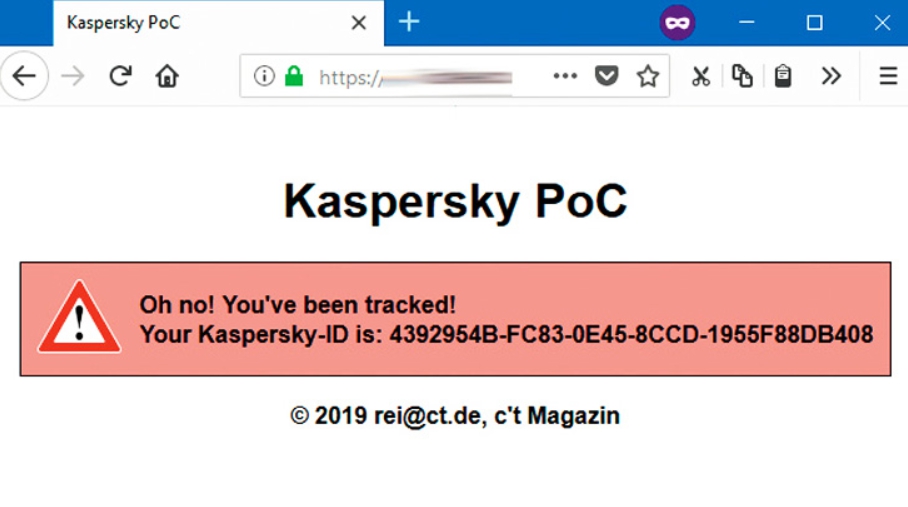

En un vídeo que Binarly compartió de forma privada con BleepingComputer, la ejecución del script de prueba de concepto (PoC) y el reinicio del dispositivo dieron como resultado la creación de un archivo arbitrario en el sistema.

Los investigadores destacan que, debido a que no es específico del silicio, las vulnerabilidades de LogoFAIL afectan a los proveedores y chips de múltiples fabricantes. Los problemas están presentes en los productos de muchos de los principales fabricantes de dispositivos que utilizan firmware UEFI en dispositivos de consumo y de nivel empresarial.

Binarly ya ha determinado que cientos de dispositivos de Intel, Acer, Lenovo y otros proveedores son potencialmente vulnerables, al igual que los tres principales proveedores independientes de código de firmware UEFI personalizado: AMI, Insyde y Phoenix.

Sin embargo, también vale la pena señalar que el alcance exacto del impacto de LogoFAIL aún se está determinando.

«Si bien todavía estamos en el proceso de comprender el alcance real de LogoFAIL, ya descubrimos que cientos de dispositivos de consumo y de nivel empresarial son posiblemente vulnerables a este nuevo ataque», dicen los investigadores.

Los detalles técnicos completos de LogoFAIL se presentarán el 6 de diciembre en la conferencia de seguridad Black Hat Europe en Londres.

De acuerdo con el resumen de la presentación de LogoFAIL, los investigadores revelaron sus hallazgos a múltiples proveedores de dispositivos (Intel, Acer, Lenovo) y a los tres principales proveedores de UEFI.

Fuente y redacción: underc0de.org