Se ha descubierto que una nueva variante del malware GootLoader llamada GootBot facilita el movimiento lateral en sistemas comprometidos y evade la detección.

«La introducción por parte del grupo GootLoader de su propio bot personalizado en las últimas etapas de su cadena de ataque es un intento de evitar detecciones cuando se utilizan herramientas disponibles para C2 como CobaltStrike o RDP», dijeron los investigadores de IBM X-Force Golo Mühr y Ole. dijo Villadsen .

«Esta nueva variante es un malware ligero pero eficaz que permite a los atacantes propagarse rápidamente por la red y desplegar más cargas útiles».

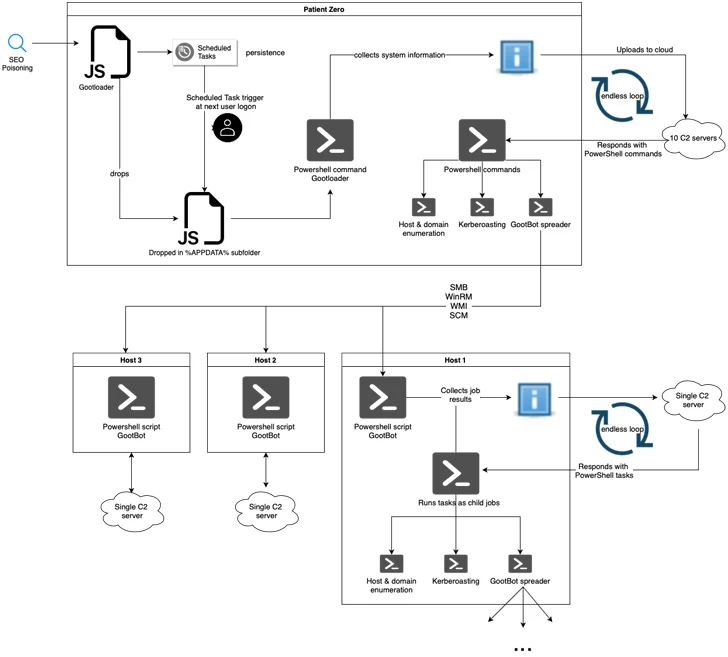

GootLoader, como su nombre lo indica, es un malware capaz de descargar malware de siguiente etapa después de atraer a víctimas potenciales mediante tácticas de envenenamiento de optimización de motores de búsqueda (SEO). Está vinculado a un actor de amenazas rastreado como Hive0127 (también conocido como UNC2565).

El uso de GootBot apunta a un cambio táctico, con el implante descargado como una carga útil después de una infección de Gootloader en lugar de marcos post-explotación como CobaltStrike».

Descrito como un script de PowerShell ofuscado, GootBot está diseñado para conectarse a un sitio de WordPress comprometido para comando y control y recibir más comandos.

Para complicar aún más las cosas, está el uso de un servidor C2 codificado único para cada muestra de GootBot depositada, lo que dificulta el bloqueo del tráfico malicioso.

«Las campañas observadas actualmente aprovechan búsquedas envenenadas de SEO para temas como contratos, formularios legales u otros documentos relacionados con el negocio, dirigiendo a las víctimas a sitios comprometidos diseñados para parecer foros legítimos donde se les engaña para que descarguen la carga útil inicial como un archivo de almacenamiento. » dijeron los investigadores.

El archivo de almacenamiento incorpora un archivo JavaScript ofuscado que, tras la ejecución, recupera otro archivo JavaScript que se activa mediante una tarea programada para lograr persistencia.

En la segunda etapa, JavaScript está diseñado para ejecutar un script de PowerShell para recopilar información del sistema y exfiltrarla a un servidor remoto, que, a su vez, responde con un script de PowerShell que se ejecuta en un bucle infinito y permite al actor de la amenaza distribuir varias cargas útiles. .

Esto incluye GootBot, que se comunica con su servidor C2 cada 60 segundos para buscar tareas de PowerShell para su ejecución y transmitir los resultados de la ejecución al servidor en forma de solicitudes HTTP POST.

Algunas de las otras capacidades de GootBot van desde el reconocimiento hasta la realización de movimientos laterales por el entorno, ampliando efectivamente la escala del ataque.

«El descubrimiento de la variante Gootbot pone de relieve hasta dónde llegarán los atacantes para evadir la detección y operar de forma sigilosa», dijeron los investigadores. «Este cambio en los TTP y las herramientas aumenta el riesgo de que se produzcan etapas posteriores a la explotación exitosas, como la actividad de los afiliados de ransomware vinculados a GootLoader».

Fuente y redacción: thehackernews.com