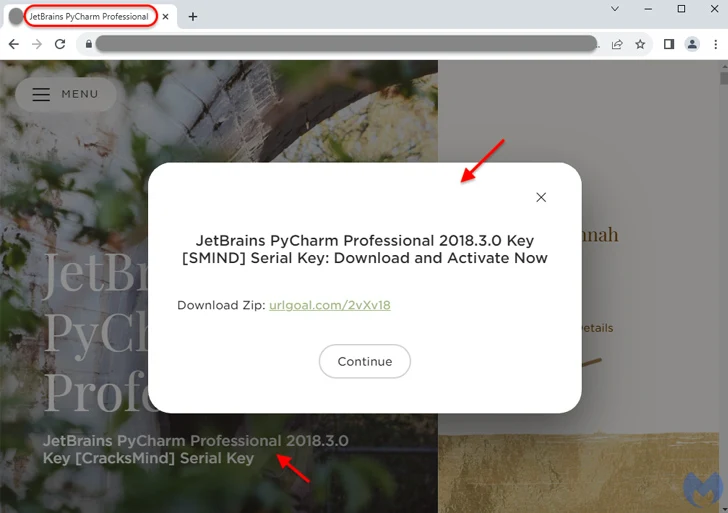

Se ha observado una nueva campaña de publicidad maliciosa que aprovecha un sitio web comprometido para promover versiones falsas de PyCharm en los resultados de búsqueda de Google aprovechando los anuncios dinámicos de búsqueda.

«Sin que el propietario del sitio lo supiera, uno de sus anuncios se creó automáticamente para promocionar un programa popular para los desarrolladores de Python, y era visible para las personas que lo buscaban en Google», dijo en un informe Jérôme Segura, director de inteligencia de amenazas de Malwarebytes .

«Las víctimas que hicieron clic en el anuncio fueron dirigidas a una página web pirateada con un enlace para descargar la aplicación, que resultó instalar más de una docena de programas maliciosos diferentes».

El sitio web infectado en cuestión es un portal en línea anónimo que se especializa en la planificación de bodas, al que se le había inyectado malware para ofrecer enlaces falsos al software PyCharm.

Según Malwarebytes, los objetivos se dirigen al sitio web mediante anuncios dinámicos de búsqueda, una oferta publicitaria de Google que utiliza programáticamente el contenido del sitio para personalizar anuncios dirigidos según los términos de búsqueda.

«Cuando alguien busca en Google términos estrechamente relacionados con los títulos y frases de uso frecuente en su sitio web, Google Ads utilizará estos títulos y frases para seleccionar una página de destino de su sitio web y generar un título claro y relevante para su anuncio», dijo Google. explica en su documentación de soporte.

Como resultado, un actor de amenazas con capacidad para alterar el contenido del sitio web también podría convertir las campañas publicitarias en una herramienta lucrativa para el abuso, ofreciendo efectivamente a los usuarios de la Búsqueda de Google anuncios que pueden resultar en un comportamiento no deseado.

«Lo que sucedió aquí es que Google Ads generó dinámicamente este anuncio a partir de la página pirateada, lo que convierte al propietario del sitio web en un intermediario involuntario y una víctima que paga por su propio anuncio malicioso», explicó Segura.

El desarrollo se produce cuando Akamai detalló la infraestructura detrás de una sofisticada campaña de phishing dirigida a sitios hoteleros y sus clientes.

«La campaña es una amenaza global, con una cantidad notable de tráfico DNS visto en Suiza, Hong Kong y Canadá», dijo la compañía .

«Aunque inicialmente se pensó que la campaña había estado activa solo desde septiembre de 2023, el registro de dominio muestra que los nombres de dominio se registraron y consultaron ya en junio de 2023».

Fuente y redacción: thehackernews.com