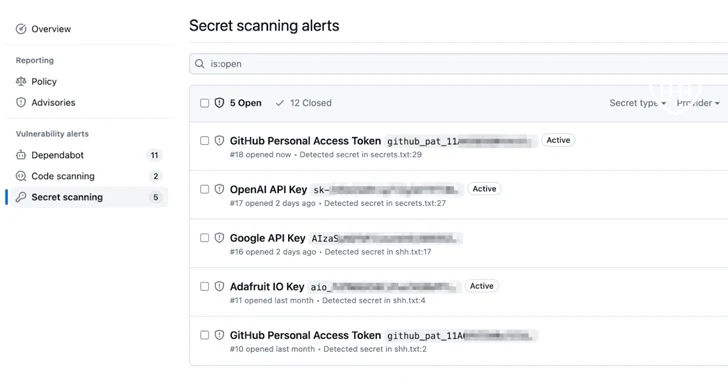

GitHub ha anunciado una mejora en su función de escaneo de secretos que extiende las comprobaciones de validez a servicios populares como Amazon Web Services (AWS), Microsoft, Google y Slack.

Las comprobaciones de validez, introducidas por la filial de Microsoft a principios de este año, alertan a los usuarios sobre si los tokens expuestos encontrados por el escaneo de secretos están activos, lo que permite medidas de corrección efectivas. Se habilitó por primera vez para los tokens de GitHub.

El servicio de alojamiento de código y control de versiones basado en la nube dijo que tiene la intención de admitir más tokens en el futuro.

Para alternar la configuración, los propietarios de empresas u organizaciones y los administradores de repositorios pueden dirigirse a Configuración > Seguridad y análisis de código > Análisis de secretos y marcar la opción «Verificar automáticamente si un secreto es válido enviándolo al socio correspondiente».

A principios de este año, GitHub también amplió las alertas de escaneo de secretos para todos los repositorios públicos y anunció la disponibilidad de la protección push para ayudar a los desarrolladores y mantenedores a proteger de manera proactiva su código mediante el escaneo de secretos altamente identificables antes de que se envíen.

El desarrollo se produce cuando Amazon presentó una vista previa de los requisitos mejorados de protección de cuentas que obligarán a los usuarios privilegiados (también conocidos como usuarios raíz) de una cuenta de AWS Organization a activar la autenticación multifactor (MFA) a partir de mediados de 2024.

«MFA es una de las formas más simples y efectivas de mejorar la seguridad de las cuentas, ya que ofrece una capa adicional de protección para ayudar a evitar que personas no autorizadas obtengan acceso a los sistemas o datos», dijo Steve Schmidt, director de seguridad de Amazon.

Los métodos de MFA débiles o mal configurados también encontraron un lugar entre las 10 configuraciones erróneas de red más comunes, según un nuevo aviso conjunto emitido por la Agencia de Seguridad Nacional de los Estados Unidos (NSA) y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA).

«Algunas formas de MFA son vulnerables al phishing, al ‘push bombing’, a la explotación de las vulnerabilidades del protocolo Signaling System 7 (SS7) y/o a las técnicas de ‘SIM swap'», dijeron las agencias.

«Estos intentos, si tienen éxito, pueden permitir que un actor de amenazas obtenga acceso a las credenciales de autenticación de MFA o eluda MFA y acceda a los sistemas protegidos por MFA».

Las otras configuraciones erróneas de ciberseguridad prevalentes son las siguientes:

- Configuraciones predeterminadas de software y aplicaciones

- Separación incorrecta del privilegio de usuario/administrador

- Supervisión insuficiente de la red interna

- Falta de segmentación de la red

- Mala gestión de parches

- Derivación de los controles de acceso al sistema

- Listas de control de acceso (ACL) insuficientes en recursos compartidos de red y servicios

- Mala higiene de las credenciales

- Ejecución de código sin restricciones

Como mitigaciones, se recomienda que las organizaciones eliminen las credenciales predeterminadas y protejan las configuraciones; deshabilitar los servicios no utilizados e implementar controles de acceso; priorizar la aplicación de parches; Audite y supervise las cuentas y privilegios administrativos.

También se ha instado a los proveedores de software a que implementen principios de seguridad por diseño, utilicen lenguajes de programación seguros para la memoria siempre que sea posible, eviten incrustar contraseñas predeterminadas, proporcionen registros de auditoría de alta calidad a los clientes sin cargo adicional y exijan métodos de MFA resistentes al phishing.

«Estas configuraciones erróneas ilustran (1) una tendencia de debilidades sistémicas en muchas grandes organizaciones, incluidas aquellas con posturas cibernéticas maduras, y (2) la importancia de que los fabricantes de software adopten principios de seguridad por diseño para reducir la carga de los defensores de la red», señalaron las agencias.

Fuente y redacción: underc0de.org