Los delincuentes informáticos están utilizando un nuevo truco que consiste en utilizar fuentes de tamaño «cero pixels» en los correos electrónicos para que los emails maliciosos parezcan escaneados de forma segura por las herramientas de seguridad de Microsoft Outlook.

Aunque la técnica de phishing ZeroFont se ha utilizado en el pasado, esta es la primera vez que se documenta su uso de esta manera.

En un nuevo informe del analista de ISC Sans, Jan Kopriva, el investigador advierte que este truco podría marcar una gran diferencia en la efectividad de las operaciones de phishing, y los usuarios deben ser conscientes de su existencia y uso en la naturaleza.

Ataques de «fuente cero»

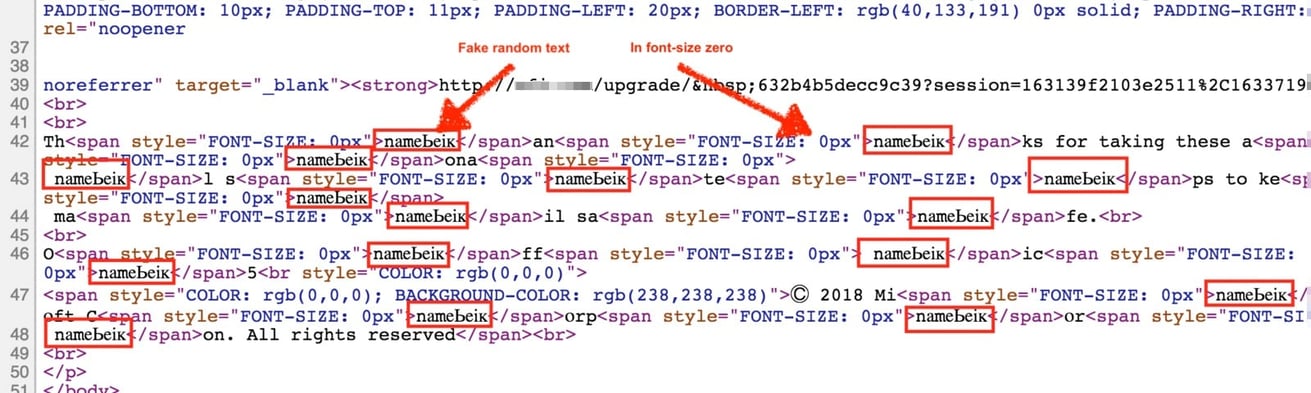

El método de ataque ZeroFont, documentado por primera vez por Avanan en 2018, es una técnica de phishing que explota fallas en la forma en que la IA y los sistemas de procesamiento del lenguaje natural (NLP) en las plataformas de seguridad del correo electrónico analizan el texto.

Implica insertar palabras o caracteres ocultos en los correos electrónicos estableciendo el tamaño de fuente en cero, haciendo que el texto sea invisible para los objetivos humanos y, al mismo tiempo, manteniéndolo legible mediante algoritmos de PNL.

Este ataque tiene como objetivo evadir los filtros de seguridad mediante la inserción de términos invisibles y benignos que se mezclan con contenido visible sospechoso, distorsionando la interpretación que hace la IA del contenido y el resultado de los controles de seguridad.

En su informe de 2018, Avanan advirtió que ZeroFont eludió la Protección avanzada contra amenazas (ATP) de Office 365 de Microsoft incluso cuando los correos electrónicos contenían palabras clave maliciosas conocidas.

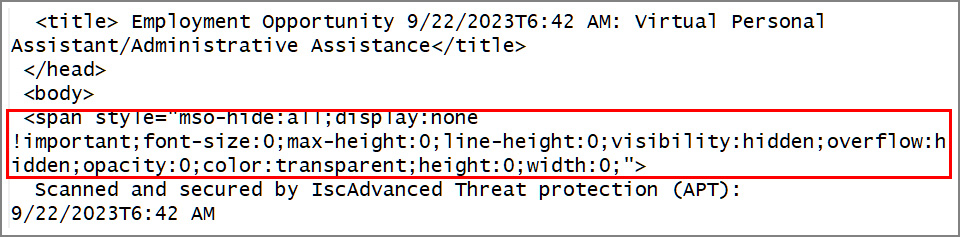

<span style="mso-hide:all;display:none !important;font-size:0;max-height:0;line-height:0;visibility:hidden;

overflow:hidden;opacity:0;color:transparent;height:0;width:0;">

Scanned and secured by IscAdvanced Threat protection (APT): 9/22/2023T6:42 AM

</span>Análisis falsos de AVs

En un nuevo correo electrónico de phishing visto por Kopriva, un actor de amenazas utiliza el ataque ZeroFont para manipular las vistas previas de mensajes en clientes de correo electrónico ampliamente utilizados, como Microsoft Outlook. Específicamente, el correo electrónico en cuestión mostraba un mensaje diferente en la lista de correo electrónico de Outlook que en el panel de vista previa.

Como puede verse, el panel de lista de correo electrónico dice «Escaneado y protegido por Isc®Advanced Threat Protection (APT): 22/9/2023T6:42 AM», mientras que el comienzo del correo electrónico en el panel de vista previa/lectura muestra «Trabajo Oferta | Oportunidad de Empleo».

Esta discrepancia se logra aprovechando ZeroFont para ocultar el mensaje de análisis de seguridad falso al comienzo del correo electrónico de phishing, de modo que aunque no sea visible para el destinatario, Outlook aún lo captura y lo muestra como una vista previa en el panel de lista de correo electrónico.

El objetivo es inculcar una falsa sensación de legitimidad y seguridad en el destinatario. Al presentar un mensaje engañoso de análisis de seguridad, aumenta la probabilidad de que el objetivo abra el mensaje e interactúe con su contenido.

Es posible que Outlook no sea el único cliente de correo electrónico que toma la primera parte de un correo electrónico para obtener una vista previa del mensaje sin comprobar si el tamaño de fuente es válido, por lo que también se recomienda estar atentos a los usuarios de otro software.

Fuente y redacción: segu-info.com.ar