Una versión actualizada de un troyano bancario para Android llamado Xenomorph ha puesto su punto de mira en más de 35 instituciones financieras de EE.UU.

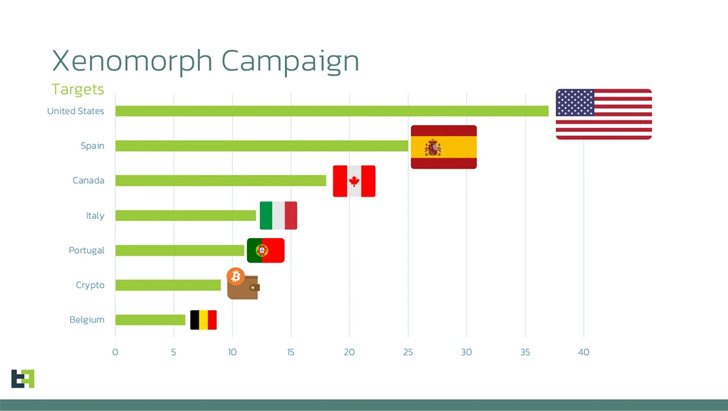

La campaña, según la firma de seguridad holandesa ThreatFabric, aprovecha páginas web de phishing diseñadas para incitar a las víctimas a instalar aplicaciones maliciosas de Android dirigidas a una lista más amplia de aplicaciones que sus predecesoras. Algunos de los otros países destacados objetivo son España, Canadá, Italia y Bélgica.

«Esta nueva lista agrega docenas de nuevas superposiciones para instituciones de Estados Unidos, Portugal y múltiples billeteras criptográficas, siguiendo una tendencia que ha sido consistente entre todas las familias de malware bancario en el último año», dijo la compañía en un análisis publicado el lunes .

Xenomorph es una variante de otro malware bancario llamado Alien que surgió por primera vez en 2022. Más tarde ese año, el malware financiero se propagó a través de un nuevo cuentagotas denominado BugDrop , que eludió las funciones de seguridad de Android 13.

Una versión posterior detectada a principios de marzo incluía funciones para realizar fraudes utilizando lo que se conoce como Sistema de Transferencia Automática (ATS).

La característica permite a sus operadores, llamados Hadoken Security, tomar control total sobre el dispositivo abusando de los privilegios de accesibilidad de Android y transfiriendo fondos ilícitamente desde el dispositivo comprometido a una cuenta controlada por el actor.

El malware también aprovecha los ataques de superposición para robar información confidencial, como credenciales y números de tarjetas de crédito, mostrando pantallas de inicio de sesión falsas encima de las aplicaciones bancarias objetivo. Las superposiciones se recuperan de un servidor remoto en forma de una lista de URL.

En otras palabras, el marco ATS permite extraer automáticamente credenciales, acceder a información del saldo de la cuenta, iniciar transacciones, obtener tokens MFA de aplicaciones de autenticación y realizar transferencias de fondos, todo sin necesidad de intervención humana.

«Los actores han puesto mucho esfuerzo en módulos que admitan dispositivos Samsung y Xiaomi», dijeron los investigadores. «Esto tiene sentido, considerando que estos dos combinados representan aproximadamente el 50% de toda la cuota de mercado de Android».

Algunas de las nuevas capacidades agregadas a las últimas versiones de Xenomorph incluyen una función «antisueño» que evita que la pantalla del teléfono se apague mediante la creación de una notificación push activa, una opción para simular un simple toque en una coordenada de pantalla específica y hacerse pasar por otra aplicación. utilizando una función de «imitación».

Como forma de evitar la detección durante largos períodos de tiempo, el malware oculta su icono en el iniciador de la pantalla de inicio durante la instalación. El abuso de los servicios de accesibilidad le permite además otorgarse todos los permisos que necesita para ejecutarse sin obstáculos en un dispositivo comprometido.

Las versiones anteriores del troyano bancario se han hecho pasar por aplicaciones y utilidades legítimas en Google Play Store. Pero la última ola de ataques observada a mediados de agosto de 2023 cambia el modus operandi al distribuir las aplicaciones a través de sitios falsificados que ofrecen actualizaciones del navegador Chrome.

En una señal de que los actores de amenazas están apuntando a múltiples sistemas operativos, la investigación encontró que la infraestructura de alojamiento de carga útil también se está utilizando para servir malware ladrón de Windows como Lumma C2 y RisePro , así como un cargador de malware conocido como Private Loader .

«Xenomorph mantiene su estatus como un malware bancario para Android extremadamente peligroso, presentando un motor ATS muy versátil y potente, con múltiples módulos ya creados, con la idea de soportar dispositivos de múltiples fabricantes», dijo ThreatFabric.

Fuente y redacción: thehackernews.com