La empresa de ciberseguridad Trend Micro ha lanzado parches y revisiones para abordar una falla de seguridad crítica en las soluciones Apex One y Worry-Free Business Security para Windows que ha sido explotada activamente en ataques del mundo real.

Registrado como CVE-2023-41179 (puntuación CVSS: 9,1), se relaciona con un módulo de desinstalación de antivirus de terceros que se incluye junto con el software. La lista completa de productos afectados es la siguiente:

- Apex One: versión 2019 (local), corregida en SP1 parche 1 (B12380)

- Apex One como servicio: solucionado en SP1 parche 1 (B12380) y versión del agente 14.0.12637

- Worry-Free Business Security: versión 10.0 SP1, corregida en el parche 2495 de 10.0 SP1

- Servicios de seguridad empresarial sin preocupaciones: solucionado el 31 de julio de 2023, versión de mantenimiento mensual

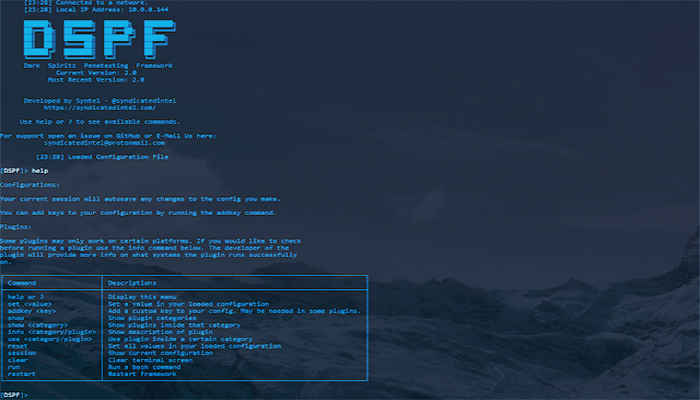

Trend Micro dijo que una explotación exitosa de la falla podría permitir a un atacante manipular el componente para ejecutar comandos arbitrarios en una instalación afectada. Sin embargo, requiere que el adversario ya tenga acceso a la consola administrativa en el sistema de destino.

La compañía también advirtió que ha «observado al menos un intento activo de explotación potencial de esta vulnerabilidad en la naturaleza», por lo que es esencial que los usuarios actúen rápidamente para aplicar los parches.

Como solución alternativa, se recomienda que los clientes limiten el acceso a la consola de administración del producto a redes confiables.

CISA agrega nueve fallas al catálogo KEV

El desarrollo se produce cuando la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó nueve fallas a su catálogo de Vulnerabilidades Explotadas Conocidas ( KEV ), citando evidencia de explotación activa en la naturaleza.

- CVE-2014-8361 (puntuación CVSS: N/A): vulnerabilidad de validación de entrada incorrecta del SDK de Realtek

- CVE-2017-6884 (puntuación CVSS: 8,8): vulnerabilidad de inyección de comandos en enrutadores Zyxel EMG2926

- CVE-2021-3129 (puntuación CVSS: 9,8): vulnerabilidad de carga de archivos de Laravel Ignition

- CVE-2022-22265 (puntuación CVSS: 7,8): vulnerabilidad de uso después de la liberación de dispositivos móviles Samsung

- CVE-2022-31459 (puntuación CVSS: 6,5): Owl Labs encuentra la vulnerabilidad de fuerza de cifrado inadecuada de Owl

- CVE-2022-31461 (puntuación CVSS: 6,5): Owl Labs encuentra que Owl falta autenticación por vulnerabilidad de función crítica

- CVE-2022-31462 (puntuación CVSS: 8,8): Owl Labs cumple con la vulnerabilidad del uso de credenciales codificadas por parte de Owl

- CVE-2022-31463 (puntuación CVSS: 7,1): Owl Labs soluciona la vulnerabilidad de autenticación incorrecta de Owl

- CVE-2023-28434 (puntuación CVSS: 8,8): vulnerabilidad de omisión de la función de seguridad MinIO

Vale la pena señalar que una quinta falla que afecta a Owl Labs Meeting Owl (CVE-2022-31460, puntuación CVSS: 7.4), un caso de credenciales codificadas, se agregó previamente al catálogo KEV el 8 de junio de 2022, apenas unos días después de Modzero. reveló detalles de las fallas.

«Al explotar las vulnerabilidades […], un atacante puede encontrar dispositivos registrados, sus datos y propietarios en todo el mundo», afirmó entonces la consultora de seguridad suiza .

«Los atacantes también pueden acceder a capturas de pantalla confidenciales de pizarras blancas o utilizar el Owl para acceder a la red del propietario. La protección PIN, que protege al Owl contra el uso no autorizado, puede ser eludida por un atacante mediante (al menos) cuatro métodos diferentes».

Lo que es aún más preocupante es que usuarios arbitrarios pueden convertir los dispositivos en puertas de enlace de redes inalámbricas fraudulentas a una red corporativa local de forma remota a través de Bluetooth y pueden abusar de ellos para que actúen como una puerta trasera a las redes locales de los propietarios. Actualmente no se sabe cómo se explotan estas vulnerabilidades en la naturaleza.

La debilidad de seguridad que afecta a MinIO ha sido objeto de abuso en los últimos meses, y Security Joes reveló que un actor de amenazas anónimo lo está explotando junto con CVE-2023-28432 (puntuación CVSS: 7,5) para lograr la ejecución de código no autorizado en servidores susceptibles y dejar de seguir. -en cargas útiles.

Fuente y redacción: thehackernews.com