El Departamento de Justicia de Estados Unidos anunció una operación multinacional que involucra acciones en Estados Unidos, Francia, Alemania, Países Bajos y el Reino Unido para desmantelar la botnet y el malware conocido como Qakbot y derribar su infraestructura. Las autoridades incautaron 52 servidores que daban respaldo a las operaciones de Qakbot, así como 8,6 millones de dólares en criptomonedas.

Más allá de simplemente derribar la columna vertebral de la operación, el FBI comenzó a interceptar activamente el tráfico de la botnet y a «ordenar» a las máquinas infectadas que desinstalaran el malware:

Para interrumpir la botnet, el FBI pudo redirigir el tráfico de la botnet Qakbot hacia y a través de servidores controlados por el FBI, que a su vez ordenó a las computadoras infectadas en los Estados Unidos y otros lugares que descargaran un archivo creado por las fuerzas del orden que desinstalaría el malware Qakbot.

Como parte de la operación, el FBI solicitó el apoyo de Have I Been Pwned (HIBP) para ayudar a notificar a las víctimas afectadas sobre su exposición al malware. La empresa brindó un soporte similar en 2021 con la botnet Emotet, aunque esta vez con un total de 6,43 millones de direcciones de correo electrónico afectadas.

«El equipo de la Operación ‘Duck Hunt’ utilizó su experiencia en ciencia y tecnología, pero también confió en su ingenio y pasión para identificar y paralizar Qakbot, una red de bots altamente estructurada y de múltiples capas que literalmente estaba alimentando la cadena de suministro global de delitos cibernéticos», dijo Donald Alway, subdirector a cargo de la oficina local del FBI en Los Ángeles.

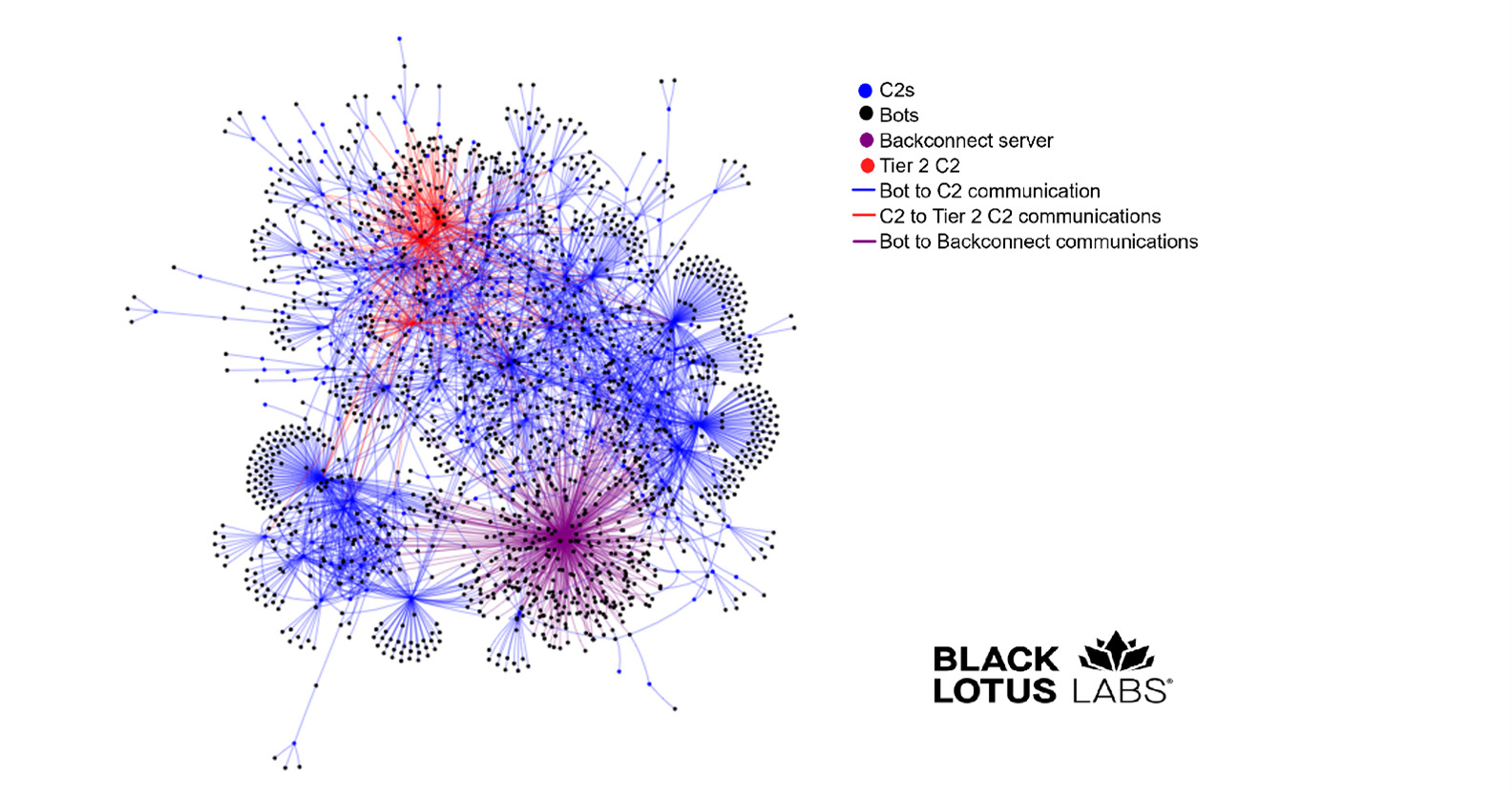

El malware Qakbot infectó a más de 700.000 víctimas, facilitó implementaciones de ransomware y causó daños por valor de cientos de millones de dólares. El código malicioso Qakbot se está eliminando de las computadoras víctimas, evitando que cause más daño. Departamento de Justicia hackeó la infraestructura de Qakbot, lanzó una campaña agresiva para desinstalar el malware de las computadoras de las víctimas en los Estados Unidos y en todo el mundo, y confiscó 8,6 millones de dólares en fondos extorsionados.

La acción representa la mayor interrupción financiera y técnica liderada por Estados Unidos de una infraestructura de botnet aprovechada por ciberdelincuentes para cometer ransomware, fraude financiero y otras actividades delictivas cibernéticas.

Ahora todos estos se pueden buscar en HIBP, aunque el incidente está marcado como «sensible», por lo que primero deberá verificar que controla la dirección de correo electrónico a través del servicio de notificación, o puede buscar cualquier dominio que controle a través de la función de búsqueda de dominio.

Además, las contraseñas del malware se podrán buscar en breve en el servicio Pwned Passwords, que se puede comprobar en línea o mediante la API. Actualmente, Pwned Passwords se solicita 5 mil quinientos millones de veces cada mes para ayudar a las organizaciones a evitar que las personas utilicen contraseñas comprometidas conocidas.

La orientación para quienes se vieron afectados por este incidente es la misma que se brindó después de incidentes de malware anteriores:

- Mantenga el software de seguridad, como el antivirus, actualizado con las definiciones actuales.

- Si está reutilizando contraseñas en todos los servicios, obtenga un administrador de contraseñas y cámbielas para que sean seguras y únicas.

- Habilite la autenticación multifactor cuando sea compatible, al menos para sus servicios más importantes (correo electrónico, banca, redes sociales, etc.)

- Para los administradores con usuarios afectados, CISA tiene un informe que explica el malware con más detalle, incluidos enlaces a las reglas de YARA para ayudar a identificar la presencia del malware dentro de su red.

Fuente y redacción: thehackernews.com