Cada vez hay más pruebas de que el ransomware Akira apunta a los productos Cisco VPN (red privada virtual) como un vector de ataque para violar las redes corporativas, robar y, finalmente, cifrar datos.

Akira ransomware es una operación de ransomware relativamente nueva lanzada en marzo de 2023 , y el grupo luego agregó un cifrador de Linux para apuntar a las máquinas virtuales VMware ESXi.

Las soluciones VPN de Cisco se adoptan ampliamente en muchas industrias para proporcionar una transmisión de datos cifrada y segura entre los usuarios y las redes corporativas, que suelen utilizar los empleados que trabajan de forma remota.

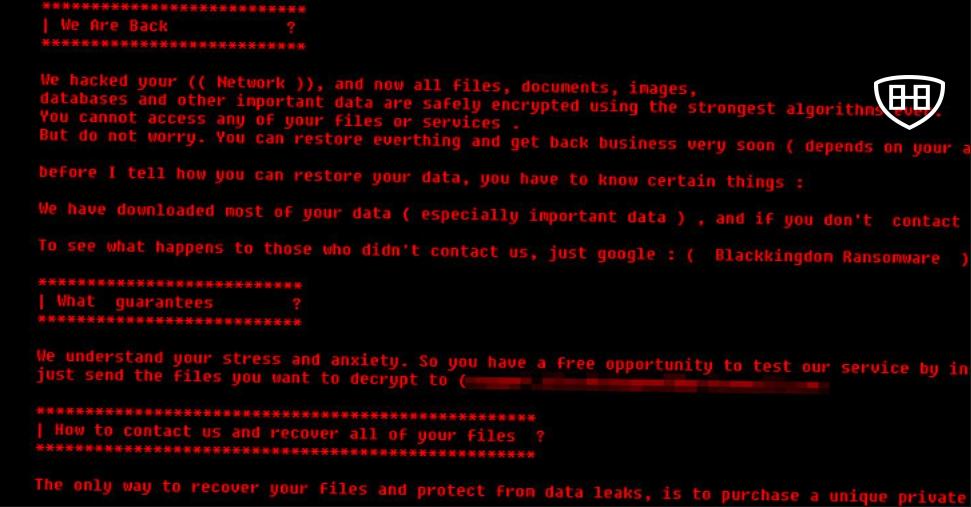

Según se informa, Akira ha estado utilizando cuentas VPN de Cisco comprometidas para violar las redes corporativas sin necesidad de colocar puertas traseras adicionales o configurar mecanismos de persistencia que podrían delatarlas.

Akira apunta a las VPN de Cisco

Sophos notó por primera vez el abuso de cuentas VPN por parte de Akira en mayo, cuando los investigadores afirmaron que la pandilla de ransomware violó una red usando «acceso VPN usando autenticación de un solo factor».

Sin embargo, un respondedor de incidentes, conocido como ‘Aura’, compartió más información en Twitter sobre cómo respondieron a múltiples incidentes de Akira que se llevaron a cabo utilizando cuentas VPN de Cisco que no estaban protegidas por autenticación multifactor.

En una conversación con BleepingComputer, Aura declaró que debido a la falta de inicio de sesión en Cisco ASA, no estaba claro si Akira utilizó la fuerza bruta para obtener las credenciales de la cuenta VPN o si las compró en los mercados de la web oscura.

Un informe de SentinelOne compartido de forma privada con BleepingComputer y centrado en el mismo método de ataque presenta la posibilidad de que Akira explote una vulnerabilidad desconocida en el software VPN de Cisco que podría eludir la autenticación en ausencia de MFA.

SentinelOne encontró evidencia de que Akira usa puertas de enlace VPN de Cisco en datos filtrados publicados en la página de extorsión del grupo y observó rasgos relacionados con VPN de Cisco en al menos ocho casos, lo que indica que esto es parte de una estrategia de ataque en curso por parte de la banda de ransomware.

Acceso remoto a RustDesk

Además, los analistas de SentinelOne observaron que Akira usaba la herramienta de acceso remoto de código abierto RustDesk para navegar por redes comprometidas, lo que los convirtió en el primer grupo de ransomware conocido por abusar del software.

Debido a que RustDesk es una herramienta legítima, es poco probable que su presencia genere alarmas, por lo que puede ofrecer acceso remoto sigiloso a las computadoras violadas.

Otros beneficios que surgen del uso de RustDesk incluyen:

- Operación multiplataforma en Windows, macOS y Linux, cubriendo el rango completo de objetivos de Akira.

- Las conexiones P2P están encriptadas y, por lo tanto, es menos probable que las herramientas de monitoreo de tráfico de red las marquen.

- Admite la transferencia de archivos, lo que puede facilitar la filtración de datos, optimizando el conjunto de herramientas de Akira.

Otros TTP observados por SentinelOne en los últimos ataques de Akira incluyen el acceso y la manipulación de la base de datos SQL, la desactivación de firewalls y la activación de RDP, la desactivación de la protección LSA y la desactivación de Windows Defender.

Estos cambios no tan sutiles se realizan después de que los atacantes establecen su presencia en el entorno y están listos para pasar a las fases finales de su ataque.

A fines de junio de 2023, Avast lanzó un descifrador gratuito para el ransomware Akira. Sin embargo, los actores de amenazas han reparado sus codificadores desde entonces, y la herramienta de Avast solo ayudará a las víctimas de versiones anteriores.

Fuente y redacción: bleepingcomputer.com