Los usuarios de América Latina (LATAM) son el objetivo de un malware financiero llamado JanelaRAT que es capaz de capturar información confidencial de los sistemas Microsoft Windows comprometidos.

«JanelaRAT apunta principalmente a datos financieros y de criptomonedas de bancos e instituciones financieras de LATAM», dijeron Gaetano Pellegrino y Sudeep Singh, investigadores de Zscaler ThreatLabz, y agregaron que «abusa de técnicas de carga lateral de DLL de fuentes legítimas (como VMWare y Microsoft) para evadir la detección de puntos finales».

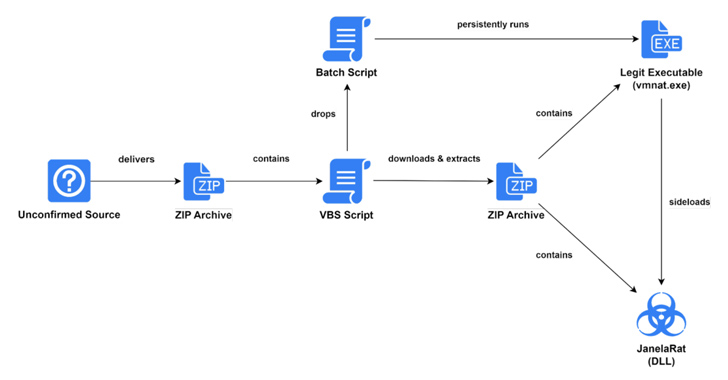

El punto de partida exacto de la cadena de infección no está claro, pero la compañía de seguridad cibernética, que descubrió la campaña en junio de 2023, dijo que el vector desconocido se usa para entregar un archivo ZIP que contiene un script de Visual Basic.

El VBScript está diseñado para obtener un segundo archivo ZIP del servidor de los atacantes, así como para soltar un archivo por lotes utilizado para establecer la persistencia del malware.

El archivo ZIP está repleto de dos componentes, la carga útil de JanelaRAT y un ejecutable legítimo (identity_helper.exe o vmnat.exe) que se utiliza para iniciar el primero mediante la carga lateral de DLL.

JanelaRAT, por su parte, emplea el cifrado de cadenas y pasa a un estado inactivo cuando es necesario para evitar el análisis y la detección. También es una variante muy modificada de BX RAT, que se descubrió por primera vez en 2014.

Una de las nuevas incorporaciones al troyano es su capacidad para capturar títulos de Windows y enviarlos a los atacantes, pero no antes de registrar el host recién infectado con el servidor de comando y control (C2). Otras características de JanelaRAT le permiten rastrear las entradas del mouse, registrar las pulsaciones de teclas, tomar capturas de pantalla y recolectar metadatos del sistema.

«JanelaRAT se envía con solo un subconjunto de las características que ofrece BX RAT», dijeron los investigadores. «El desarrollador de JanelaRAT no importó la funcionalidad de ejecución de comandos de shell, ni las funcionalidades de manipulación de archivos y procesos».

Un análisis más detallado del código fuente ha revelado la presencia de varias cadenas en portugués, lo que indica que el autor está familiarizado con el idioma.

Los enlaces a LATAM provienen de referencias a organizaciones que operan en las verticales de banca y finanzas descentralizadas y el hecho de que el VBScript se carga en VirusTotal se originó en Chile, Colombia y México.

«El uso de troyanos de acceso remoto (RAT) básicos originales o modificados es común entre los actores de amenazas que operan en la región de LATAM «, dijeron los investigadores. «El enfoque de JanelaRAT en la recopilación de datos financieros de LATAM y su método de extracción de títulos de ventana para la transmisión subraya su naturaleza específica y sigilosa».

Fuente y redacción: thehackernews.com