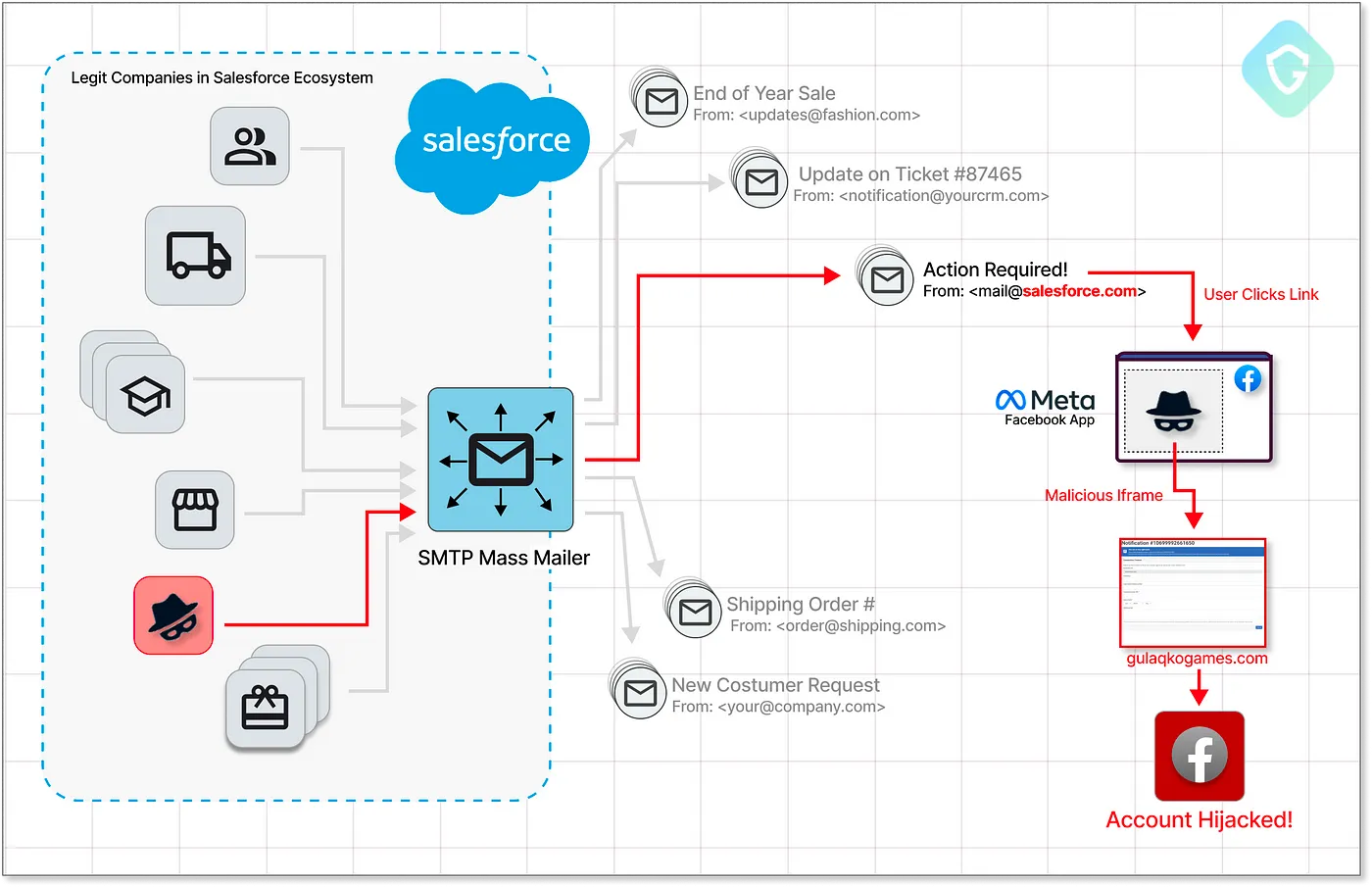

Se ha observado una sofisticada campaña de phishing en Facebook que explota una falla Zero-Day en los servicios de correo electrónico de Salesforce, lo que permite a los actores de amenazas crear mensajes de phishing dirigidos utilizando el dominio y la infraestructura de la empresa.

«Estas campañas de phishing evaden hábilmente los métodos de detección convencionales al encadenar la vulnerabilidad de Salesforce y las peculiaridades heredadas en la plataforma de juegos web de Facebook», dijeron los investigadores de Guardio Labs, Oleg Zaytsev y Nati Tal.

Los mensajes de correo electrónico se hacen pasar por Meta, mientras se envían desde una dirección de correo electrónico con un dominio «@salesforce.com». Buscan engañar a los destinatarios para que hagan clic en un enlace afirmando que sus cuentas de Facebook están siendo objeto de una «investigación exhaustiva debido a sospechas de suplantación de identidad».

El objetivo es dirigir a los usuarios a una página de inicio no autorizada que está diseñada para capturar las credenciales de la cuenta de la víctima y los códigos de autenticación de dos factores (2FA). Lo que hace que el ataque sea notable es que el kit de phishing está alojado como un juego en la plataforma de aplicaciones de Facebook usando el dominio apps.facebook[.]com.

Por lo tanto, es obvio por qué hemos visto este correo electrónico deslizándose a través de los mecanismos tradicionales antispam y antiphishing. Incluye enlaces legítimos (a facebook.com) y se envía desde una dirección de correo electrónico legítima de @salesforce.com, uno de los principales proveedores de CRM del mundo.

«Esto activa el flujo de verificación que envía el correo electrónico a esta dirección de enrutamiento, y termina como una nueva tarea en nuestro sistema», dijeron los investigadores, y señalaron que conduce a un escenario en el que se puede verificar una dirección de correo electrónico de salesforce.com simplemente haciendo clic en en el enlace que acompaña a la solicitud para agregar la dirección controlada por el actor.

«A partir de aquí, simplemente continúa y crea cualquier tipo de esquema de phishing, incluso dirigido directamente a los clientes de Salesforce con este tipo de correos electrónicos. Y lo anterior terminará en la bandeja de entrada de la víctima, sin pasar por los mecanismos antispam y antiphishing, e incluso marcado como Importante por Google».

Tras la divulgación responsable el 28 de junio de 2023, Salesforce abordó el Zero-Day a partir del 28 de julio de 2023 con nuevas comprobaciones que impiden el uso de direcciones de correo electrónico del dominio @salesforce.com.

Esto se produce cuando Cofense advirtió sobre una mayor actividad de phishing que emplea las URL de las páginas móviles aceleradas de Google (AMP) para eludir los controles de seguridad y realizar el robo de credenciales.

«La prevalencia de los ataques de phishing y las estafas sigue siendo alta, y los malos actores prueban continuamente los límites de la infraestructura de distribución de correo electrónico y las medidas de seguridad existentes», dijeron los investigadores. «Un aspecto preocupante de esta batalla en curso es la explotación de servicios aparentemente legítimos, como CRM, plataformas de marketing y espacios de trabajo basados en la nube, para llevar a cabo actividades maliciosas».

Fuente y redacción: segu-info.com.ar