Un análisis más profundo de un malware recientemente descubierto llamado Decoy Dog ha revelado que es una mejora significativa sobre Pupy RAT , un troyano de acceso remoto de código abierto en el que se basa.

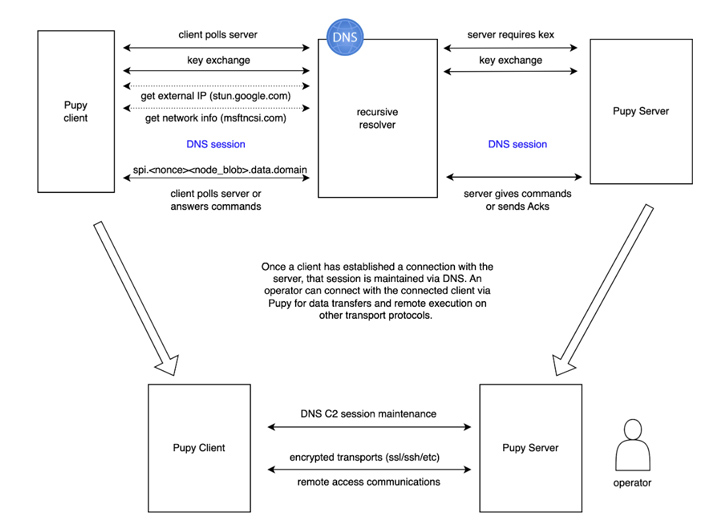

«Decoy Dog tiene un conjunto completo de capacidades poderosas y previamente desconocidas, incluida la capacidad de mover a las víctimas a otro controlador, lo que les permite mantener la comunicación con las máquinas comprometidas y permanecer ocultos durante largos períodos de tiempo», dijo Infoblox en un informe del martes . «Algunas víctimas se han comunicado activamente con un servidor de Decoy Dog durante más de un año».

Otras características nuevas permiten que el malware ejecute código Java arbitrario en el cliente y se conecte a los controladores de emergencia mediante un mecanismo similar a un algoritmo de generación de dominio DNS (DGA) tradicional , con los dominios Decoy Dog diseñados para responder a consultas de DNS reproducidas de clientes violados.

«Decoy Dog ha agregado una funcionalidad que no está disponible en Pupy», dijo a The Hacker News la Dra. Renée Burton, jefa de inteligencia de amenazas de Infoblox. «En particular, tiene un comando que le dice al dispositivo comprometido que deje de hablar con el controlador actual y comience a hablar con otro controlador. Podríamos determinar esto usando un análisis estadístico en las consultas de DNS».

El sofisticado conjunto de herramientas fue descubierto por primera vez por la firma de ciberseguridad a principios de abril de 2023 después de detectar una actividad anómala de señalización de DNS, lo que reveló sus ataques altamente dirigidos contra las redes empresariales.

Los orígenes de Decoy Dog aún no están claros, pero se sospecha que es operado por un puñado de piratas informáticos del estado-nación, que emplean tácticas distintas pero responden a solicitudes entrantes que coinciden con la estructura de comunicación del cliente.

Decoy Dog hace uso del sistema de nombres de dominio ( DNS ) para realizar comando y control (C2). Un punto final comprometido por el malware se comunica y recibe instrucciones de un controlador (es decir, un servidor) a través de consultas de DNS y respuestas de direcciones IP.

Se dice que los actores de amenazas detrás de la operación hicieron ajustes rápidos a su infraestructura de ataque en respuesta a las divulgaciones anteriores, eliminando algunos de los servidores de nombres DNS y registrando nuevos dominios de reemplazo para establecer la persistencia remota.

«En lugar de cerrar su operación, el actor transfirió los clientes comprometidos existentes a los nuevos controladores», señaló Infoblox. «Esta es una respuesta extraordinaria que demuestra que el actor sintió que era necesario mantener el acceso a sus víctimas existentes».

El primer despliegue conocido de Decoy Dog se remonta a fines de marzo o principios de abril de 2022, luego de lo cual se detectaron otros tres grupos bajo el control de diferentes controladores. Hasta la fecha se han detectado un total de 21 dominios de Decoy Dog.

Además, un conjunto de controladores registrados desde abril de 2023 se ha adaptado mediante la incorporación de una técnica de geoperimetraje para limitar las respuestas a las direcciones IP de los clientes a ciertas ubicaciones, con actividad observada limitada a Rusia y Europa del Este.

“La falta de información sobre los sistemas subyacentes de las víctimas y las vulnerabilidades que se explotan hace que Decoy Dog sea una amenaza continua y grave”, dijo Burton. «La mejor defensa contra este malware es el DNS».

«Esperamos que los actores cambien de forma independiente en función de los nuevos informes. Los actores pueden cambiar ciertos aspectos de su C2, por ejemplo, codificaciones, con bastante facilidad, pero otros elementos son difíciles de cambiar y son inherentes a su elección de DNS como mecanismo C2. .»

«La verdadera pregunta es ¿por qué eligieron modificar Pupy para su C2? ¿Qué tiene ese RAT que necesitan o desean para estas operaciones? Hay muchas otras opciones, pero tomaron esta cuando no hay otra conocida». despliegue malicioso de Pupy en el pasado. La forma en que reaccionen a nuestra actualización dependerá de por qué eligieron hacer o usar Decoy Dog en primer lugar».

Fuente y redacción: thehackernews.com