Los investigadores de seguridad cibernética han descubierto un nuevo gusano dirigido a la nube, punto a punto (P2P) llamado P2PInfect que se dirige a las instancias vulnerables de Redis para la explotación de seguimiento.

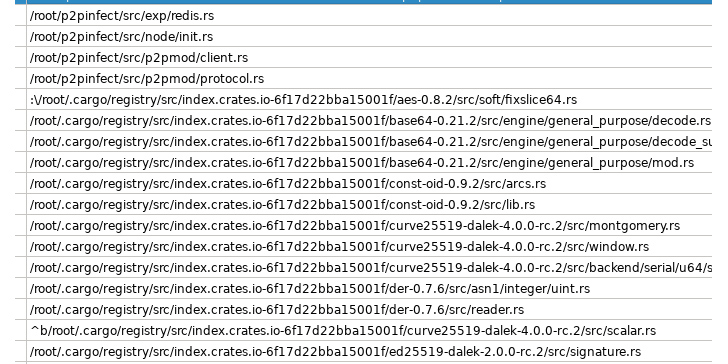

«P2PInfect explota los servidores Redis que se ejecutan en los sistemas operativos Linux y Windows, lo que lo hace más escalable y potente que otros gusanos», dijeron los investigadores de la Unidad 42 de Palo Alto Networks, William Gamazo y Nathaniel Quist . «Este gusano también está escrito en Rust, un lenguaje de programación altamente escalable y compatible con la nube».

Se estima que hasta 934 sistemas Redis únicos pueden ser vulnerables a la amenaza. La primera instancia conocida de P2PInfect se detectó el 11 de julio de 2023.

Una característica notable del gusano es su capacidad para infectar instancias vulnerables de Redis mediante la explotación de una vulnerabilidad crítica de escape del sandbox de Lua, CVE-2022-0543 (puntuación CVSS: 10,0), que se ha explotado anteriormente para distribuir varias familias de malware como Muhstik , Redigo , y HeadCrab durante el último año.

La Unidad 42 le dijo a The Hacker News que no encontró evidencia para conectar P2PInfect con las campañas de Redigo y HeadCrab, citando diferencias en el lenguaje de programación utilizado (Rust vs. Golang) y el método de explotación en sí.

Redigo y HeadCrab «están asociados con el ataque de sincronización del módulo ‘Primario/Secundario’ de Redis», dijo William Gamazo, investigador principal de seguridad de Palo Alto Networks. «Esta técnica se utiliza cuando una instancia de Redis comprometida se mueve de una instancia principal a una instancia secundaria, lo que permite al atacante controlar la instancia comprometida. No creemos que esta técnica de ataque esté asociada correctamente con CVE-2022-0543».

«El ataque P2PInfect está asociado directamente con el escape LUA Sandbox como se describe en CVE-2022-0543, donde el atacante aprovecha la biblioteca LUA para inyectar un script RCE que se ejecutará en el host comprometido. Esto está más relacionado con el exploit Muhstik Sin embargo, tampoco se cree que Muhstik y P2PInfect estén conectados».

Luego, el acceso inicial proporcionado por una explotación exitosa se aprovecha para entregar una carga útil de cuentagotas que establece una comunicación punto a punto (P2P) a una red P2P más grande y obtiene binarios maliciosos adicionales, incluido el software de escaneo para propagar el malware a otros Redis expuestos y anfitriones SSH.

«La instancia infectada luego se une a la red P2P para brindar acceso a las otras cargas útiles a futuras instancias de Redis comprometidas», dijeron los investigadores.

El malware también utiliza un script de PowerShell para establecer y mantener la comunicación entre el host comprometido y la red P2P, ofreciendo acceso persistente a los actores de amenazas. Además, el sabor de Windows de P2PInfect incorpora un componente de Monitor para autoactualizarse y lanzar la nueva versión.

«Como la base de datos en memoria más popular del mundo, no sorprende que las instalaciones de Redis sean con frecuencia el objetivo de los actores de amenazas, y nos complace ver que los investigadores de seguridad cibernética trabajan activamente para encontrar a estos malos actores. Anteriormente hemos visto otro malware creado para aproveche CVE-2022-0543, una vulnerabilidad creada por cómo ciertas versiones de Debian Linux empaquetan el motor Lua para Redis de código abierto». un portavoz de Redis le dijo a The Hacker News.

«El software de Redis Enterprise incluye una versión reforzada del módulo Lua que no es susceptible a esta vulnerabilidad. Como tal, los clientes que ejecutan el software con licencia de Redis Enterprise no están en riesgo de CVE-2022-0543 y P2PInfect. Se recomienda a los usuarios de Redis de código abierto que use distribuciones oficiales disponibles directamente desde redis.io»

No se sabe de inmediato cuál es el objetivo final de la campaña, ya que Unit 42 señaló que no hay evidencia definitiva de cryptojacking a pesar de la presencia de la palabra «minero» en el código fuente del kit de herramientas.

La actividad no se ha atribuido a ningún grupo de actores de amenazas conocido por atacar entornos en la nube como Adept Libra (también conocido como TeamTNT ), Aged Libra (también conocido como Rocke ), Automated Libra (también conocido como PURPLEURCHIN ), Money Libra (también conocido como Kinsing ), Libra devuelta (también conocido como 8220 Gang ), o Thief Libra (también conocido como WatchDog ).

El desarrollo se produce a medida que los activos en la nube mal configurados y vulnerables están siendo descubiertos en cuestión de minutos por malos actores que escanean constantemente Internet para montar ataques sofisticados.

«El gusano P2PInfect parece estar bien diseñado con varias opciones de desarrollo moderno», dijeron los investigadores. «El diseño y la construcción de una red P2P para llevar a cabo la autopropagación de malware no es algo que se vea comúnmente dentro del panorama de las amenazas de criptojacking o la orientación a la nube».

Fuente y redacción: thehackernews.com