Los notorios delincuentes informáticos respaldados por el estado de Corea del Norte, conocidos como Lazarus Group, ahora tienen como objetivo los servidores web vulnerables de Windows Internet Information Services (IIS) para obtener acceso inicial a las redes corporativas.

Una DLL es un archivo de biblioteca que contiene funciones que pueden ser utilizadas por más de un programa al mismo tiempo. Cuando se inicia una aplicación, en general intentan cargar las DLL requeridas para su funcionamiento. Para ello, busca en carpetas específicas de Windows la DLL y, cuando la encuentra, la carga. Sin embargo, en algunos casos las aplicaciones de Windows priorizarán las DLL en la misma carpeta que el ejecutable, cargándolas antes que todas las demás.

El secuestro de DLL es cuando un actor de amenazas crea una DLL maliciosa con el mismo nombre que una legítimo y lo coloca en la ruta de búsqueda inicial de Windows, generalmente en la misma carpeta que el ejecutable. Cuando se inicie ese ejecutable, cargará la DLL de malware en lugar de la legítima y ejecutará cualquier comando malicioso dentro de ella.

Lazarus tiene una motivación principalmente financiera, y muchos analistas creen que las actividades maliciosas de estos delincuentes ayudan a financiar los programas de desarrollo de armas de Corea del Norte. Sin embargo, el grupo también ha estado involucrado en varias operaciones de espionaje.

La última táctica de apuntar a los servidores Microsoft IIS fue descubierta por investigadores de Corea del Sur en el Centro de Respuesta a Emergencias de Seguridad AhnLab (ASEC).

Los servidores web de Internet Information Services (IIS) son utilizados por organizaciones de todos los tamaños para hospedar contenido web como sitios, aplicaciones y servicios, como Outlook en la Web de Microsoft Exchange.

Es una solución flexible que ha estado disponible desde el lanzamiento de Windows NT, compatible con los protocolos HTTP, HTTPS, FTP, FTPS, SMTP y NNTP. Sin embargo, si los servidores están mal administrados o desactualizados, pueden actuar como puntos de entrada a la red para los delincuentes informáticos.

Anteriormente, Symantec informó sobre atacantes que implementaban malware en IIS para ejecutar comandos en los sistemas violados a través de solicitudes web, evadiendo la detección de las herramientas de seguridad.

Un informe separado reveló que un grupo de hacking llamado Cranfly estaba empleando una técnica desconocida de control de malware mediante el uso de registros del servidor web IIS.

Los ataques de Lazarus a IIS

Lazarus primero obtiene acceso a los servidores IIS usando vulnerabilidades conocidas o configuraciones incorrectas que permiten a los actores de amenazas crear archivos en el servidor IIS usando el proceso w3wp.exe.

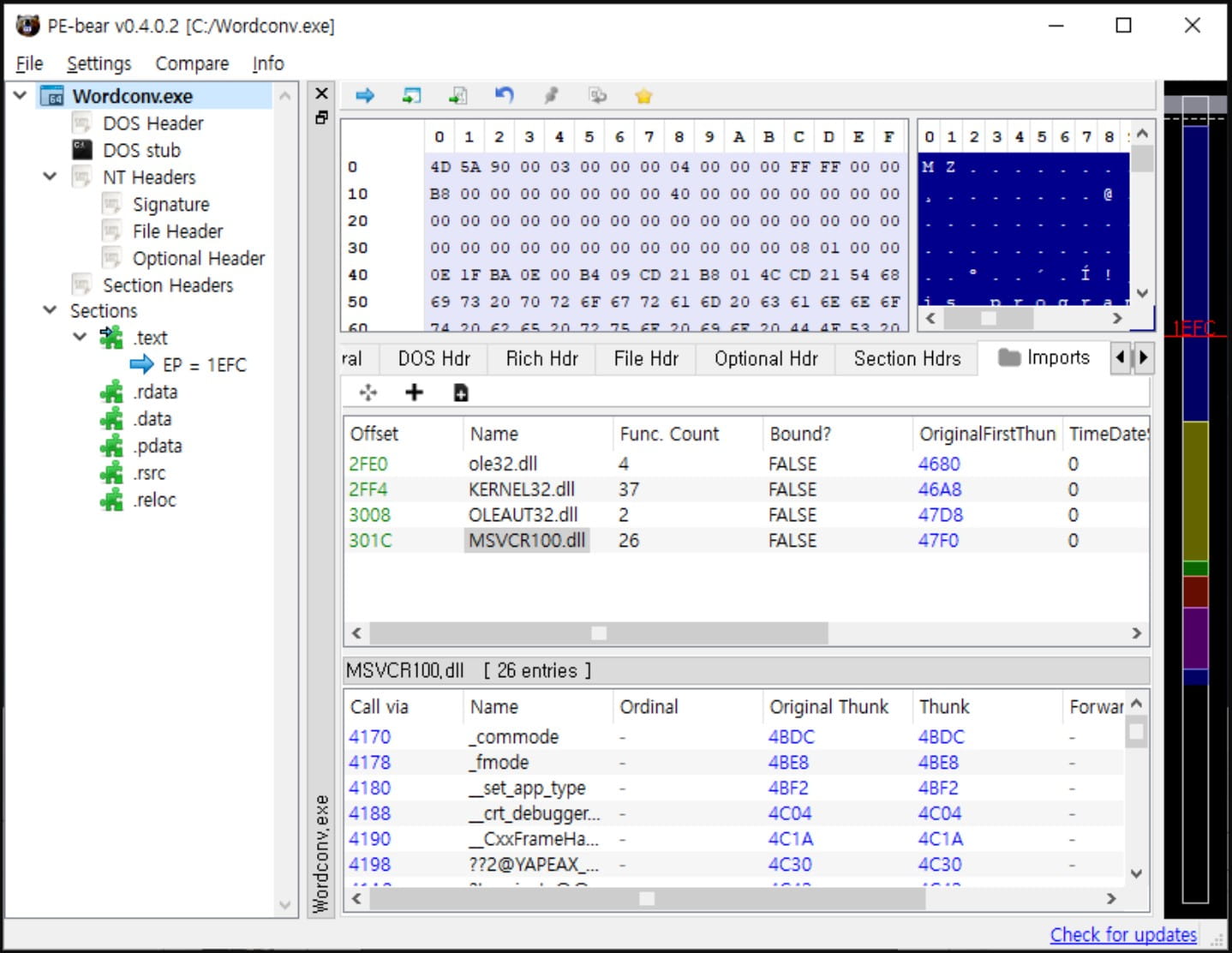

Luego, los atacantes colocan el archivo ‘Wordconv.exe’, un archivo legítimo que forma parte de Microsoft Office, una DLL maliciosa ‘msvcr100.dll’ y un archivo codificado llamado ‘msvcr100.dat’, en la misma carpeta.

Al iniciar ‘Wordconv.exe’, el código malicioso en la DLL se carga para descifrar el ejecutable cifrado con Salsa20 de msvcr100.dat y ejecutarlo en la memoria, donde las herramientas antivirus no pueden detectarlo.

ASEC ha encontrado varias similitudes de código entre ‘msvcr100.dll’ y otro malware que observó el año pasado, ‘cylvc.dll’, que fue utilizado por Lazarus para deshabilitar programas anti-malware usando la técnica de «bring your own vulnerable driver».

Por lo tanto, ASEC considera que el archivo DLL recién descubierto es una nueva variante del mismo malware. En la segunda fase del ataque, Lazarus crea un segundo malware (‘diagn.dll’) explotando un complemento de Notepad++.

Ese segundo malware recibe una nueva carga útil, esta vez cifrado con el algoritmo RC6, la descifra con una clave propia y la ejecuta en la memoria para evitar la detección.

ASEC no pudo determinar qué hace esta carga útil en el sistema, pero hay varios signos de descarga de LSASS que apuntan a actividades de robos de credenciales.

El paso final del ataque Lazarus fue realizar reconocimiento de red y movimiento lateral a través del puerto 3389 (Escritorio Remoto) utilizando credenciales de usuario válidas, presumiblemente robadas en el paso anterior.

Dado que Lazarus depende en gran medida de la carga lateral de DLL (DLL side-loading – T1574.002) como parte de sus ataques, ASEC recomienda que las organizaciones controlen la ejecución de procesos anormales.

«En particular, dado que el grupo de amenazas utiliza principalmente la técnica de carga lateral de DLL durante sus infiltraciones iniciales, las empresas deben monitorear de manera proactiva las relaciones de ejecución de procesos anormales y tomar medidas preventivas para evitar que el grupo de amenazas lleve a cabo actividades como la exfiltración de información y el movimiento lateral.», concluye el informe de ASEC.

DLL Hijacking en Qbot

La operación de malware QBot/Qakbot ha comenzado a abusar de una falla de secuestro de DLL en el programa WordPad de Windows 10 para infectar computadoras, utilizando el programa legítimo para evadir la detección por parte del software de seguridad.

QBot es un malware de Windows que inicialmente comenzó como un troyano bancario, pero evolucionó hasta convertirse en un dropper de otros tipos de malware. Las pandillas de ransomware, incluidas Black Basta, Egregor, y Prolock,, se han asociado con la operación de malware para obtener acceso inicial a las redes corporativas para realizar ataques de extorsión.

El investigador de seguridad y miembro de Cryptolaemus, ProxyLife, dijo que una nueva campaña de phishing de QBot comenzó a abusar de una vulnerabilidad de secuestro de DLL en el ejecutable de Windows 10 WordPad, «write.exe».

Cuando una persona hace clic en un enlace que recibe por correo, se descarga un archivo ZIP con nombre aleatorio desde un host remoto. Este archivo ZIP contiene dos archivos: document.exe (una copia renombrada del ejecutable original de Windows 10 WordPad) y un archivo DLL llamado «edputil.dll» (utilizado para el secuestro de DLL).

Cuando se inicia document.exe, debería intentar cargar el archivo DLL legítimo llamado edputil.dll, que normalmente se encuentra en la carpeta C:\Windows\System32. Sin embargo, cuando el ejecutable intenta cargar edputil.dll, no lo busca en una carpeta específica y carga cualquier DLL del mismo nombre que se encuentre en la misma carpeta que el ejecutable document.exe.

Esto permite que los actores de amenazas realicen el secuestro de DLL creando una versión maliciosa de la DLL edputil.dll y almacenándola en la misma carpeta que document.exe para que se cargue en su lugar.

Una vez que se carga la DLL, el malware usa C:\Windows\system32\curl.exe para descargar una DLL camuflada como un archivo PNG desde un host remoto. Este archivo PNG (en realidad, una DLL) se ejecuta mediante rundll32.exe con el siguiente comando:

rundll32 c:\users\public\default.png,print

QBot ahora se ejecutará silenciosamente en segundo plano, robando correos electrónicos para usarlos en más ataques de phishing y eventualmente descargando otras cargas útiles, como Cobalt Strike.

Fuente y redacción: segu-info.com.ar