Microsoft ha parcheado una vulnerabilidad de día cero en el Sistema de archivos de registro comunes de Windows (CLFS), que los ciberdelincuentes explotan activamente para escalar privilegios e implementar cargas útiles de ransomware Nokoyawa.

A la luz de su explotación en curso, CISA también agregó el día cero de Windows CVE-2023-28252 a su catálogo de Vulnerabilidades Explotadas Conocidas hoy, ordenando a las agencias de la Rama Ejecutiva Civil Federal (FCEB, por sus siglas en inglés) que aseguren sus sistemas contra él antes del 2 de mayo.

Boris Larin de Kaspersky, Genwei Jiang de Mandiant y Quan Jin de DBAPPSecurity’s WeBin Lab informaron a Microsoft sobre esta falla de seguridad CLFS , rastreada como CVE-2023-28252.

Afecta a todas las versiones compatibles de servidores y clientes de Windows y puede ser explotado por atacantes locales en ataques de baja complejidad sin interacción del usuario.

La explotación exitosa permite a los actores de amenazas obtener privilegios de SISTEMA y comprometer completamente los sistemas Windows específicos.

Microsoft parchó este día cero y otros 96 errores de seguridad como parte del martes de parches de este mes , incluidas 45 vulnerabilidades de ejecución remota de código.

Explotado en ataques de ransomware

Los investigadores de seguridad del Equipo de Análisis e Investigación Global (GReAT) de Kaspersky también detectaron recientemente la falla CVE-2023-28252 mientras se explotaba en ataques de ransomware Nokoyawa.

«Los investigadores de Kaspersky descubrieron la vulnerabilidad en febrero como resultado de verificaciones adicionales en una serie de intentos de ejecutar vulnerabilidades similares de elevación de privilegios en servidores Microsoft Windows pertenecientes a diferentes pequeñas y medianas empresas en las regiones de Medio Oriente y América del Norte», dijo el comunicado. dijo la compañía en un comunicado de prensa.

«CVE-2023-28252 fue detectado por primera vez por Kaspersky en un ataque en el que los ciberdelincuentes intentaron implementar una versión más nueva del ransomware Nokoyawa».

Según Kaspersky, la pandilla de ransomware Nokoyawa ha utilizado otros exploits dirigidos al controlador Common Log File System (CLFS) desde junio de 2022, con características similares pero distintas, vinculándolos a todos a un solo desarrollador de exploits.

El grupo ha utilizado al menos cinco explotaciones CLFS más para apuntar a múltiples sectores verticales de la industria, incluidos, entre otros, el comercio minorista y mayorista, la energía, la fabricación, la atención médica y el desarrollo de software.

Redmond ha corregido al menos 32 vulnerabilidades de escalada de privilegios locales en el controlador CLFS de Windows desde 2018, tres de ellas (CVE-2022-24521, CVE-2022-37969 y CVE-2023-23376) también explotadas de forma salvaje como cero. días, según Kaspersky .

«Los grupos de ciberdelincuencia se están volviendo cada vez más sofisticados y utilizan exploits de día cero en sus ataques», dijo el investigador principal de seguridad, Boris Larin.

«Anteriormente, era principalmente una herramienta de los actores de amenazas persistentes avanzadas (APT), pero ahora los ciberdelincuentes tienen los recursos para adquirir los días cero y usarlos de forma rutinaria en los ataques».

Evolución del ransomware

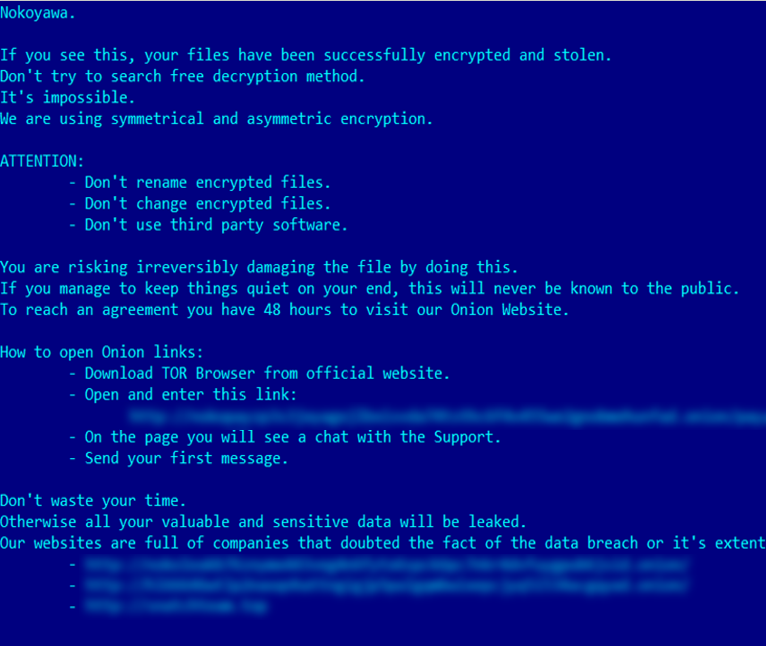

El ransomware Nokoyawa apareció en febrero de 2022 como una cepa capaz de apuntar a sistemas basados en Windows de 64 bits en ataques de doble extorsión, donde los actores de amenazas también roban archivos confidenciales de redes comprometidas y amenazan con filtrarlos en línea a menos que se pague un rescate.

Nokoyawa comparte código con JSWorm , Karma y Nemty ransomware, y se reescribió en Rust a partir de septiembre de 2022, en un cambio de la versión inicial de ransomware Nokoyawa, desarrollada con el lenguaje de programación C.

«Las primeras variantes de Nokoyawa eran simplemente variantes ‘rebautizadas’ del ransomware JSWorm, sobre las que escribimos anteriormente», dijo Larin en el informe de hoy.

«En este ataque, los ciberdelincuentes utilizaron una versión más nueva de Nokoyawa que es bastante distinta del código base de JSWorm».

Actualización del 12 de abril, 13:27 EDT: Se agregó a Boris Larin de Kaspersky como uno de los investigadores de seguridad que informó la falla a Microsoft.

Fuente y redacción: bleepingcomputer.com